-

HTB-Ransom

信息收集

进入网站会被跳转到login,需要留意一下。

目录扫描

user.txt的内容f94283915b4f224c82a976b5ba014dc4,可能每次启动靶机不同。

进行sql注入测试,都需要漫长的重新载入界面。

简单测试后可能不存在sql注入漏洞,并将目光转向最开始的重定向。

通过搜索能知道这个laravel_session来自laravel框架。

试试绕过这个登陆看看,把它的请求改成转化成POST后失败,因为想试试其他请求会不会有意外收获。

419是什么报错没见过呢,搜索后知道是CSRF问题。

总感觉不对劲,这个重定指定有些问题或者有地方没有正确处理。查看源码发现问题所在。

curl /api/login又跳转到10.10.11.153。

于是修改一下GET请求路径。

修改为POST试试。

前面知道这个ajax,所以按理来说使用ajax登录应该局部会有刷新,不会出现我遇到的整页刷新。

由于没办法直接证明靶机使用json,所以只能抱着试一试的态度。

因为这个功能是由php编写,如果没有对验证做严格的比较就会出现这种情况。

最终修改为如下。

然后刷新以下界面就有了。

有一个加密压缩包。

使用john失败。

查找信息的时候得知zip有一个已知明文的攻击,也就是说我们需要找一个与压缩包内任意文件相同或部分相同的文件。

并且知道了使用7z查看zip更多信息。

可以看到加密内容的很多信息。

因为机器不同所以能排除ssh相关文件、cache文件、viminfo文件、sudo文件。

剩下bash相关文件和profile文件,由于不知道profile具体是指什么,所以排除掉。最后剩下两个bash相关文件。

现在需要验证本机所对应文件是否和压缩包内文件一致,该怎么验证呢,回头仔细看了看

7z输出的内容。

cksum检查的crc与目标不同,大小却相同,会不会是crc版本不同导致。

因为crc-32在zip中是未加密的文件的校验值。

所以通过安装

libarchive-zip-perl可以查询检查文档crc32信息,对比rcr32一致后就能开始明文攻击了。

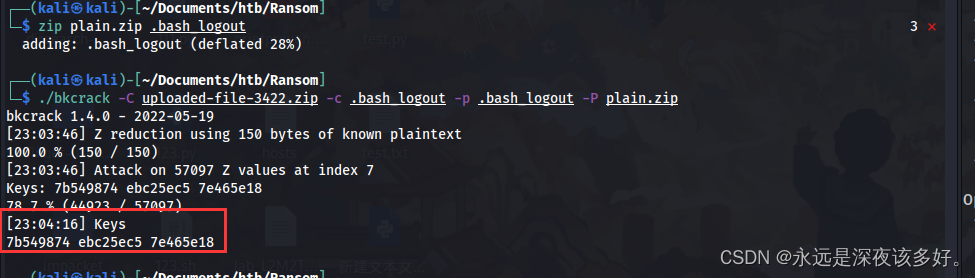

根据帮助文档能够知道

bkcrack的使用方法。

根据bkcrack的使用操作,执行完后有三个key,三个分别都是压缩包的密码么?不是,接着往下看。

往下看会看到有两个选择一个修改密码和尝试寻找密码。

先试试修改密码吧。

开机

接下来就是使用ssh登陆了,首先找到公钥里的用户名

htb。

记得先chmod 600 id_rsa。

root

先收集信息,因为sudo 版本为

1.8.31,有可能有CVE-2021-3560漏洞存在,先放在一边。

搜索了端口、正在运行的进程等等暂时没有收获,把视线转移到那个登录网页上,在/var/www/html/目录并没有找到登陆网页。

先试试从模板开始找。

继续寻找

然后继续查找发现有些验证php有点可疑。

然后尝试用此凭证登录root。

-

相关阅读:

C++ 文件IO实现

【Kotlin 协程】协程的挂起和恢复 ① ( 协程的挂起和恢复概念 | 协程的 suspend 挂起函数 )

【我和Python算法的初相遇】——体验递归的可视化篇

大疆mini4pro丐版遥控器怎么手动对焦

通过Selenium批量填写问卷

【无标题】

图的应用2.0-----最短通路问题(Dijkstra和Floyd算法)

Playwright UI 自动化测试实战

【JAVA项目实战】【图书管理系统】登录模块【Servlet】+【Session】+【Filter】+【JSP】

Qt 学习(三) —— Qt 模块

- 原文地址:https://blog.csdn.net/qq_37370714/article/details/126794742