-

看完这篇 教你玩转渗透测试靶机vulnhub——FunBox5(NEXT LEVEL)

Vulnhub靶机FunBox5(NEXT LEVEL)渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

老样子需要找到flag即可。

Vulnhub靶机下载:

https://download.vulnhub.com/funbox/Funbox5.ova

Vulnhub靶机安装:

下载好了把安装包解压 然后导入

Oracle VM打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

kali里使用

netdiscover发现主机

渗透机:kali IP :172.16.5.109 靶机IP :172.16.5.127

使用命令:

nmap -sS -sV -A -n -T4 172.16.5.127

通过nmap扫描 发现开启了22和80端口又是默认Apache界面dirb简单扫一下 发现是drupal CMS框架

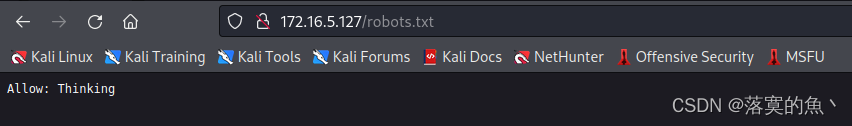

访问/ronbots.txt发现了Thimking404啥也没有 后面发现重定向了192.168.178.33

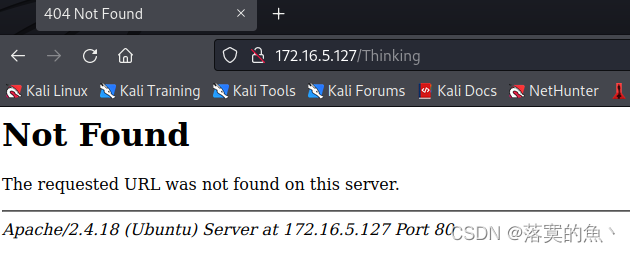

dirb再扫一遍dirb http://172.16.5.127/drupal访问/drupal/index.php然后查看一下源代码 既然有新的发现!!!

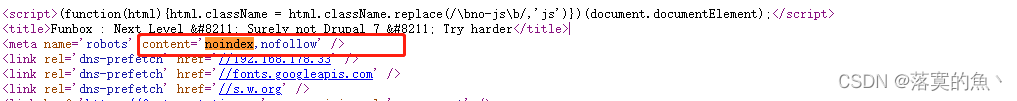

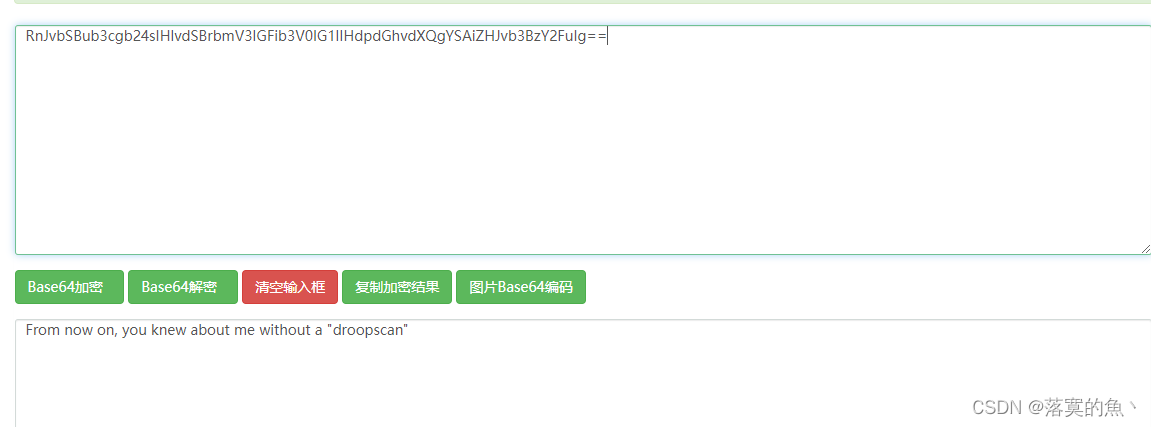

这里发现一串

Base64编码 而且 不是 不是drupalRnJvbSBub3cgb24sIHlvdSBrbmV3IGFib3V0IG1lIHdpdGhvdXQgYSAiZHJvb3BzY2FuIg==- 1

Base64在线解码:http://www.jsons.cn/base64

②:Hydra暴力破解:

感觉没什么信息就换个思路 爆破

22端口 显示有wpscan扫一下 得到两个用户 :admin和benwpscan --url http://172.16.5.127/drupal/index.php --wp-content-dir=http://172.16.5.127/drupal/wp-content/ -e- 1

现在知道了账号 但是还不知道密码 所以还需要暴力破解一下看看 使用

hydra爆破 得到密码为:pookiehydra -l ben -P "rockyou.txt" ssh://172.16.5.127- 1

③:SSH登入:

直接

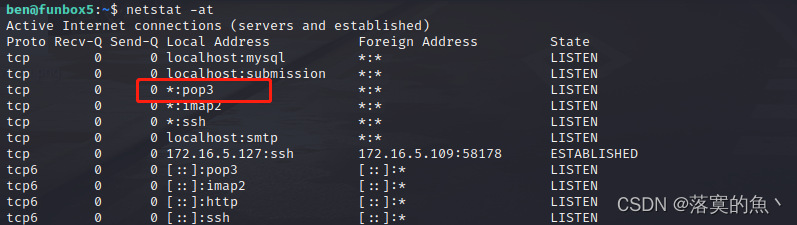

ssh登入ssh ben@172.16.5.127简单看了一下 发现ben用户在mail组中 会不会有邮件发服务呢netstart -anpt

发现存在邮件服务 通过

110端口 连接本地telnet 127.0.0.1 110发现可以! 而且有三封信 发现账号密码:adam/qwedsayxc!

④:sudo - dd 提权:

切换用户 查看权限

id发现 在sudo组 查看sudo -l发现了dd,de,df都可以sudo提权 只有dd可以使用

提权方法查询网站:https://gtfobins.github.io/

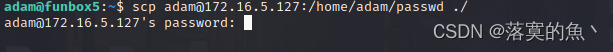

由于adam用户没有修改权限,下载到本地 然后修改好了在给他传回去 再利用dd命令将/etc/passwd的内容替换成修改过后的内容

这里输入刚刚得密码不对 卡住了!!!

今天放假了 只能等周一回来从新做一下了!!可恶!! -

相关阅读:

VIT(Vision Transformer)学习-模型理解(一)

接口请求断言

使用IDEA 将Eclipse java工程转为maven格式

F - Decreasing Heights

《福格行为模型》笔记 --- ta为什么总是想得多做得少

Pytest测试中的临时目录与文件管理!

目标检测—安全帽检测实践

做了Java5年crud了四年,靠着这份学习笔记,终从12K涨成了35K

SpringBoot Starter 分析及编写自己的Starter

接口测试到底测试什么?

- 原文地址:https://blog.csdn.net/Aluxian_/article/details/126780768