-

CTFshow_MISC入门_图片篇(基础操作&信息附加)wp

前言

挺长时间没有打CTF了,感觉技术从之前就一直没有提升多少,摸了段时间的渗透&护网,感觉CTF的基础还是比较重要,温故而知新,就从misc开始复习一下吧

【况且还充了ctfshow的VIP】,后面稍微有点时间会一直更下去吧,争取能把这个系列更完Tips

写题目的时候应该多想想不同的解决方法,正如出题人说的那样

此系列为Misc入门图片篇,不定期更新;

目的是介绍 Misc 方向中与图片相关的常见出题点;

题目按照知识点分类,并尽量保证难度为入门水平;

大部分题目仅涉及单一知识点,但可能有多种解法;

找到flag并不困难,关键是了解每一题背后的原理;

藏在哪?为什么可以这样藏?请多考虑这两个问题;

才疏学浅,人菜手残,若有错漏之处,还望指出;

希望能对刚接触 Misc 方向的朋友有所帮助。misc1

下载得到压缩包,压缩包的图片即为flag

觉得手敲麻烦的话可以用一些文字识别工具misc2

解压之后得到一个txt文件,打开看到前面有比较明显的PNG头特征

或者也可以用扔进winhex里看看

确认是PNG图片后把文件后缀名改为png就行

misc3

主要考察下.bpg文件的查看方法,百度找到一个bpgviewer,

链接:https://pan.baidu.com/s/1vfkHEjSjEQmcuWVPHN3SaQ ,提取码:qwer,安装之后即可打开图片

misc4

解压之后得到6个txt文件,打开1.txt,和misc2一样有较明显的文件头特征

考虑将6个txt文件合并为一个png文件,结果发现不行,6个txt分别对应6中文件格式,最后修改好的文件格式如下,分别打开将字符串拼接在一起即可得到flag

misc5

经典操作,开局一张图,右键检查属性,winhex分析,得到flag

misc6

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找,得到flag

misc7

…

misc8

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找,010editer打开,可以看到另一个PNG头

在kali中利用binwalk+foremost分离两张PNG图片

分离出的另一张图片即含有flag

misc9

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找,得到flag

misc10

提示flag在数据里

winhex搜寻一番无果,binwalk检查文件,在分离出的文件中找到了flag

misc11

提示:flag在另一张图里。

binwalk分离无果,也没有找到另一张图片的文件头信息,猜测是文件数据块的问题,这里可以利用 Tweakpng工具 打开图片,可以可以看到第2个数据块数据还没有填满就开始填充第3个数据块了

删除这个块,保存图片,得到flag

misc12

提示:flag在另一张图里。

和上一题类似,用Tweakpng工具打开发现IDAT数据库都没有写满,逐个删除直至出现flag

F7显示图像,最终得到flag

misc13

提示:flag位置在图片末尾。

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找,binwalk分析,Stegsolve分析…一顿操作均无果,陷入沉思,重新看winhex,结合提示发现部分flag字符串,每两个字母就有一个flag字符

写个简单的脚本得flag

misc14

提示:flag在那张图里。

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找,binwalk分析,发现另一张JPG,foremost没有分离出来,学习了一下dd命令分离图片,得到flag

misc15

提示:flag被跳过去了。

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找得flag

misc16

提示:flag在图片数据里。

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找,binwalk分析,椰,出了

misc17

提示:flag在图片数据里。

经典操作,开局一张图,右键检查属性,winhex分析,ctrl+F查找,binwalk分析,得到一个bzip文件,提取失败,zsteg发现zlib流后含有3544字节的extra data,提取出来看不出是什么文件,再次binwalk检查文件头,又发现一个bzip文件,再次提取,得到flag图片

misc18

提示:flag在标题、作者、照相机和镜头型号里。

根据提示先检查右键属性,出flag

misc19

提示:flag在主机上的文档名里。

根据提示先检查右键属性,上EXIF信息查看器,出flag

misc20

提示:flag在评论里。

先检查右键属性,EXIF信息查看器,,出flag

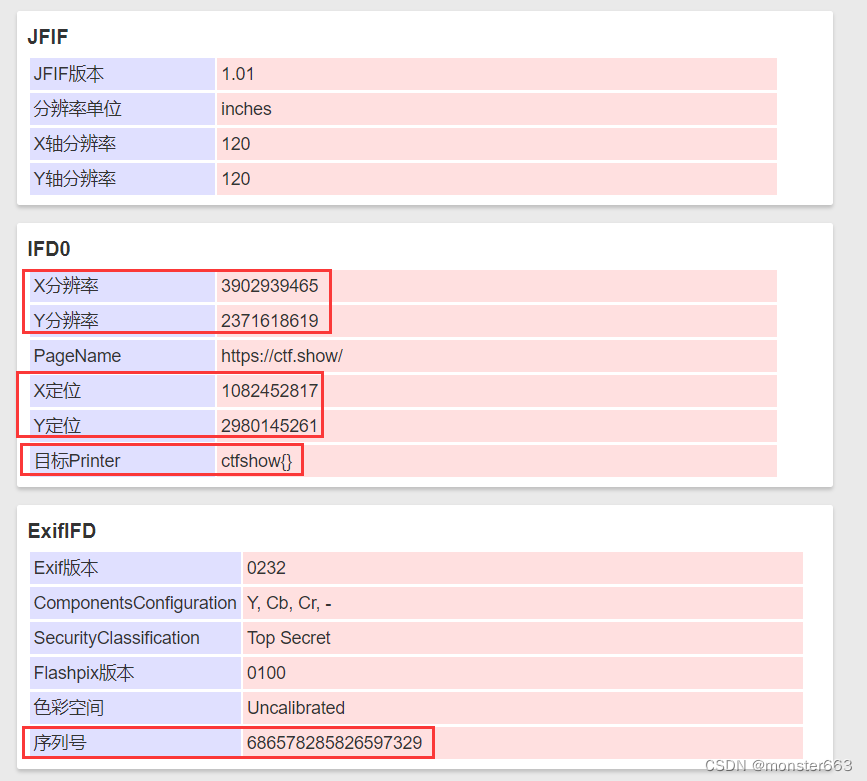

misc21

提示:flag在序号里。

学乖了,直接上EXIF信息查看器,看到几个不正常的数据

试了发现直接将序列号进行16进制转字符串如下:

依次将X,Y的值由10进制转为16进制再拼接起来即可得flag

ctfshow{e8a221498d5c073b4084eb51b1a1686d}misc22

提示:flag在图片里。

开局一张图,右键检查属性,winhex分析,ctrl+F查找,binwalk分析,一顿操作猛如虎,提取一个tif文件也打不开

于是又陷入了沉思,找了下大佬的wp发现是缩略图隐写!上MagicEXIF,提取码:qwer

看缩略图即可得到flag

或者也可以用exiftool得到

misc23

提示:flag在时间里。

用exiftool分析

时间戳?十进制转16进制?得flag?

把下面这几个时间转换为时间戳,再通过10进制转16进制,拼接得flag

misc41

终于要写完了呜呜

这题确实奇怪,看了半天没看出啥,看了下其他大佬的wp,居然是高亮显示,累了累了

后记

打misc,修身养性,做不出来,哭天喊地~

希望能对各位ctfer有所启发~

-

相关阅读:

Jmeter执行接口自动化测试-如何初始化清空旧数据

前端设计模式和设计原则之设计原则

制作一个简单HTML传统端午节日网页(HTML+CSS)7页 带报告

python及编程范式

康谋分享 | 自动驾驶联合仿真——功能模型接口FMI(三)

【★★★★★ 树与二叉树总结笔记 2022 9.5】

redis使用方法简介

Linux下查看根目录各文件内存大小

Linux 一键换源脚本

PDF文件怎么转换成Word?这几种方法原来这么简单

- 原文地址:https://blog.csdn.net/monster663/article/details/126689130