-

k8s学习-Secret(创建、使用、更新、删除等)

概念

Secret 是一个主要用来存储密码、token 等一些敏感信息的资源对象。其中,敏感信息是采用 Base64 编码保存起来的。

注意:Base64只是一种编码,不含密钥的,并不安全。默认情况下,Kubernetes Secret 未加密地存储在 API 服务器的底层数据存储(etcd)中。 任何拥有 API 访问权限的人都可以检索或修改 Secret,任何有权访问 etcd 的人也可以。 此外,任何有权限在命名空间中创建 Pod 的人都可以使用该访问权限读取该命名空间中的任何 Secret;

secret安全相关的静态加密等,将在k8s学习-思维导图与学习笔记中的安全部分详细展开。模板

secret_test.yaml

apiVersion: v1 kind: Secret metadata: name: secret-test type: Opaque data: username: YWRtaW4= stringData: username: administrator- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

secret的类型

内置类型 用法 Opaque用户定义的任意数据 kubernetes.io/service-account-token服务账号令牌 kubernetes.io/dockercfg~/.dockercfg文件的序列化形式kubernetes.io/dockerconfigjson~/.docker/config.json文件的序列化形式kubernetes.io/basic-auth用于基本身份认证的凭据 kubernetes.io/ssh-auth用于 SSH 身份认证的凭据 kubernetes.io/tls用于 TLS 客户端或者服务器端的数据 bootstrap.kubernetes.io/token启动引导令牌数据 实战

创建

使用kubectl

命令

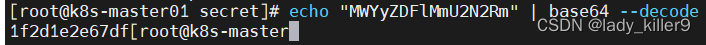

写入账号密码echo -n 'lady-killer9' > ./username.txt echo -n '1f2d1e2e67df' > ./password.txt- 1

- 2

创建secret

kubectl create secret generic db-user-pass --from-file=./username.txt --from-file=./password.txt -n killer- 1

结果

可以看到默认密钥名称是文件名,值是base64编码的。

注意,特殊字符需要使用 \ 进行转义,例如$使用yaml文件创建

可以base64编码后放到data或者明文放到stringData,同时存在时,后者优先级更高。

命令

结果

使用

环境变量

与k8s学习-ConfigMap(创建、使用、更新、删除等)的基本一致,configMapRef改为secretKeyRef即可。

示例apiVersion: v1 kind: Pod metadata: name: secret-test-pod spec: containers: - name: test-container image: k8s.gcr.io/busybox command: [ "/bin/sh", "-c", "env" ] envFrom: - secretRef: name: mysecret restartPolicy: Never- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

挂载

与k8s学习-ConfigMap(创建、使用、更新、删除等)的基本一致

示例apiVersion: v1 kind: Secret metadata: name: dotfile-secret data: .secret-file: dmFsdWUtMg0KDQo= --- apiVersion: v1 kind: Pod metadata: name: secret-dotfiles-pod spec: volumes: - name: secret-volume secret: secretName: dotfile-secret containers: - name: dotfile-test-container image: k8s.gcr.io/busybox command: - ls - "-l" - "/etc/secret-volume" volumeMounts: - name: secret-volume readOnly: true mountPath: "/etc/secret-volume"- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

imagePullSecret

imagePullSecrets 字段中包含一个列表,列举对同一名字空间中的 Secret 的引用。 你可以使用 imagePullSecrets 将包含 Docker(或其他)镜像仓库密码的 Secret 传递给 kubelet。kubelet 使用此信息来替你的 Pod 拉取私有镜像。

手动指定 imagePullSecret

可以阅读容器镜像文档 以了解如何设置 imagePullSecrets。设置自动附加 imagePullSecrets

可以手动创建 imagePullSecret,并在 ServiceAccount 中引用。 使用该 ServiceAccount 创建的任何 Pod 和默认使用该 ServiceAccount 的 Pod 将会将其的 imagePullSecret 字段设置为服务帐户的 imagePullSecret 值。 详细说明请参阅 将 ImagePullSecrets 添加到服务帐户。自动挂载手动创建的 Secret

手动创建的 Secret(例如包含用于访问 GitHub 帐户令牌的 Secret)可以根据其服务帐户自动附加到 Pod。更新

与k8s学习-ConfigMap(创建、使用、更新、删除等)的基本一致

删除

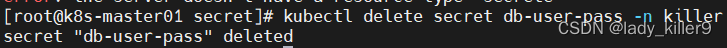

命令

kubectl delete secret db-user-pass -n killer- 1

结果

注意项

- 第一个是 Secret 的文件大小限制。这个跟 ConfigMap 一样,也是1MB;

- 第二个是 Secret 采用了 base64编码,但是它跟明文也没有太大区别。所以说,如果有一些机密信息要用 Secret来存储的话,还是要很慎重考虑。也就是说谁会来访问你这个集群,谁会来用你这个Secret,还是要慎重考虑,因为它如果能够访问这个集群,就能拿到这个 Secret。 如果是对 Secret敏感信息要求很高,对加密这块有很强的需求,推荐可以使用 Kubernetes 和开源的vault做一个解决方案,来解决敏感信息的加密和权限管理。

- 第三个就是 Secret 读取的最佳实践,建议不要用list/watch,如果用 list/watch 操作的话,会把 namespace 下的所有 Secret全部拉取下来,这样其实暴露了更多的信息。推荐使用 GET 的方法,这样只获取你自己需要的那个 Secret。

更多k8s相关内容,请看文章:k8s学习-思维导图与学习笔记

参考

-

相关阅读:

对EKS(AWS云k8s)启用AMP(AWS云Prometheus)监控+AMG(AWS云 grafana)

C++ —— 二叉搜索树

Git命令

matlab 遗传算法GA优化汽车四分之一车体主动悬架PID

Socket编程基础(1)

算法通关村16关 | 滑动窗口最长字串专题

使用Docker Compose

Spring Boot中的Redis自动配置与使用

【C++】模版-初阶

Runc 漏洞(CVE-2021-30465)离线修复

- 原文地址:https://blog.csdn.net/lady_killer9/article/details/126436674