-

Redis-应用问题(缓存穿透/缓存击穿/缓存雪崩/分布式锁)

目录

一、缓存穿透(key找不到)

1.1 问题描述

key对应的数据在数据源并不存在,每次针对此key的请求从缓存获取不到,请求都会压到数据源,从而可能压垮数据源。比如用一个不存在的用户id获取用户信息,不论缓存还是数据库都没有,若黑客利用此漏洞进行攻击可能压垮数据库。(访问不存在的数据)

一个一定不存在缓存及查询不到的数据,由于缓存是不命中时被动写的,并且出于容错考虑,如果从存储层查不到数据则不写入缓存,这将导致这个不存在的数据每次请求都要到存储层去查询,失去了缓存的意义。

1.2 解决方案

1.对空值缓存:如果一个查询返回的数据为空(不管是数据是否不存在),我们仍然把这个空结果(null)进行缓存,设置空结果的过期时间会很短,最长不超过五分钟

2.设置可访问的名单(白名单):使用bitmaps类型定义一个可以访问的名单,名单id作为bitmaps的偏移量,每次访问和bitmap里面的id进行比较,如果访问id不在bitmaps里面,进行拦截,不允许访问。

3.采用布隆过滤器:布隆过滤器实际上是一个很长的二进制向量(位图)和一系列随机映射函数(哈希函数)。可以用于检索一个元素是否在一个集合中。它的优点是空间效率和查询时间都远远超过一般的算法,缺点是有一定的误识别率和删除困难。)

将所有可能存在的数据哈希到一个足够大的bitmaps中,一个一定不存在的数据会被这个bitmaps拦截掉,从而避免了对底层存储系统的查询压力。

4.进行实时监控:当发现Redis的命中率开始急速降低,需要排查访问对象和访问的数据,和运维人员配合,可以设置黑名单限制服务

二、缓存击穿(key过期)

2.1 问题描述

key对应的数据存在,但在redis中过期,此时若有大量并发请求过来,这些请求发现缓存过期一般都会从后端DB加载数据并回设到缓存,这个时候大并发的请求可能会瞬间把后端DB压垮。

key可能会在某些时间点被超高并发地访问,是一种非常“热点”的数据。这个时候,需要考虑一个问题:缓存被“击穿”的问题。

2.2 解决方案

(1)预先设置热门数据:在redis高峰访问之前,把一些热门数据提前存入到redis里面,加大这些热门数据key的时长

(2)实时调整:现场监控哪些数据热门,实时调整key的过期时长

(3)使用锁:

1.就是在缓存失效的时候(判断拿出来的值为空),不立即去查数据库。

2.先使用缓存工具的某些带成功操作返回值的操作(比如Redis的SETNX)去set一个mutex key(互斥锁)

3.当操作返回成功时,再进行查数据库的操作,并回设缓存,最后删除mutex key;

4.当操作返回失败,证明有线程在load db,当前线程睡眠一段时间再重试整个get缓存的方法。

三、缓存雪崩(大量key过期)

3.1 问题描述

大量的key对应的数据存在,但在redis中过期,此时若有大量并发请求过来,这些请求发现缓存过期一般都会从后端DB加载数据并回设到缓存,这个时候大并发的请求可能会瞬间把后端DB压垮。

正常情况:

缓存失效瞬间:

3.2 解决方案

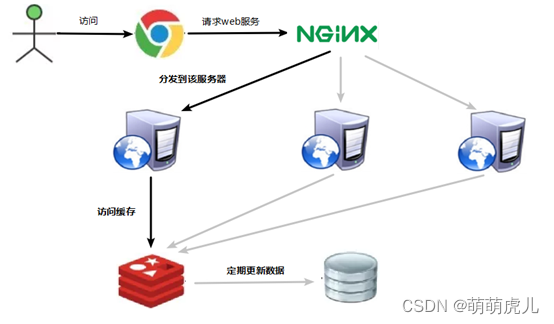

1.构建多级缓存架构:nginx缓存 + redis缓存 +其他缓存(ehcache等)

2.使用锁或队列:用加锁或者队列的方式保证来保证不会有大量的线程对数据库一次性进行读写,从而避免失效时大量的并发请求落到底层存储系统上。不适用高并发情况

3.设置过期标志更新缓存:记录缓存数据是否过期(设置提前量),如果过期会触发通知另外的线程在后台去更新实际key的缓存(及时更新)。

4.将缓存失效时间分散开:比如我们可以在原有的失效时间基础上增加一个随机值,比如1-5分钟随机,这样每一个缓存的过期时间的重复率就会降低,就很难引发集体失效的事件。

四、分布式锁

4.1 问题描述

随着业务发展的需要,原单体单机部署的系统被演化成分布式集群系统后,由于分布式系统多线程、多进程并且分布在不同机器上,这将使原单机部署情况下的并发控制锁策略失效,单纯的Java API并不能提供分布式锁的能力。为了解决这个问题就需要一种跨JVM的互斥机制来控制共享资源的访问,这就是分布式锁要解决的问题!

4.2 解决方案

1. 基于数据库实现分布式锁

2. 基于缓存(Redis等)

3. 基于Zookeeper

每一种分布式锁解决方案都有各自的优缺点:

1. 性能:redis最高

2. 可靠性:zookeeper最高

4.3 以redis使用分布式锁为例

4.3.1 分布式锁的特点

首先,为了确保分布式锁可用,我们至少要确保锁的实现同时满足以下四个条件:

1、互斥性:任意时刻,只能有一个客户端获取锁,不能同时有两个客户端获取到锁。

2、安全性:锁只能被持有该锁的客户端删除,不能由其它客户端删除。

3、死锁:获取锁的客户端因为某些原因(如down机等)而未能释放锁,其它客户端再也无法获取到该锁。

4、原子性:加锁和解锁必须具有原子性。

4.3.2 设置分布式锁

SET key value NX EX max-lock-timeNX:SET IF NOT EXIST,只有key不存在时才进行set操作(互斥性);

EX:过期时间(防止死锁)

1.有一个问题:

假设 A与B都想使用锁。A首先抢到了锁,但在进行后续操作的过程中服务器死机了,导致超时,锁自动释放被B抢到。而在B进行操作的过程中服务器又反应过来了,继续执行A释放锁的操作,那么A就把B的锁释放掉了!如何解决呢?

获取锁的时候使用UUID作为锁的value,释放锁的时候先判断锁的UUID与自己的UUID是否相同,相同才释放(解决安全问题)。

2.还有一个问题:

同样是上面的例子,假如A已经判断过UUID了,在执行释放锁操作前一瞬间服务器卡顿了,过了一会自动释放锁,B拿到了锁。然后这时服务器又反应过来了,继续执行了A的释放锁操作,这时A还是把B的锁释放掉了!如何解决?

出现这个问题的原因是释放锁的这几步操作不是原子性的,可以用LUA脚本把判断和释放锁作为一个原子操作(保证原子性)。

-

相关阅读:

Node.js 流 Stream【详解】

【译】在 Visual Studio 中处理图像变得更容易了

文件操作【c语言】

js逆向第一课 密码学介绍

Mysql表数据创建3种触发器更新数据

记一次STM32F4 HAL IAP开发过程踩坑

【C++】【实用篇】H.Y_C的刷题日记(一本通1032、2032、2048)

fastapi项目结构以及多进程部署

矩阵起源荣获第八届“创客中国”深圳市中小企业创新创业大赛三等奖

如何在 uwsgi 配置中传递自定义参数?

- 原文地址:https://blog.csdn.net/weixin_62427168/article/details/126291611