-

解决Spring Cloud Config API 暴露密码的问题

Background

根据 https://blog.csdn.net/nvd11/article/details/126169409

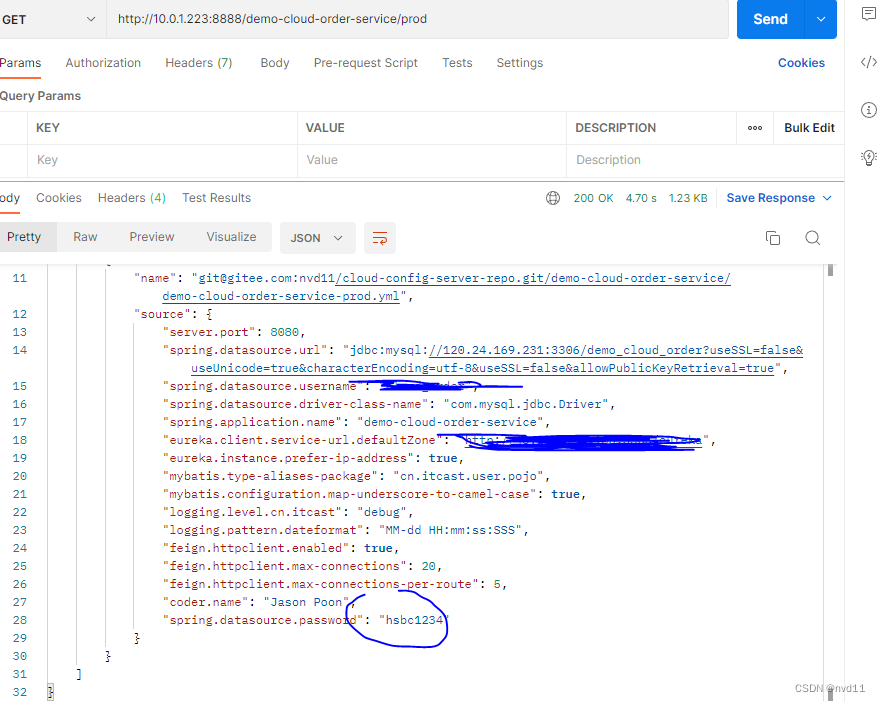

Spring Cloud config 可以方便地对配置内容加密解密, 但是即使我们完成了加解密。一旦某人知道config server的真实ip地址, 他可以通过下面的url 看到明文密码

原因和解决方向

原因很简单, 当程序or 用户调用api时, Config server是先解密再传输数据的。

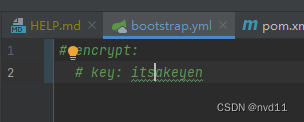

所以要避免这个问题, 我们要领导config server不在 server 端解密, 而在 微服务的 Client端解密, 这样即使有人拿到api 的url, 他看到的仍然是加密后的信息。Step 1, 在config server 注释掉 之前的key 设置

如果这时在local 重启 config server

再检查加密环境, 提示key未 ready

其实保留这个配置也可, 只不过我不想把key放入代码, 利用环境变量设置更加安全。

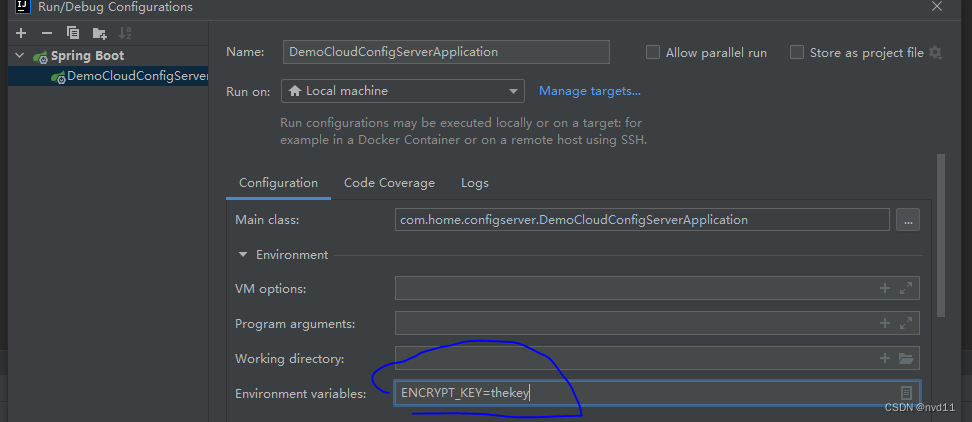

Step 2,设置环境变量, 设置ENCRYPT_KEY=thekey

如果在local 环境, 在IDE Run configuration 设置既可

如果在linux server下, 在对应的账号 profile 里 加入export ENCRYPT_KEY=thekey- 1

在docker 环境下, 在docker file里这个变量

ENV ENCRYPT_KEY=thekey- 1

在windows server 环境下左转C# 不送

这是重启config server

加密 环境又好了

Step 3,在bootstrap.yml 里设置禁止在server端解密

如果这时我们再次调用API去获得配置文件。

可以看到密码仍然是明文的, 也就是还是被server 端解密了。我们这时要修改配置, 加入

spring: cloud: config: server: encrypt: enabled: false- 1

- 2

- 3

- 4

- 5

- 6

重启config server, 再调用API, 这是返回的是密文了

这时我们已经可以避免明文密码泄露Step 4,微服务端(client) 设置client端机密和 key

如果直接启动微服务, 因为config server不再提供解密后的信息。所以会得到下面的error

其实同样为 这个微服务端加上环境变量 ENCRYPT_KEY=thekey 就ok, 同样的方法重启服务, 连接数据库成功, 证明成功在Client端解密。

这样就彻底解决 问题

-

相关阅读:

使用QFtp实现文件上传

文件包含学习笔记总结

fork仓库的代码如何同步主仓库代码

面试官:为什么 Redis 要有哨兵?

【fairseq】RuntimeError: Unrecognized tensor type ID: AutogradCUDA

C++11标准模板(STL)- 算法(std::stable_partition)

[附源码]java毕业设计会议室会议管理系统

阿里P8大佬,整理的从零构建企业级容器集群实战笔记,真涨薪神器

前端面试,备考第 12 天 - 原型与原型链

SpringBoot整合RabbitMQ(最新笔记)

- 原文地址:https://blog.csdn.net/nvd11/article/details/126203223