-

内存取证系列1

文档说明

作者:SwBack

时间:2022-5-5 11:05挑战说明

- 我姐姐的电脑坏了。我们非常幸运地恢复了这个内存转储。你的工作是从系统中获取她所有的重要文件。根据我们的记忆,我们突然看到一个黑色的窗口弹出,上面有一些正在执行的东西。坠机发生时,她正试图画一些东西。这就是我们从坠机时所记得的一切。

注意: 此挑战由 3 个标志组成。

- My sister’s computer crashed. We were very fortunate to recover this memory dump. Your job is get all her important files from the system. From what we remember, we suddenly saw a black window pop up with some thing being executed. When the crash happened, she was trying to draw something. Thats all we remember from the time of crash.

Note: This challenge is composed of 3 flags.

解题过程

flag1

从题目中提取关键信息

黑色窗口 疑似cmd.exe 画一些东西(疑似画图工具) 存在重要文件(需要扫描文件)

查看内存镜像

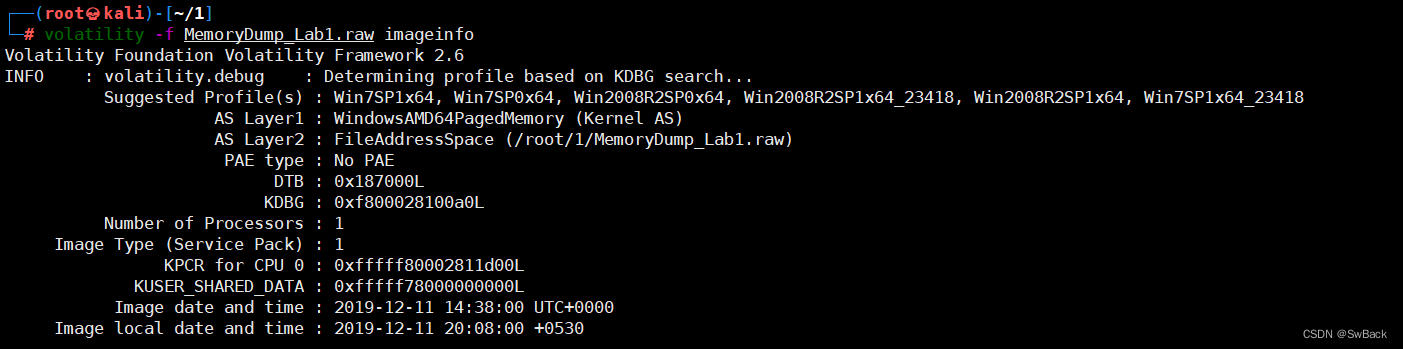

volatility -f MemoryDump_Lab1.raw imageinfo- 1

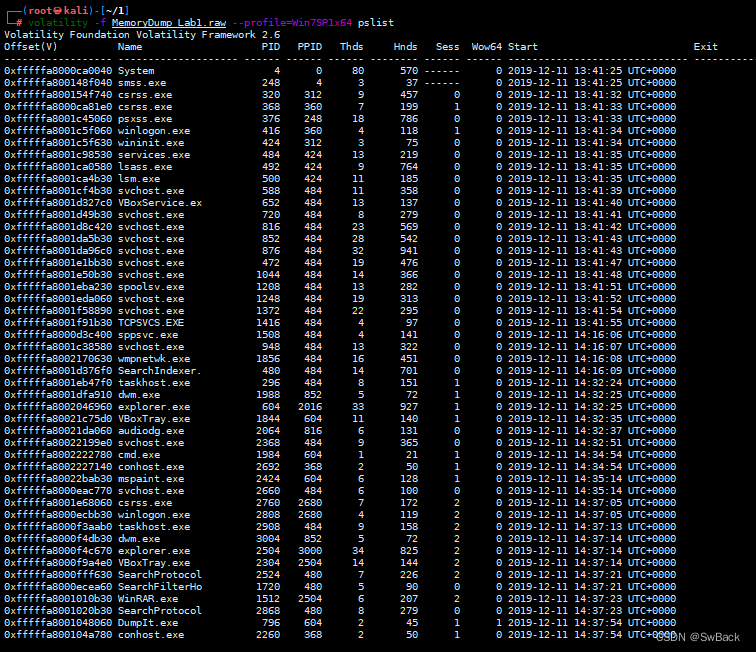

查看进程 发现cmd.exe

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 pslist- 1

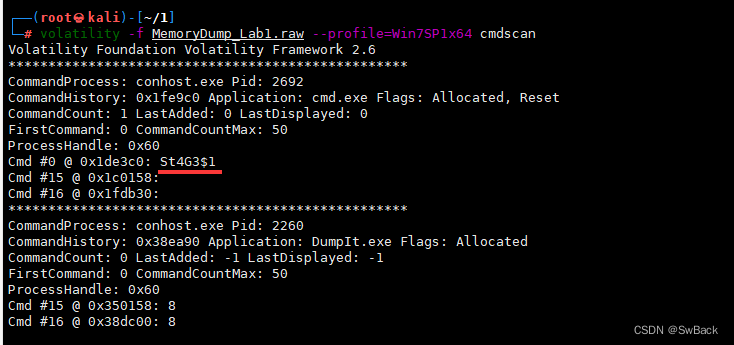

扫描命令及输出 发现base64编码

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 cmdscan- 1

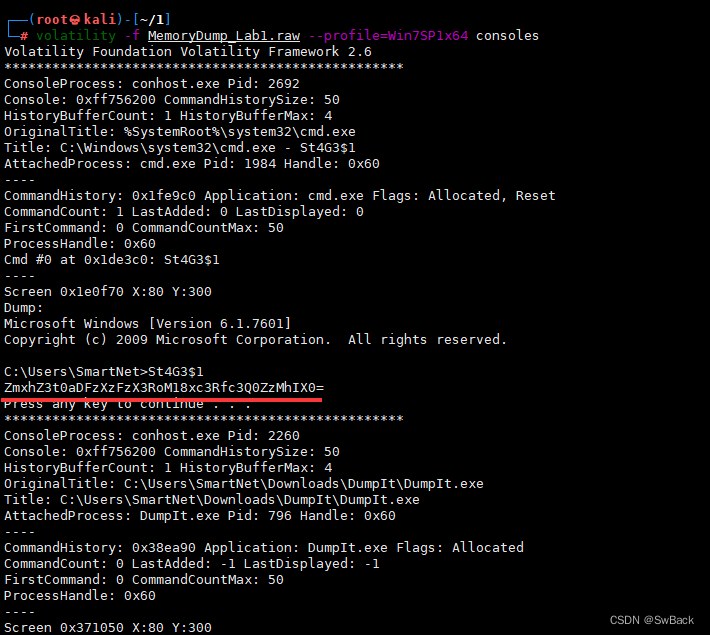

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 consoles- 1

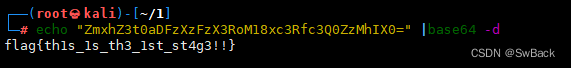

解码base64 获得第一个flag

echo "ZmxhZ3t0aDFzXzFzX3RoM18xc3Rfc3Q0ZzMhIX0=" |base64 -d- 1

flag2

进程存在画图工具mspaint.exe

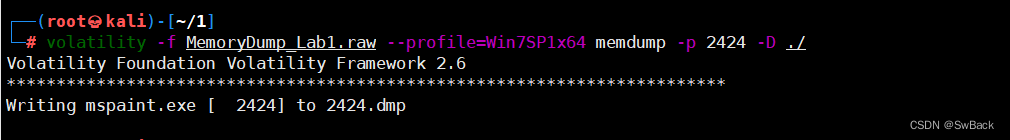

提取数据

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 memdump -p 2424 -D ./- 1

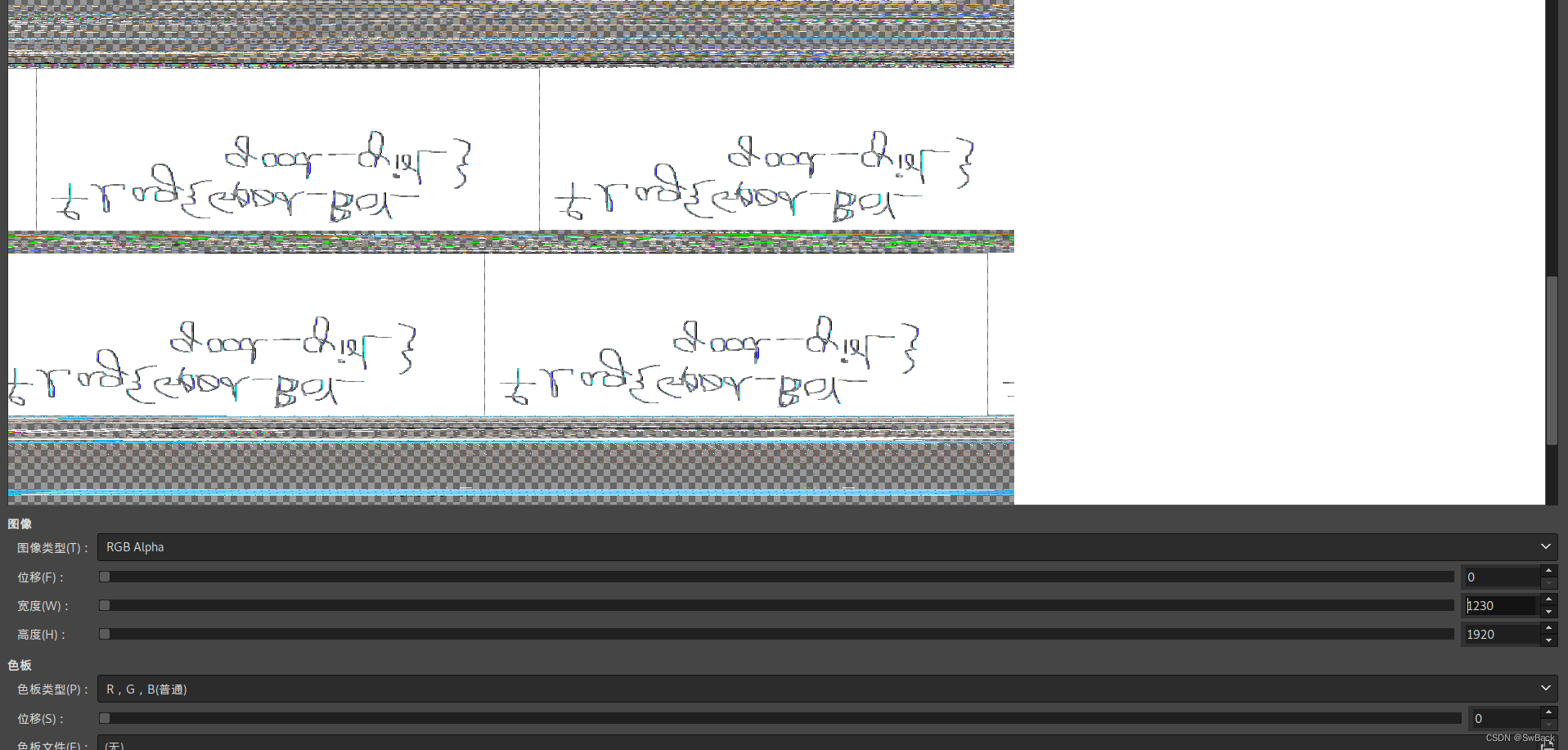

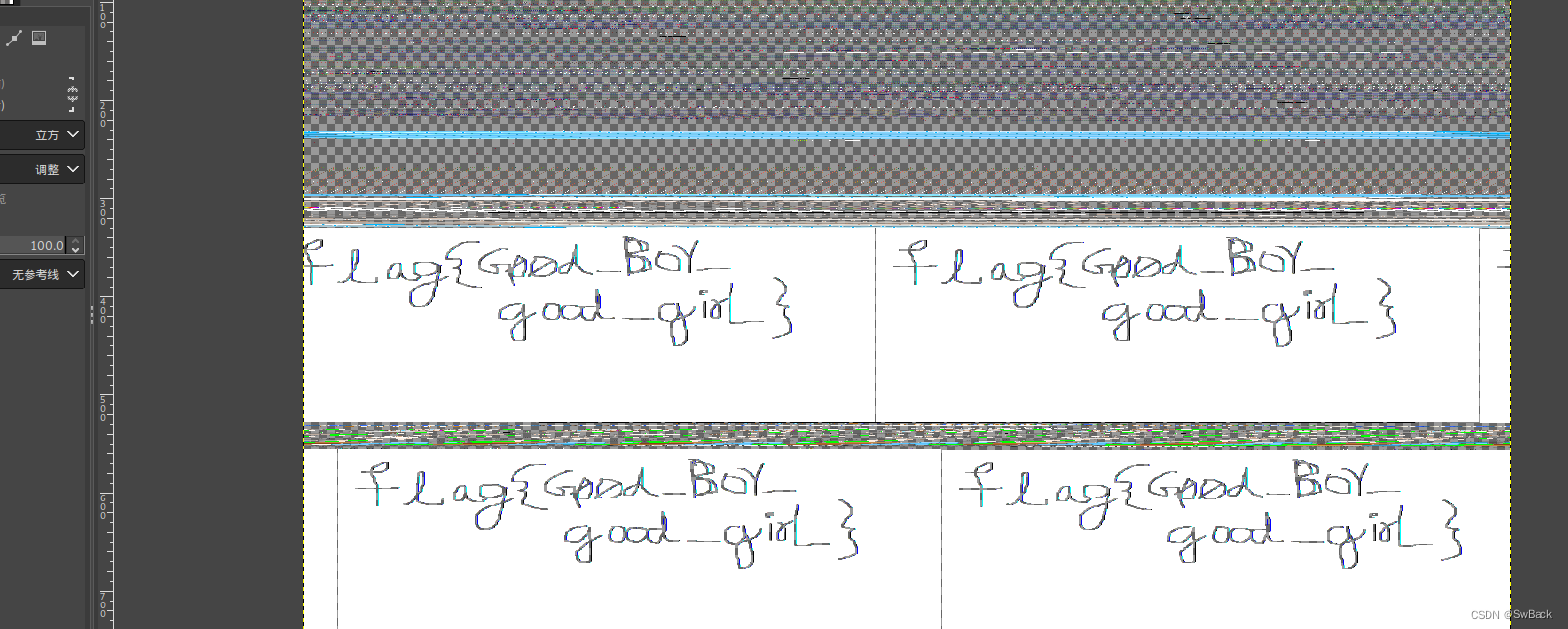

使用gimp打开(第三方工具,可以复原图像)

调整宽高

flag2

flag3

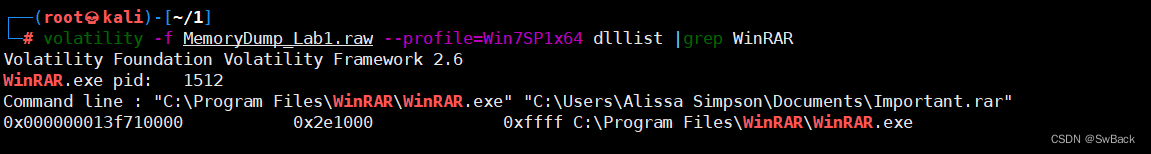

进程中存在WinRAR.exe 获取解压文件名

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 dlllist |grep WinRAR- 1

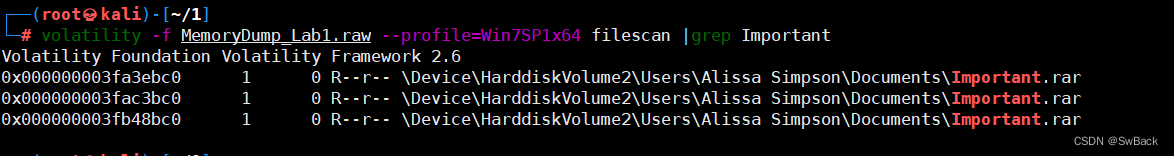

获取解压文件虚拟地址

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 filescan |grep Important- 1

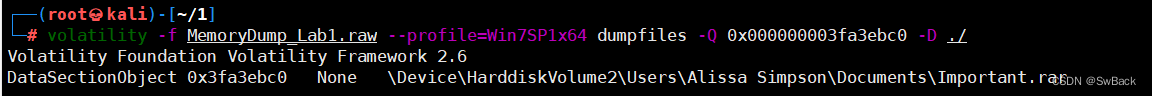

提取压缩包

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fa3ebc0 -D ./- 1

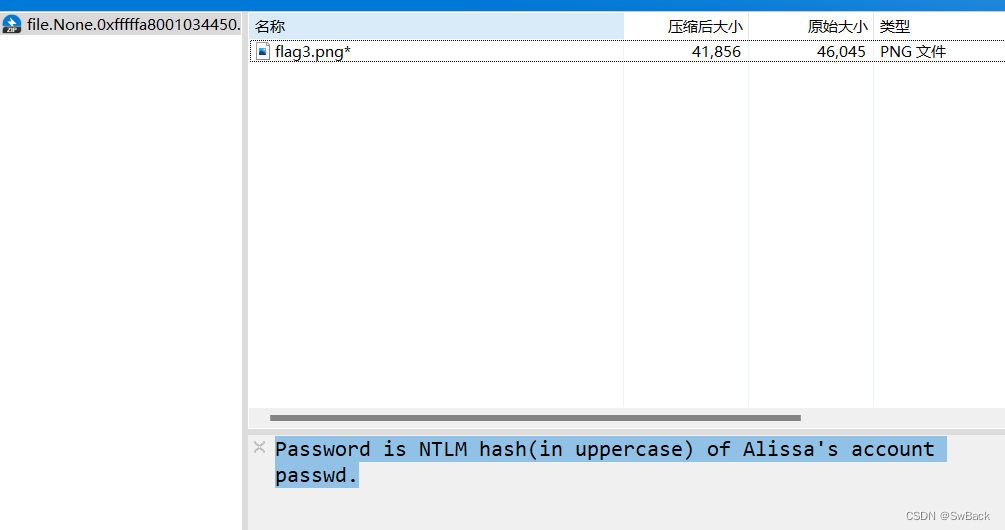

得到压缩包密码提示

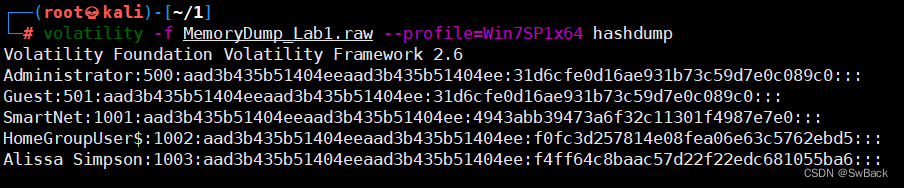

获取hash

volatility -f MemoryDump_Lab1.raw --profile=Win7SP1x64 hashdump- 1

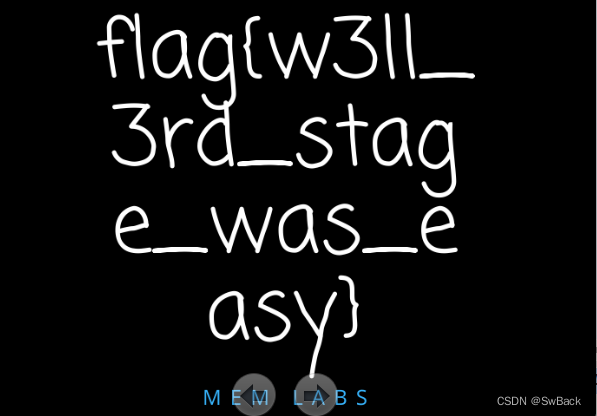

得到flag3

-

相关阅读:

CentOS 7.9 安装 MySQL 8 配置模板

简单模拟Lur 算法

【微信小程序】实现页面跳转功能

c++和java中关于类的第几部分详解

Docker基础(简单易懂)

【Python】Python 和 JSON 数据的相互转化

CAS:1620523-64-9_Azide-SS-biotin_生物素-二硫-叠氮

Ensembling Off-the-shelf Models for GAN Training(GAN模型迎来预训练时代,仅需1%的训练样本)

爱奇艺的架构到底有多牛?

PHP 中传值与传引用的区别,什么时候传值什么时候传引用?

- 原文地址:https://blog.csdn.net/qq_30817059/article/details/126125074