-

攻防世界----ics-07

拿到题目后,一个一个点开

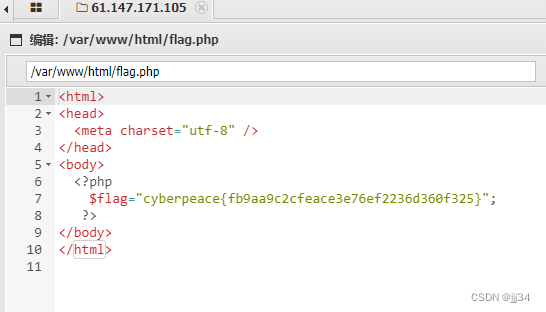

直接拿到了源码,源码中php部分分成三个

第一部分,判断有没有page这个参数

- session_start();

- if (!isset($_GET[page])) {

- show_source(__FILE__);

- die();

- }//没有的话进入函数,展示文件,然后进程结束

- if (isset($_GET[page]) && $_GET[page] != 'index.php') {

- include('flag.php');

- }else {//如果page有值,并且值等于index.php,就进行else的函数中,重定向到了flag.php页面

- header('Location: ?page=flag.php');

- }

- ?>

- //从总体上看,这一部分要求传入一个page参数,只要这个page参数不为index.php即可

第二部分,如果session有值的话,就可以传入两个参数

- if ($_SESSION['admin']) {

- $con = $_POST['con'];

- $file = $_POST['file'];

- $filename = "backup/".$file;//file会拼接到filename下

- if(preg_match('/.+\.ph(p[3457]?|t|tml)$/i', $filename)){

- //对filename进行正则过滤,过滤条件为 . 就是除了换行符外的所有字符,+就是前面一个字符出现任意次

- // \. 就是匹配.

- // p[3457]?说明 p3,p,p4,p5,p7出现0或一次,

- //整体来说,就是匹配以 .php,.php3,.php4,.php5,.php7,.pht,.phtml 结尾的值

- die("Bad file extension");

- }else{

- chdir('uploaded');//切换目录到 uploaded

- $f = fopen($filename, 'w'); //以w方式打开文件,如果这个文件存在,就删掉,不存在就创建

- fwrite($f, $con);//$f是文件,$con是写进去的内容

- fclose($f);

- }

- }

- ?>

- //整体来说,就是过正则,写一句话木马

- //因为那个正则匹配了所有.php结尾的文件,因此我们需要用到解析漏洞

第三部分,实现第二部分的关键,就是在于session是有值的,第三部分是给session赋值的

- if (isset($_GET[id]) && floatval($_GET[id]) !== '1' && substr($_GET[id], -1) === '9') {//通过get方式传入id,这个id需要满足不等1,并且结尾是9,那就1a9,1*9,只要不是正常的数字就行

- include 'config.php';

- $id = mysql_real_escape_string($_GET[id]);//将传入的id进行字符串解析,防止了sql注入

- $sql="select * from cetc007.user where id='$id'";

- $result = mysql_query($sql);//查询数据库

- $result = mysql_fetch_object($result);

- } else {

- $result = False;

- die();

- }

- if(!$result)die("

something wae wrong !

"); - if($result){//如果上面result有值的话,session就是true,能够进入第二部分

- echo "id: ".$result->id."";

- echo "name:".$result->user."";

- $_SESSION['admin'] = True;

- }

- ?>

结合上面三个部分,总结就是

1.传入一个page参数,page只要不是等于index.php就好

2.在session为true的情况下,因为没有对con进行过滤,那con直接等于一句话木马即可即

con=

因为对file进行过滤了,所以file需要用到解析漏洞的知识点,file=a.php/.

3.为了满足if的判断,id的值不能为一个正常的整数,需要这样:1a9,1iii9,只要1和9之间有东西(并且不能为一个正常的整数,如199)即可

最后的payload如下

这里需要注意一下url,在第二部分中有一个chdir()的函数,这个函数的作用是切换目录

chdir(uploaded)就是切换目录到uploaded,而filename= backup/1.php

所以地址不是 /backup/1.php而是 uploaded/backup/1.php

-

相关阅读:

Yolov8小目标检测(24): 最新开源移动端网络架构 RepViT | RepViTBlock | 清华 ICCV 2023

使用VsCode调试UE5的PuerTs(实践测试来啦)

busternet:Detecting copy-move image forgery with source/target localization

iTOP-3588开发板定制 Ubuntu 和 Debian 系统不使用 docker 构建系统

nginx目录树美化

【电商项目实战】个人资料(详细篇)

MySQL8.0.26安装配置教程(windows 64位)

【附源码】计算机毕业设计JAVA茶园文化交流平台演示录像2020

TCP通信流程详解

java计算机毕业设计健身俱乐部管理系统MyBatis+系统+LW文档+源码+调试部署

- 原文地址:https://blog.csdn.net/qq_44418229/article/details/125993834