-

cs架构下抓包的几种方法

burp+Proxifier进行抓包

安装证书

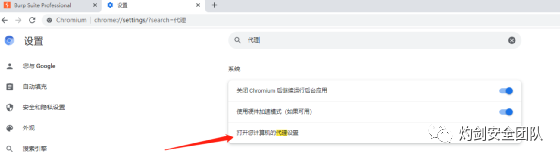

安装完证书配置主机代理,可以直接从chrome进入

要注意选择安装在受信任的根证书颁发机构下

Proxifier设置burp的代理

因为用的burp所以放过java的包,其他包走代理

这种方法并不能抓取到登陆包

然后再关闭代理,登录完成后进行Proxifier的流量转发

Fiddler Everywhere+burp使用

安装Fiddler Everywhere证书

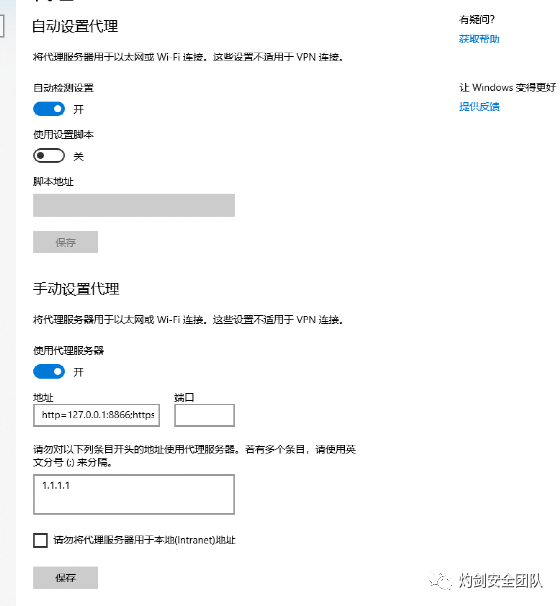

设置全局代理(Fiddler Everywhere会自动配置,最好检查一下)

某钉设置浏览器代理

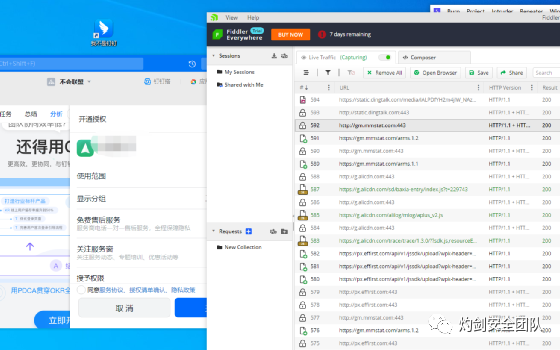

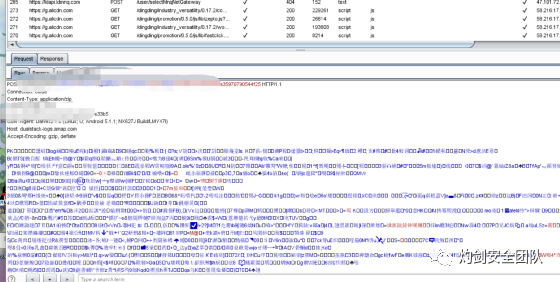

查看数据包

平常burp用的多一点,Fiddler Everywhere用的多一点。

将上层代理设置成burp监听的端口

然后就可以再burp中进行测试了

模拟器+Burp抓包

先访问Fiddler Everywhere监听的端口(体验卡到期)

很多cs架构的应用大都存在手机端应用。

我这里用的是雷神模拟器3.0稳定版,高版本不走代理

因为版本低证书导入要从设置中导入,没办法双击导入,网上有很多教程。

安装桥接驱动

安装完需要重启,重启后进入模拟器,在wifi处添加代理

然后就可以抓到包了

使用NoPE进行流量的抓取(TCP)

需要使用NoPE,他是一个burp的插件用于抓取非http的包

下载地址:https://github.com/summitt/Burp-Non-HTTP-Extension

使用Proxifier设置代理,将PE文件代理到8081端口

设置需要监听的PE文件

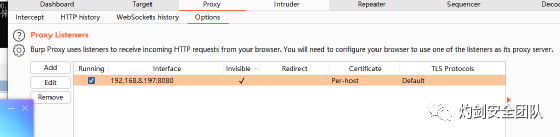

burp设置代理,监听所有然后端口是8080

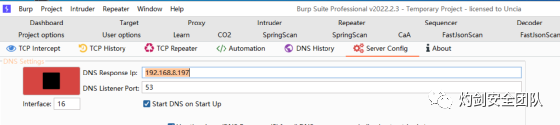

打开NoPE,设置dns解析

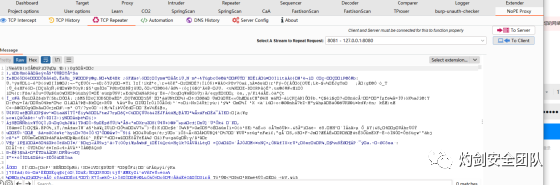

设置对应的转发,用于抓包,此处是将8081端口接收到的数据转向8080端口

记得点一下,将80和443加进去

然后就可以看到抓的包了

也可以对数据进行重放

如有不对之处请各位师傅指正!

灼剑安全团队

灼剑安全团队(Tsojan Security Team)专注于web安全、内网安全、域安全、网络攻防、移动端安全、IOT安全、代码审计、漏洞复现,APT相关技术等研究方向,仅发布相关技术研究文章。

公众号

-

相关阅读:

深入学习git

物联网AI MicroPython传感器学习 之 MQ136硫化氢传感器

mysql 索引失效情况/sql提示/覆盖索引和回表查询

使用sonar-scanner扫描代码

LVS+Keepalived高可用群集

【Linux】文件操作/文件描述符/重定向原理/缓冲区

前端axios发送请求,在请求头添加参数

APISpace 汉语拆字API

leetcode:LCP 42. 玩具套圈【数据范围优化模拟集合题】

DES算法揭秘:数据加密的前沿技术

- 原文地址:https://blog.csdn.net/luminous_you/article/details/125529765