前言

出息了,这回0元玩玄机了,因为只是日志分析,赶紧导出来就关掉(五分钟内不扣金币)

日志分析只要会点正则然后配合Linux的命令很快就完成这题目了,非应急响应.

简介

账号密码 root apacherizhi

ssh root@IP

1、提交当天访问次数最多的IP,即黑客IP:

2、黑客使用的浏览器指纹是什么,提交指纹的md5:

3、查看index.php页面被访问的次数,提交次数:

4、查看黑客IP访问了多少次,提交次数:

5、查看2023年8月03日8时这一个小时内有多少IP访问,提交次数:

应急开始

准备工作

- 找到apache的日志文件:/var/log/apache2/access.log (在题目靶机中日志文件为/var/log/apache2/access.log.1)

- 迅速将文件导出来,还是心疼我的金币,不要浪费了:scp -r root@ip:/var/log/apache2/ /tmp/

或者你可以使用xftp等等攻击直接导出来。- 我这里其实准备了360星图的工具,在真实的日志分析中会比较有用,我们这里根据题目要求来找flag的话其实Linux指令已经完全够用完成我们的任务了。

下面还是附上我星图扫完后的html结果吧,不得不说这界面做的真好看啊。

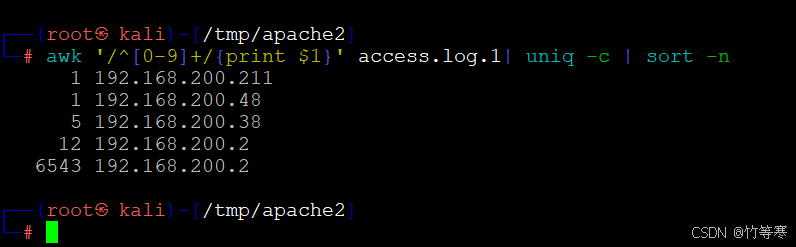

步骤 1

1、提交当天访问次数最多的IP,即黑客IP:

-

找到apache的日志文件

cd /var/log/apache2 中的 access.log.1文件就是题目保存下来的日志文件 -

使用Linux命令直接梭哈,直接就知道那个是访问次数多的ip了

awk '{print $1}' /var/log/apache2/access.log.1 | uniq -c | sort -n

-

flag为:

flag{192.168.200.2}

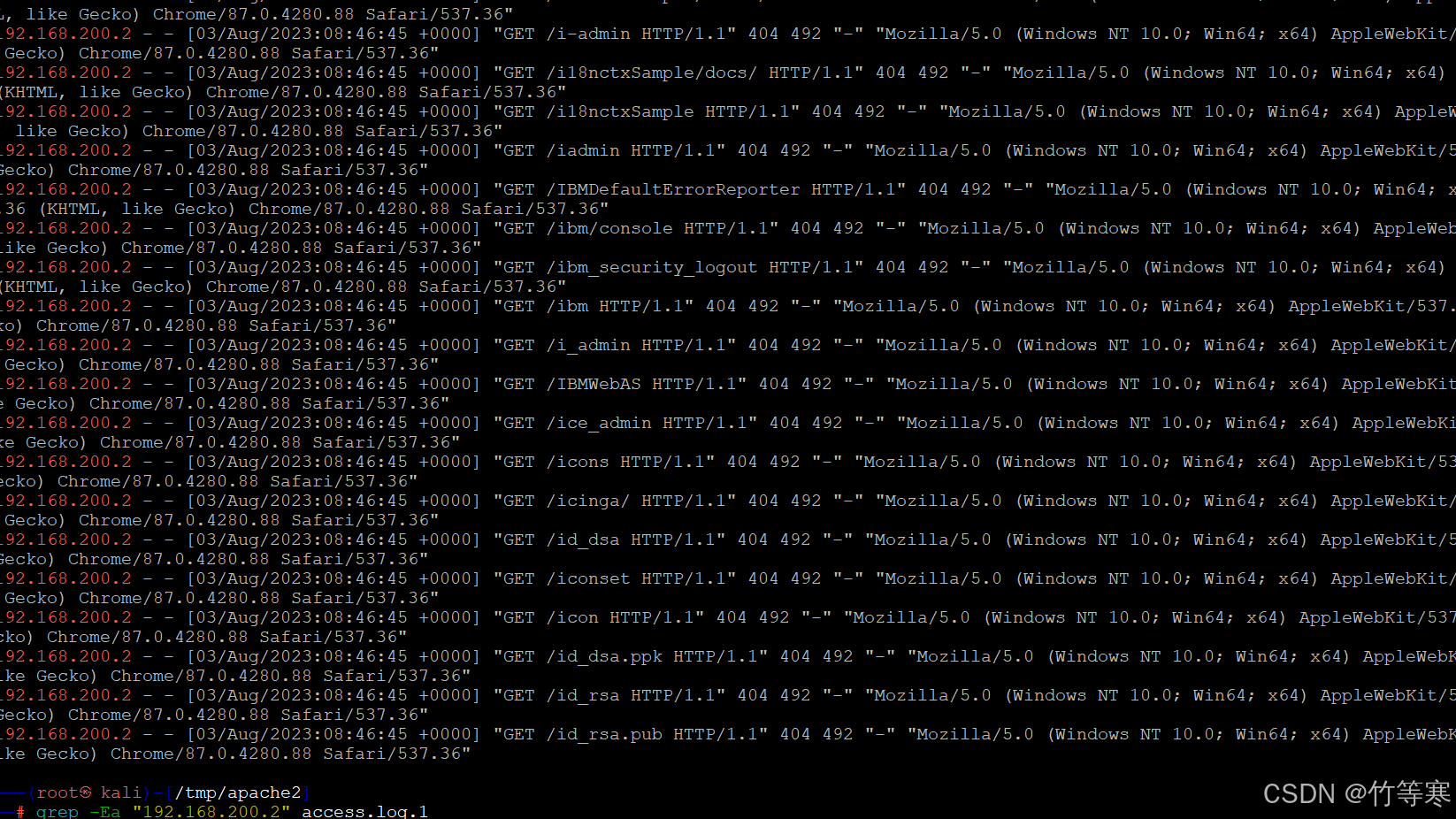

步骤 2

2、黑客使用的浏览器指纹是什么,提交指纹的md5:

- 已知黑客ip了,grep根据ip筛选日志记录即可知道,但是这里我在观察的时候发现这个黑客ip还使用了Firefox,你直接grep Firefox能够筛选出来黑客ip的,所以如果不确定就两个ip都提交一下即可。

grep -Ea "192.168.200.2" /var/log/apache2/access.log.1

- 指纹为:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36

flag为指纹的md5值

flag{2d6330f380f44ac20f3a02eed0958f66}

步骤 3

3、查看index.php页面被访问的次数,提交次数:

- 坑点:注意筛选的时候不要直接 grep 'index.php',因为黑客可能在访问的时候访问的index.php前缀还有,比如xxxindex.php这种也能筛选出来,这样的话你的index.php访问次数就不准确了,所以我们应该加一个字符限制就是反斜杠 /

grep -Ea '/index.php' /var/log/apache2/access.log.1 | wc -l #wc是计算行数的

- flag为:

flag{27}

步骤 4

4、查看黑客IP访问了多少次,提交次数:

- 由于已知黑客ip,所以直接过滤日志信息即可

(这里有一个坑,我们在过滤的时候记得精准一下,ip后面的两个横杠记得加上去筛选- -,否则一些日志记录中也会命中你的规则,那就可能统计的数量不精准)grep -Ea "^192.168.200.2 - -" /var/log/apache2/access.log.1 | wc -l

- flag为:

flag{6555}

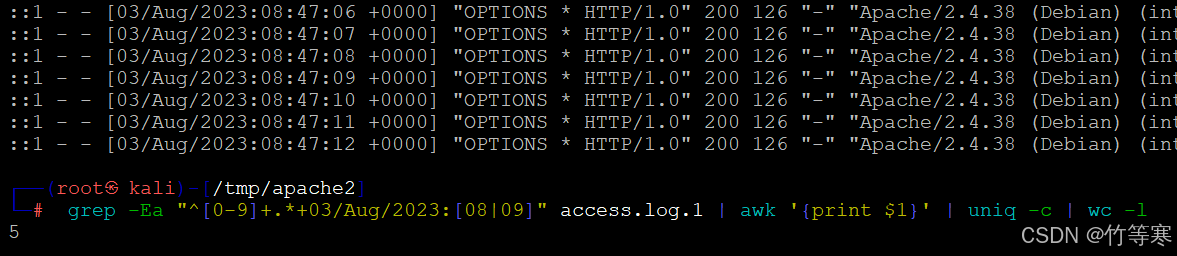

步骤 5

5、查看2023年8月03日8时这一个小时内有多少IP访问,提交次数:

- apache的日志记录时间格式是日月年时分秒

- 照样直接上Linux命令即可筛选出来

grep -Ea "^[0-9]+.*+03/Aug/2023:[08|09]" /var/log/apache2/access.log.1 | awk '{print $1}' | uniq -c | wc -l

- flag为:

flag{5}

总结

成果:

flag{192.168.200.2}

flag{2d6330f380f44ac20f3a02eed0958f66}

flag{27}

flag{6555}

flag{5}

本次日志分析相对来说还是比较简单和快速,没啥可以说的,对Linux的一些指令更加熟悉了,同时也发现Linux里面的一些命令工具其实就能够直接充当日志分析了。