-

网络安全概述

目录

信息安全现状及挑战

信息安全概述介绍

勒索病毒、网络空间安全、个人信息外泄、数据泄露、APT攻击(高级持续性威胁)

防火墙本质的手段就是包过滤(ACL)

零日漏洞0-day就是开发人员自己也没有发现了漏洞

水坑攻击:攻击者首先通过猜测(或观察)确定特定目标经常访问的网站,并入侵其中一个或多个网站,植入恶意软件。最后,达到感染目标的目的。

手段:1.在浏览器或其他软件上,通常会通过零日漏洞感染网站。2.针对已知漏洞的防御措施是应用最新的软件修补程序来消除允许该网站受到感染的漏洞。用户监控可以帮助确保他们的所有软件都运行最新版本。3.如果恶意内容被检测到,运维人员可以监控他们的网站和网络,然后阻止流量。

信息安全的脆弱性及常见安全攻击

缺乏自动化防御手段

现如今就是缺乏自动化防御的手段,绝大多数的小厂都时间长短取决于事件本身。

哪些相关法律了解以下两个即可:

2017.06 <<网络安全法>>

2019.05 <<信息安全技术网络等级保护基本要求>>

信息安全都是保护数据安全。

网络安全就是计算机网络环境下的信息安全。

网络环境的开发性

INTERNET的美妙之处在于你和每个人都能互相连接, INTERNET的可怕之处在于每个人都能和你互相连接

操作系统的脆弱性及常见攻击

原因

常见攻击

协议栈的脆弱性及常见攻击

Tcp/ip协议栈的脆弱性:

缺乏认证(啥都接收),缺乏加密(明文),缺乏完整性(发出跟接收到的不一致)

二层三层四层都有校验和但是效果体现不出来,可以伪造的。

还有自然灾害

处理方法:采用异地备份。

让Mac地址表装满了,后面的消息发到装满的交换机就进行洪泛,可以去监听目标地址的信息

攻击者使用虚假 MAC 地址洪泛网络交换机以损害其安全。交换机不会向整个网络广播网络数据包,而是通过隔离数据和利用 VLAN(虚拟局域网) 来维护网络完整性。 MAC 洪泛攻击背后的动机是从受害者系统中窃取正在传输到网络中的数据。

在每台主机都有一个ARP缓存表,缓存表中记录了IP地址与MAC地址的对应关系,而局域网数据传输依靠的是MAC地址。

不知道mac地址,然后广播去询问,因为不知道谁会正确回答,谁说就信谁的。

解决办法:静态写死mac地址

Arp协议:ARP(Address Resolution Protocol)地址转换协议,工作在OSI模型的数据链路层,在以太网中,网络设备之间互相通信是用MAC地址而不是IP地址,ARP协议就是用来把IP地址转换为MAC地址的。而RARP和ARP相反,它是反向地址转换协议,把MAC地址转换为IP地址。

ICMP:就是控制报文协议,就是用来报告主机是否可达,路由是否可用。

LCMP攻击又叫ICMP的不可达攻击,无非就是给除了受害机以外的其他用户一直发送受害机不可达的信息

见到Flood的攻击都是dos(拒绝服务)攻击

办法:禁ping,修改注册表拒绝接受icmp的重定向

什么是面向连接:确保建立点到点的连接(三次握手)双向的绘话建立好SYN、ACK

发送syn时对方建立一个存储空间,目的就是让Server的服务器空间占满,但是这是一个杀敌一千自损八百的做法。 修改办法是:原ip目标ip原端口目标端口改一个就可以再发

如何防御:1.使用代理防火墙---每目标ip代理阈值,每目标ip丢包阈值。太高可能都没发现攻击者太低的话可能正常包也被丢掉(冒充服务器观察有没有问题,看下对方回不回ACK)2.首包丢包。3.SYN cookie将状态信息记录下来,不造成混乱

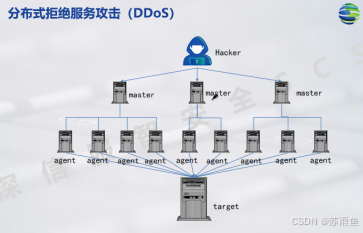

它可以将分布在不同地方的多台计算机联合起来形成攻击平台,对一个或多个目标发动攻击,从而产生成倍的拒绝服务攻击的威力。

DNS服务器防御不够,通信之间可以进行数据加密。

勒索病毒的特点

其他常见攻击

信息安全要素

特点

恶意程序---一般会具备以下多个或全部特点

- 非法性:不被授权的,例如流氓软件

- 隐蔽性:隐藏在某个目录中,难以被发现

- 潜伏性:它能通过某种途径潜伏在计算机的存储介质(或程序)里,当达到某种条件时即被激活,通过修改其他程序的方法将自己的精确 拷贝 或者可能演化的形式放入其他程序中,从而感染其他程序,对计算机资源进行破坏,所谓的病毒就是人为造成的,对其他用户的危害性很大

- 可触发性:病毒因某个事件或数值的出现,诱使病毒实施感染或进行攻击的特性

- 表现性:每个病毒都会有特定的表现

- 破坏性:破坏程序或者文件

- 传染性:例如蠕虫病毒

- 针对性:例如针对Windows操作系统或者iso操作系统,针对的对象不一样,例如震网病毒

- 变异性:当前漏洞被预防或者修复后,寻找别的漏洞进行攻击,后续表现也不一样

- 不可预见性:我们无法预测病毒会往什么方向发展

信息安全的五要素

前三个是CIA的”信息安全黄金三角”

保密性:是否加密。

可用性:得到授权的实体可获得服务,攻击者不能占用所有的资源而阻碍授权者的工作。用访问控制机制,阻止非授权用户进入网络。使静态信息可见,动态信息可操作,防止业务突然中断。例如是否授权。

可用性:也就是存在备份。

可控性:可控性主要指对危害国家信息(包括利用加密的非法通信活动)的监视审计。控制授权范围内的信息流向及行为方式。使用授权机制,控制信息传播范围、内容,必要时能恢复密钥,实现对网络资源及信息的可控性。

不可否认性:也就是可追溯,不清楚如何被黑,被何人黑掉。

但实际上你会发现这里面突出了两个字叫啥区域,对吧,你会发现它防止的是从一个区域的安全风险蔓延到另外一个区域,所以区域这个东西对于防火墙来说是一个非常非常重要的概念,这个后面你们就能知道了,因为防火墙它一开始主要就是基于区域去做这个安全防护。

防护是不是我们防火墙它在做策略,在做控制的同时,主要是为了起到一个防御和防护的一个效果,是不是?所以防火墙在完成它核心任务的这个最关键的是啥呢?就是靠这个所谓的安全策略。安全策略就是我们防火墙它的一个核心。

防火墙通过安全策略识别

防火墙的本质就是acl.

-

相关阅读:

NAT如何配置地址转换

C# DateTime转String

xv6源码解析(一)——系统启动

SQL-Labs46关order by注入姿势

CSS三大特性

Java自学第5课:Java web开发环境概述,更换Eclipse版本

Java -- this关键字

【C++】构造函数初始化列表 ① ( 类对象作为成员变量时的构造函数问题 | 构造函数初始化列表语法规则 )

Zabbix使用手册

【开源】基于JAVA的校园二手交易系统

- 原文地址:https://blog.csdn.net/m0_52326740/article/details/140382487