-

2023年中职“网络安全“—JavaScript安全绕过

2023年中职“网络安全“—JavaScript安全绕过

- JavaScript安全绕过

- 任务环境说明:

- 1. 使用渗透机场景kali中工具扫描服务器,将服务器上apache版本号作为flag提交;

- 2. 使用渗透机场景windows7访问服务器场景中的网站(网站路径为IP/javascript),找到网站首页中flag并提交;

- 3. 使用渗透机场景windows7根据第二题的入口继续访问服务器本题场景,通过提示得到flag并提交;

- 4. 使用渗透机场景windows7根据第三题入口继续访问服务器的本题场景,通过提示得到flag并提交;

- 5. 使用渗透机场景windows7根据第四题入口继续访问服务器的本题场景,通过提示得到flag并提交;

- 6. 使用渗透机场景windows7根据第五题入口继续访问服务器的本题场景,通过提示得到flag并提交;

- 总结

JavaScript安全绕过

任务环境说明:

- 服务器场景: Server2201(关闭链接)

- 服务器场景操作系统:Centos5.5

1. 使用渗透机场景kali中工具扫描服务器,将服务器上apache版本号作为flag提交;

nmap -p- -sV 靶机IP # 我不知道准确flag,自己试吧!- 1

- 2

2. 使用渗透机场景windows7访问服务器场景中的网站(网站路径为IP/javascript),找到网站首页中flag并提交;

修改maxlength="10", 最大位数为10- 1

flag:vdvSDse34sRGdvEsv}3. 使用渗透机场景windows7根据第二题的入口继续访问服务器本题场景,通过提示得到flag并提交;

flag存在泄露,下一题地址也存在泄露 正常做的话要使账号为admin,密码为nimda 查看网页源码可以使用Ctrl+u 或 右键 --> View Page Source- 1

- 2

- 3

flag:kdSSGngnrJRvkldDNi4. 使用渗透机场景windows7根据第三题入口继续访问服务器的本题场景,通过提示得到flag并提交;

这一题也存在泄露,估计后面都存在。- 1

正常做- 1

flag:lmjKhKbdjbbgJHkjkG5. 使用渗透机场景windows7根据第四题入口继续访问服务器的本题场景,通过提示得到flag并提交;

账号和密码的验证- 1

flag:mfskmafewinvvse2456. 使用渗透机场景windows7根据第五题入口继续访问服务器的本题场景,通过提示得到flag并提交;

复制这行- 1

cd /root/tools2/BurpSuite\ v2.1/ java -jar burp-loader-keygen-2.jar # 然后点击run,打开BurpSuite- 1

- 2

- 3

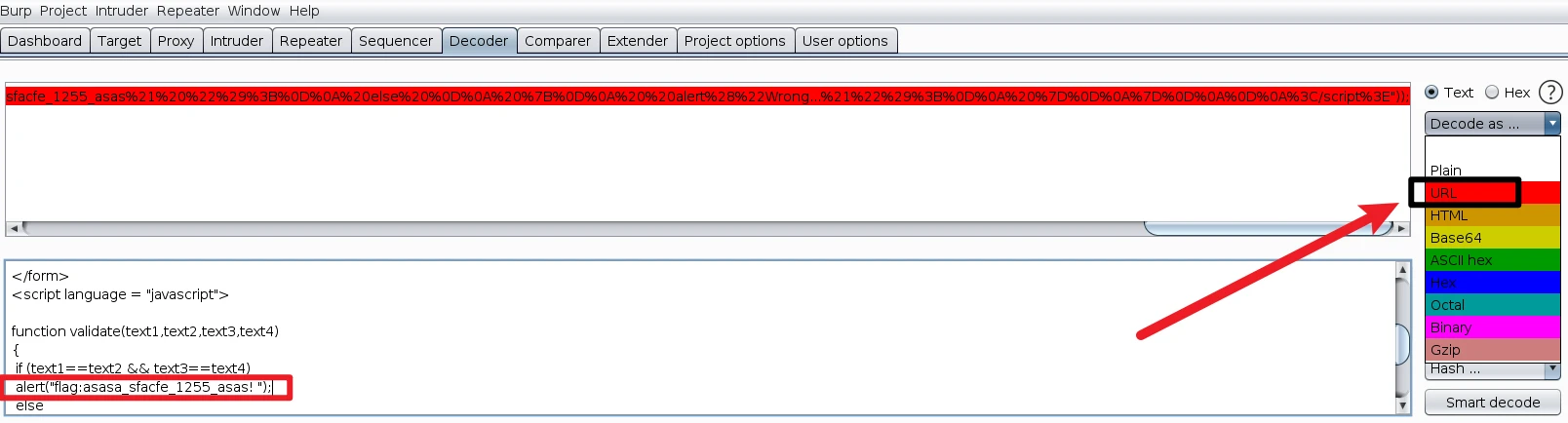

请看图操作,给刚才复制的内容解码- 1

正常搞- 1

flag:asasa_sfacfe_1255_asas!总结

题目存在泄露flag与题目地址,解决方法可以把运算过程给php处理,然后在由php判断是正确,最后在下方下一题地址,在下一题地址弹出flag

拿flag可以直接使用

curl 网页地址这样更为便捷 -

相关阅读:

【JDBC笔记】获取数据库连接

短链接系统的设计与实现

Win11系统小组件打不开?Win11系统小组件无法打开解决方法

TypeScript 快速入门之基础语法(一篇文章精通系列)(我的第一个TS程序【一】)【WebStorm版本】

Jtti:Ubuntu下如何创建XFS文件系统的LVM

缓存&PWA实践

deque(双端数组)——STL

flowable可使用元素介绍

[Linux]------动静态库的模拟实现和简单使用

机器学习常识(二):7 个最常见的机器学习损失函数

- 原文地址:https://blog.csdn.net/weixin_57060854/article/details/134419231