-

【ARM Trace32(劳特巴赫) 使用介绍 3 - trace32 访问运行时的内存】

请阅读【ARM Coresight SoC-400/SoC-600 专栏导读】

上篇文章:【ARM Trace32(劳特巴赫) 使用介绍 2.2 – TRACE32 进阶命令之 DIAG 弹框命令】

下篇文章:【ARM Trace32(劳特巴赫) 使用介绍 4 - Trace32 Discovery 详细介绍】1.1 trace32 访问运行时的内存

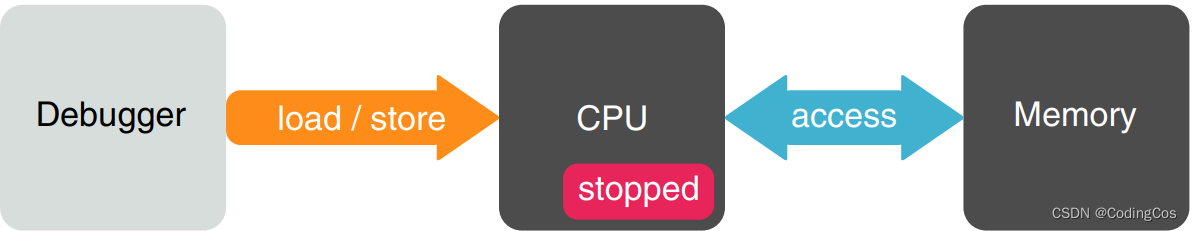

1.1.1 侵入式 运行时内存访问

侵入式意思是CPU周期性的停止和启动,这样外部debugger才可以使用CPU的 load/store指令访问内存内容。

这种方式下,debugger和cpu看待内存的方式是一样的,但是这样方式限制了“运行时”的特点。1.1.2 非侵入式运行时访问

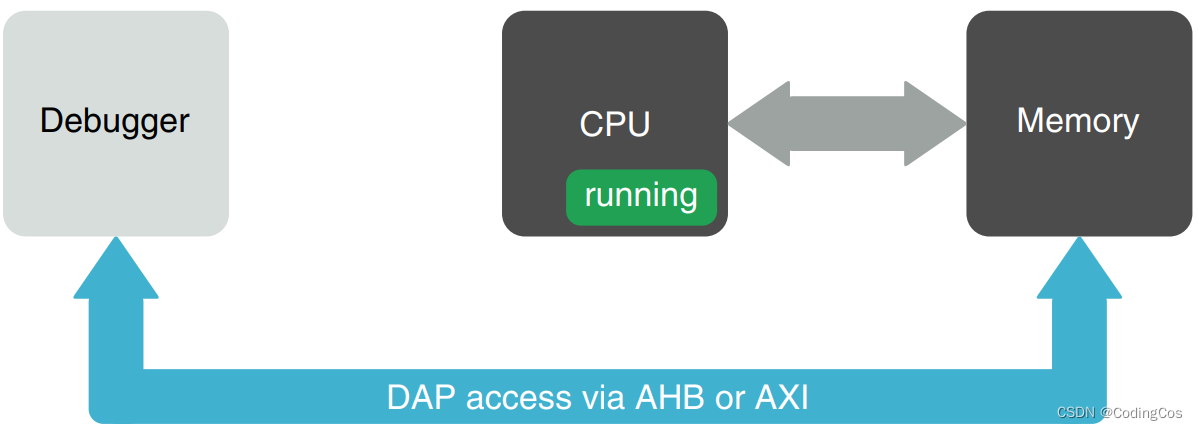

非侵入式就意味着 CPU不用停止下来 当进行memory访问的时候。所以外部debugger就不能使用cpu来进行内存的访问了,所以debugger 必须使用 DAP的方式来进行访问,例如 通过 AHB 和 AXI 总线进行访问,前提是 AHB或者AXI 口必须映射到 memory上。

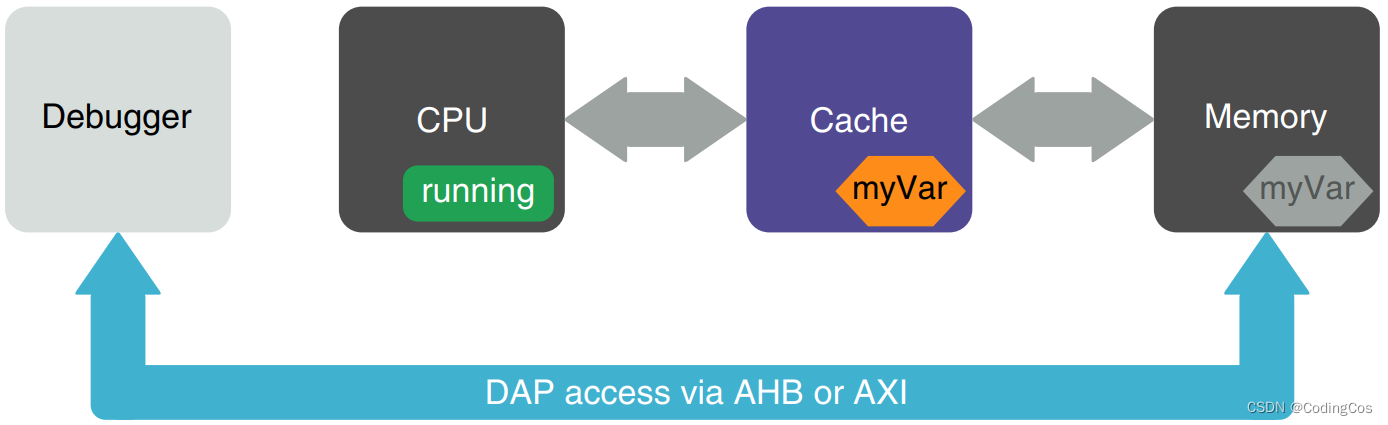

1.1.3 缓存一致性的非侵入式运行时访问

这种访问指的是 AHB/AXI 总线绕过 cache 进行访问,在下面的例子中 变量 myVar 只会在 cache 中更新并没有写入到memory中,它的当前状态对外部 debugger是不可见的。

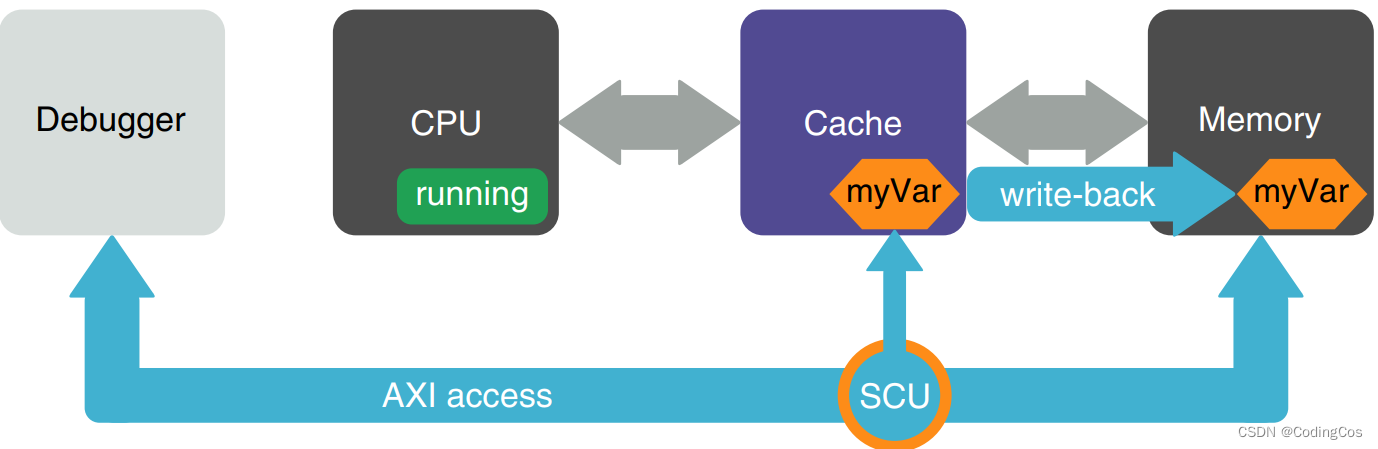

下面的例子则不同,它的 cache 策略使用的是write-back 方式,当外部 debugger来读取这个变量时会通过 SCU(Snoop Control Unit) 告知 cache 先将其刷到 memory中,所以 debugger读到的数据和cache中的数是一样的。

上面这个例子中,cache的维护是通过 SCU进行的,在 AXI 访问的过程中,SCU会触发 cache将数据写入memory中。需要注意AHB没有这种功能。1.2 Trace32 侵入式和非侵入式 运行时访问

使用Trace32 进行运行时访问的时候需要加上个前缀

E类,E表示运行访问,E 可以和其他访问类一块使用,如:Data.dump NSD:可修改成Data.dump ENSD:1.2.1 侵入式访问

可以使用功下面的命令:

SYStem.MemAccess.StopAndGo Data.dump E:0x100 Var.view %E myVar- 1

- 2

- 3

1.2.2 非侵入式运行时访问

该访问方式也就是直接DAP访问,可以直接通过AHB或者 AXI来访问,并指定访问“类”。这种访问方式需要硬件定义好 AP(access port)。如果使用了一个常用的芯片,在 Trace32 的脚本中使用

SYStem.CPU命令之后,Trace 就会将 AP 配置好。SYStem.CONFIG MEMORYACCESSPORT 1 ; Define memory access port and AXI SYStem.CONFIG AXIACCESSPORT 1. ; access port (e.g. port number 1) Data.dump EAXI:<address> ; Run-time access via AXI. Prefix “E” Data.dump EAXI:myVar ; is optional but recommended to read myVarn via the DAP- 1

- 2

- 3

- 4

在 SoC-400 中可以存在 0-255 个 AP port, 所以需要使用 “

AXIAPn.Port” 来指定是哪个 AP PORT。

在 SoC-600 使用的不是 port number 而是地址,如:sys.config.axiap1.base dp:0x2b170000。使用 DAP的非侵入是运行时访问的例子如下:

SYStem.CONFIG MEMORYACCESSPORT 1. ; Define memory access port and AHB // SYStem.CONFIG AHBACCESSPORT 1. ; or AXI access port SYStem.CONFIG AXIACCESSPORT 1. SYStem.MemAccess DAP ; Non-intrusive access via AHB / AXI Data.dump E:0x100 ; Run-time access via DAP. Prefix “E” Var.view %E myVar ; is required to read 0x100 or myVar- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

1.3 Trace32 缓存一致性的运行时访问

使用命令:

SYStem.Option.AXIACEEnable ONSYStem.CONFIG.MEMORYACCESSPORT 1. ; Define memory access port and AXI SYStem.CONFIG.AXIACCESSPORT 1. ; access port (e.g. port number 1) SYStem.Option.AXIACEEnable ON ; Enable cache coherent transactions SYStem.MemAccess DAP ; Non-intrusive access via AXI Data.dump E:0x100 ; Run-time access via AXI. Prefix “E” Var.view %E myVar ; is required to read 0x100 or myVar- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

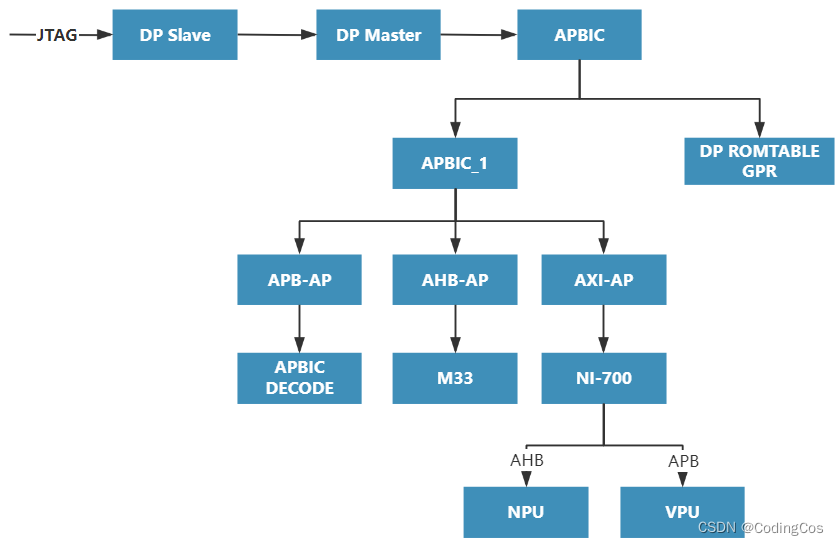

如果想通过Trace32 来访问下图中 VPU或者 NPU上的寄存器,那么需要怎么做?

sys.config.axiap1.base dp:0xxxxxxxxxsys.upd.dump eaxi:0xxxxxxxxx // 读 NI-700里的地址

详细分析见:【ARM Trace32(劳特巴赫) 使用介绍 4 - Trace32 Discovery 详细介绍】

system.attach 与 system.up 命令不同,system.attach 不会对目标系统进行复位。

上篇文章:【ARM Trace32(劳特巴赫) 使用介绍 2.2 – TRACE32 进阶命令之 DIAG 弹框命令】

下篇文章:【ARM Trace32(劳特巴赫) 使用介绍 4 - Trace32 Discovery 详细介绍】 -

相关阅读:

【Qt6】字符串std::string转成Qt6的字符串QString,并输出日志

《Greenplum构建实时数据仓库实践》简介

vite基础概述+搭建vue项目基础框架+Vant组件库

于51单片机的安全带(拉力,高度,紧急)原理图、流程图、物料清单、仿真图、源代码

项目进度管理有哪些方法?项目管理中的进度管理

阿里云ESS弹性伸缩配置自动触发弹性伸缩并启用伸缩组

Zabbix

面试系列 - 序列化和反序列化详解

【PHP】入门知识

YUM——简介、安装(Ubuntu22.04)

- 原文地址:https://blog.csdn.net/sinat_32960911/article/details/134339694