-

【网络安全】网站被攻击了怎么办?怎么防护DDOS、CC、XSS、ARP等攻击?

网站被攻击了怎么办?

六字真言:认怂、关站、睡觉

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉【入门&进阶全套282G学习资源包免费分享!】

常见的网络攻击

XSS攻击

XSS 攻击可以分为 3 类:存储型(持久型)、反射型(非持久型)、DOM 型。

1.存储型 XSS注入型脚本永久存储在目标服务器上。当浏览器请求数据时,脚本从服务器上传回并执行。

2.反射型 XSS当用户点击一个恶意链接,或者提交一个表单,或者进入一个恶意网站时,注入脚本进入被攻击者的网站。Web 服务器将注入脚本,比如一个错误信息,搜索结果等 返回到用户的浏览器上。由于浏览器认为这个响应来自"可信任"的服务器,所以会执行这段脚本。

3.基于 DOM 的 XSS通过修改原始的客户端代码,受害者浏览器的 DOM 环境改变,导致有效载荷的执行。也就是说,页面本身并没有变化,但由于 DOM 环境被恶意修改,有客户端代码被包含进了页面,并且意外执行。SQL注入

需要与后端有交互,是一种将恶意代码插入到程序 SQL 语句中,从而误导数据库执行恶意逻辑的攻击技术。通过 SQL 注入,攻击者可以达到获取敏感信息,窃取访问权限等目的。

ARP欺骗

ARP攻击是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IPMAC条目,造成网络中断或中间人攻击。

DDOS(Distributed Denial of Service)攻击

主要针对服务器,WEB网络层拒绝服务攻击。

DDoS攻击就是利用大量的傀儡机向目标服务器或者网站发送大量合法的请求,如果被攻击的目标不能及时的处理,这些请求就会占用大量的网络资源,这样就能达到瘫痪网络的目的,包括常见的“SYN攻击、DNS攻击”。

举个例子:一个店铺本来很正常的客流量,能够应付自如,另一个店铺眼红他生意火,喊来了一大帮子混混去那家店铺,也不消费就是挤在店里面,导致这家店铺人挤人,真正的顾客挤不进来,挤进来了消费体验也很差,不愿来了。这家店铺便倒闭了。也就是发送大量的请求导致服务器繁忙甚至瘫痪,无法正常工作。

CC(Challenge Collapsar)攻击

针对网页,WEB应用层拒绝服务攻击。

CC攻击是DDOS(分布式拒绝服务)的一种形式。攻击原理是通过代理服务器或者肉鸡向受害主机不停地发大量数据包,造成对方服务器资源耗尽,CC攻击本身是正常请求,网站动态页面的正常请求也会和数据库进行交互的,当这种"正常请求"达到一种程度的时候,服务器就会响应不过来,从而崩溃。

举个例子:今天你去食堂吃饭时,一般只有不到十个人在排队,但是今天前面却插了一千个人,那么轮到你的机会就很小很小了,这时就出现页面打开极其缓慢或者白屏。

预防手段禁止IP访问

服务器尽可能少暴露端口号,防止爆破(建立监控)

定期备份数据

CDN(普通CDN便宜,高防CDN,贵)

高防服务器(贵)

WAF(Web应用防火墙,贵)

HttpGuard(Nginx抵御CC攻击)

Linux防护软件(云锁、安全狗、悬镜等)如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉【入门&进阶全套282G学习资源包免费分享!】

网络安全工程师(白帽子)企业级学习路线

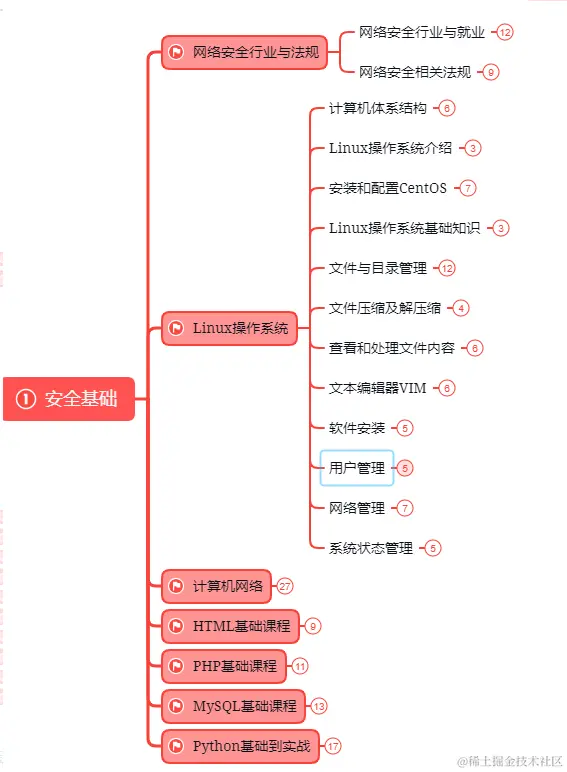

第一阶段:安全基础(入门)

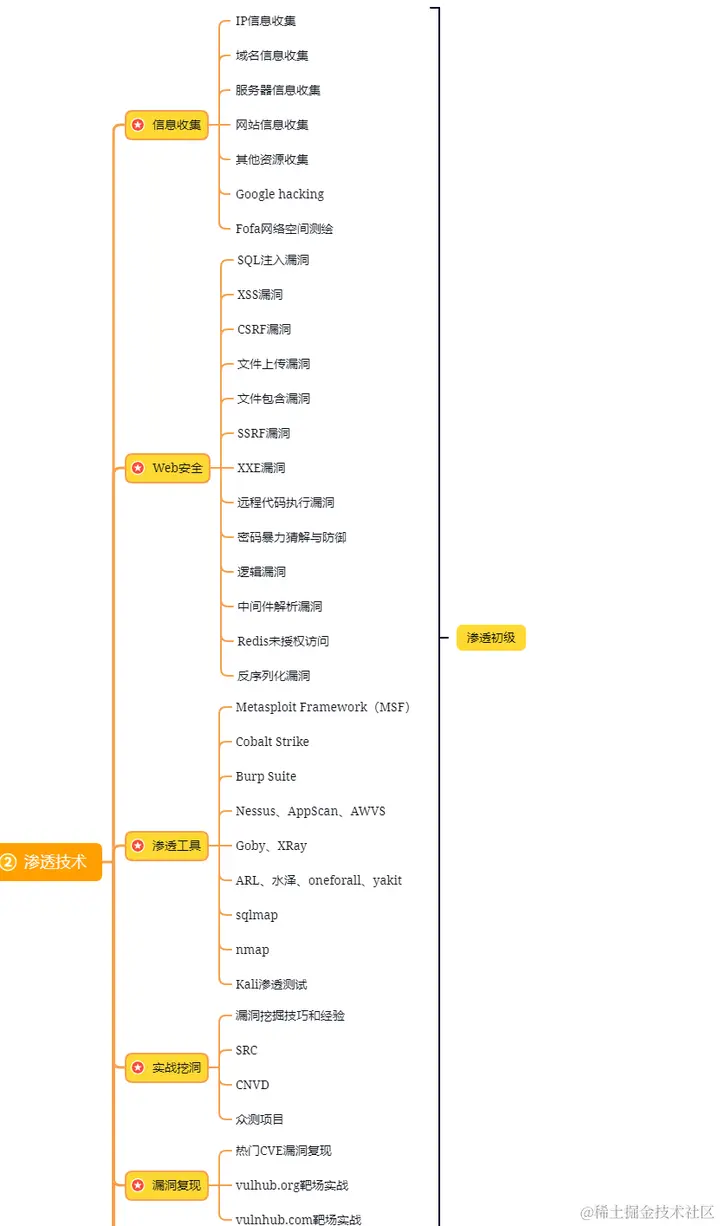

第二阶段:Web渗透(初级网安工程师)

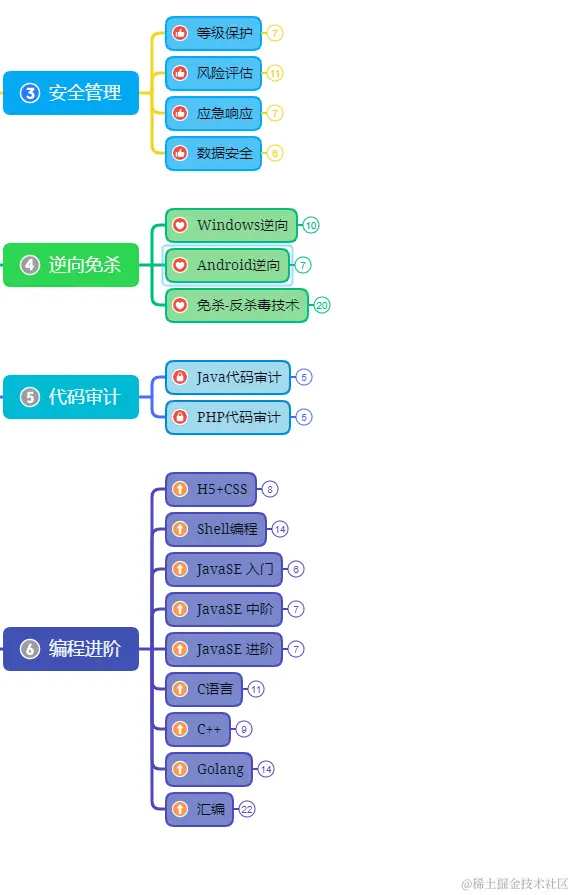

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉【入门&进阶全套282G学习资源包免费分享!】

-

相关阅读:

【HMS Core】华为分析服务通过REST方式上报用户行为,控制台为何无法查询到相关数据?

archlinux上使用picgo

vue+element模仿商城,前后端分离实现,含数据库

七大基本比较排序算法(上)

vi文件保存退出命令":wq"和":x"的区别(经典深入剖析)

akamai相关资料整理

【第五部分 | JS WebAPI】5:1W字详解Bom对象

这份Github神仙笔记覆盖了90%以上的Java八股文

java基础知识一

小程序常用组件小结

- 原文地址:https://blog.csdn.net/text2204/article/details/133953757