-

【软考】6.1 信息安全及技术

《信息安全和信息系统安全》

- 信息安全系统的体系架构

- 网络安全空间五大要素:认证、权限、完整、加密、不可否认(抵赖)

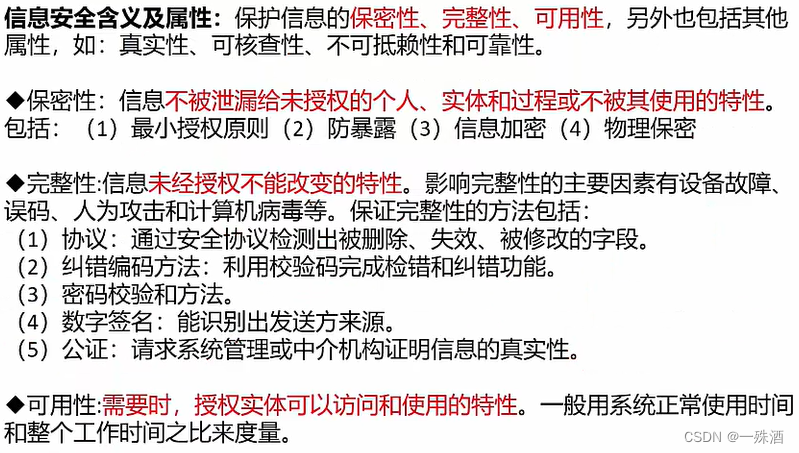

- 信息安全含义及属性

- 信息安全三要素:保密性、完整性、可用性

- 最小授权原则:该有什么权限,只给该权限,不涉及其他权限

- 物理保密:设备(计算机);网络数据传输的电池波

- 其他属性

- 不可抵赖性:防止用户否认其行为

- 信息安全的安全需求

- 物理线路安全、网络安全、系统安全、应用安全

《信息安全技术》

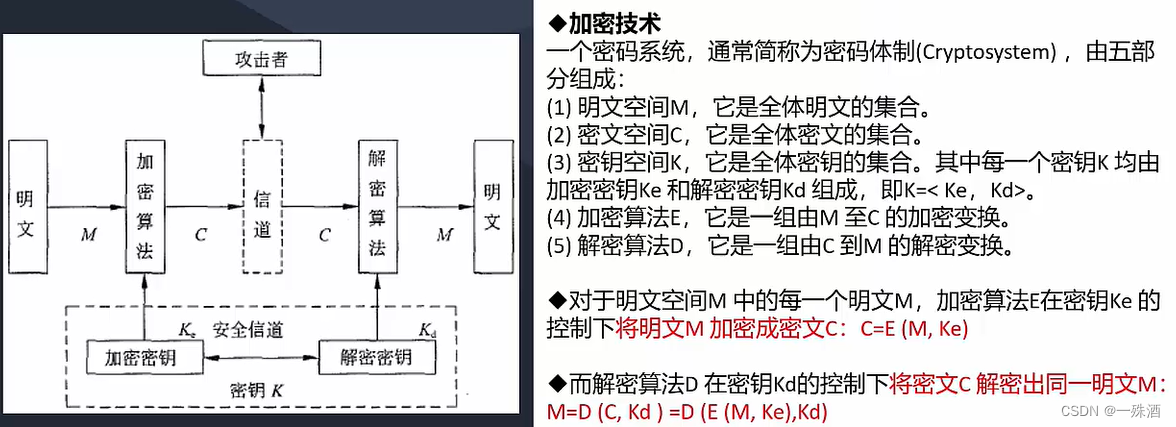

- 加密技术

- 保护信息安全的机密性

- 密钥对明文进行加密 ——> 密文

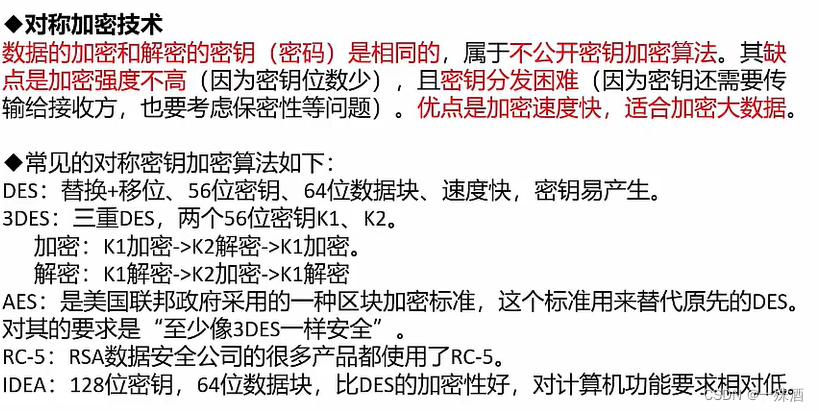

- 对称加密技术

- 对称:数据的加密和解密的密钥是相同的

- 属于不公开密钥加密算法;加密强度不高;

- 加密速度快,适合加密大数据

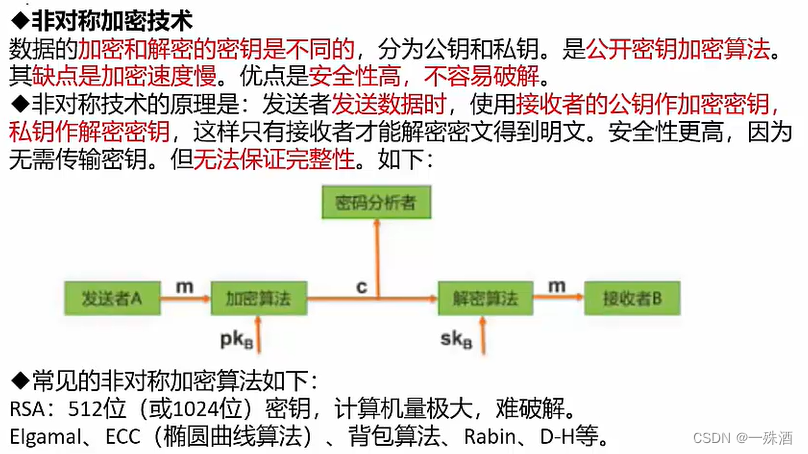

- 非对称加密技术

- 加密和解密的密钥不同;公开密钥加密算法

- 公钥只能用配对的私钥解密

- 对称加密和非对称加密技术的比较

- 对称:过程简单,适合加密大数据,加密强度不高

- 非对称:计算量庞大,难以破解,不适用加密大数据

- 数字信封原理

- 使用 对称密钥 加密数据,非对称密钥 加密 对称密钥

- 信息摘要(由哈希函数生成)

- 产生固定长度的信息摘要

- 不同的输入数据,产生不同的信息摘要

- (单向性)只能由数据生成信息摘要,不能由信息摘要还原数据

- 加密技术保证了信息的加密性,信息摘要保证了信息的完整性

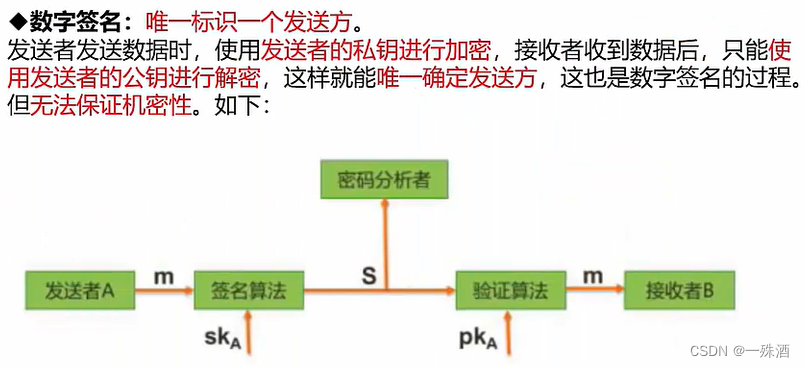

- 数字签名

- 作用:唯一标识一个发送方

- 保证了信息的完整性和不可抵赖性,但无法保证机密性

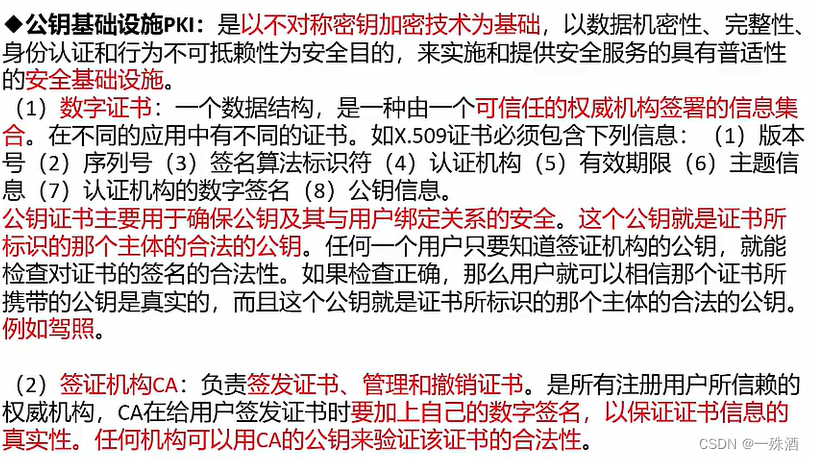

- 公钥基础设施PKI

-

相关阅读:

C# StringBuilder 的使用

【浏览器】端数据库存储方案----indexDB、localForage

typeof的作用

复习这份阿里架构师的Java核心面试宝典,我四面腾讯拿下offer

前后端分离使用RSA加密

上周热点回顾(6.12-6.18)

从零开始的Django框架入门到实战教程(内含实战实例) - 10 初试Ajax之订单界面(学习笔记)

我试图给你分享一种自适应的负载均衡。

java8:Collector集合方法

VB个人邮件处理系统设计与实现

- 原文地址:https://blog.csdn.net/weixin_48348920/article/details/133904309