-

防御安全第五次作业

1. 什么是数据认证,有什么作用,有哪些实现的技术手段?

数据认证是指保证数据的真实性、完整性和可信度,以确保数据不被篡改或伪造。其作用包括但不限于:

保护关键数据不被恶意篡改或损坏

提供数据来源的可靠性和安全性,使其更容易被公众所信任

将数字签名应用到数据中,以便证明数据已被验证且未被篡改

常见的实现技术手段包括:数字签名:使用非对称密码学将数据和签名结合起来,以确保数据在传输期间不会被篡改。

加密算法:通过加密来保障数据的安全性和私密性。

哈希函数:使用一种密码学方法将数据固定成一个特定长度的散列值,以便于校验数据的完整性。

2. 什么是身份认证,有什么作用,有哪些实现的技术手段?

身份认证是指确认用户的身份以授权其进行访问或操作。它的作用包括但不限于:

防止未经授权的用户使用受保护的资源进行访问

确认用户的身份,使其可以得到合适等级的授权,相应地管理和访问信息资源

捕捉恶意攻击者并采取相应的措施

常见的实现技术手段包括:用户名加密码认证:用户使用自己的用户名和密码进行身份验证,将其与预存储在系统中的密码相匹配以确认身份。

双因素认证:用户需要提供两个及以上的信息来证明其身份真实性,如密码和指纹扫描等。

多因素认证:结合多种身份证明手段让认证更加可靠如提示问题

3. 什么VP恩技术?

VPN技术是一种通过公共网络(如互联网)建立加密隧道连接,以实现安全、私密的远程访问和通信的技术。

4. VP恩技术有哪些分类?

VPN技术可以分为以下几类:

远程访问VPN:允许远程用户安全地连接到企业内部网络。

站点到站点VPN:将两个或多个分别位于不同地理位置的局域网(LAN)连接成一个虚拟的LAN。

SSL VPN:基于Web浏览器的VPN技术,允许用户通过SSL协议在Internet上安全地访问企业内部网络资源。

IPsec VPN:基于IPsec协议的VPN技术,提供了安全、可靠的点对点连接。5. IPSEC技术能够提供哪些安全服务?

- ipsec技术可以提供以下安全服务:

- 认证:确认通信方的身份并确保数据未被篡改。

- 加密:将数据加密以保护其机密性。

- 可用性:防止拒绝服务攻击,确保网络资源可用。

- 完整性:检测数据是否在传输中被篡改或损坏。

6. IPSEC的技术架构是什么?

- ipsec的技术架构包括:

- 安全关联:定义通信方之间的安全参数,如加密方法和协议类型。

- 认证头(ah):提供数据完整性、源身份验证和反重放保护。

- 封装安全载荷(esp):提供数据加密、数据完整性、源身份验证和反重放保护。

- 密钥管理:确保所有通信方都拥有相同的密钥并定期更换。

7. AH与ESP封装的异同?

ah与esp封装异同点:

异:ah提供了源身份验证功能, esp不具备。

ah使用不可逆算法进行数据完整性校验,而esp使用可逆算法对数据进行加密和完整性验证。

同:都能够提供数据完整性、反重放攻击保护和文章提及的认证功能;

都能用于ipsec ***连接中;

ike的作用

ike 是 internet key exchange 的缩写,是 ipsec 中用于管理密钥和安全关联的协议。ike 的作用是自动协商和建立 ipsec 所需的加密密钥、散列算法以及其他协议参数。

8. IKE的作用是什么?IKE(Internet Key Exchange)的作用是为IPsec建立安全性相当高的密钥交换机制。它可以安全地协商两个节点之间的加密算法、密钥长度和密钥等参数,以确保双方通信的安全性。

9. 详细说明IKE的工作原理?IKE工作原理:IKE通常分为两个阶段,第一阶段建立IKE SA安全关联,第二阶段建立IPsec SA安全关联。第一阶段包括两个模式:主模式和快速模式。在主模式中,双方交换加密算法、密钥长度和公共密钥等参数,然后确定一个相互认证的方法来解决身份验证问题。快速模式是对主模式的增强,通常用于快速协商和建立加密隧道。

10. IKE第一阶段有哪些模式?有什么区别,使用场景是什么?IKE第一阶段有两种模式:主模式和快速模式。主模式需要进行六个步骤,密钥交换的过程需要多次通信,但安全性更高。快速模式只需要进行三个步骤,密钥交换的过程更快,但安全性相对较低。主模式通常用于建立长时间连接,而快速模式通常用于短暂连接。

简单的IPsecVPN配置

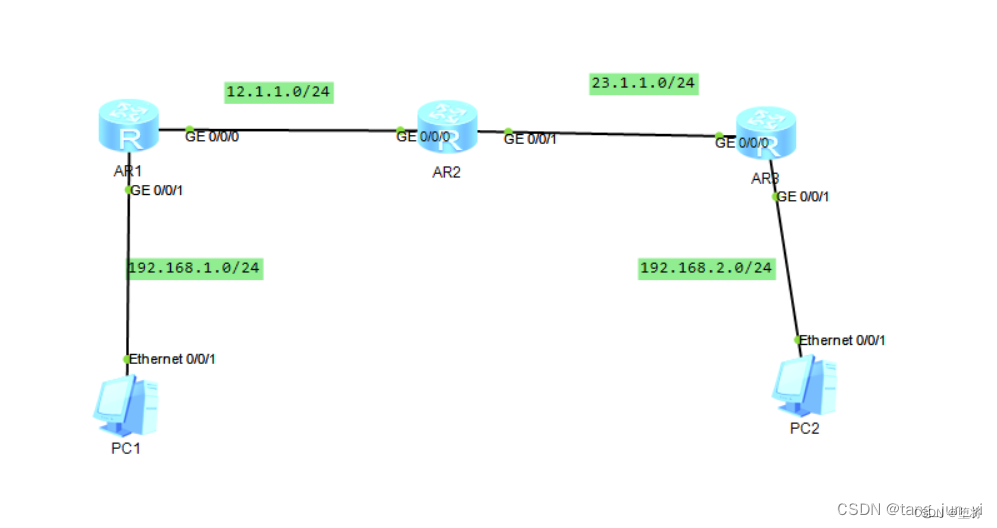

拓扑

配置:

R1:

AR1的配置第一步 配置感兴趣流

acl number 3000

rule 1 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

第二步 配置IKE SA的安全提议

ike proposal 1 //安全提议编号

encryption-algorithm aes-cbc-128 //加密算法

dh group5 //DH算法

authentication-algorithm md5 //认证算法

authentication-method pre-share //认证模式

sa duration 3600 //密钥周期第三步 配置IKE SA的身份认证信息

ike peer yyy v1

exchange-mode main //设置为主模式

pre-shared-key simple 999 //预共享密钥

ike-proposal 1 //调用安全提议编号

remote-address 23.1.1.1 //对方IP地址

或ike peer yyy v1

exchange-mode aggressive //设置为野蛮模式

pre-shared-key simple 999

ike-proposal 1

local-id-type name //定义本地ID为name

remote-name kkk //远程ID是 kkk

remote-address 23.1.1.1

ike local-name kkk //全局定义本地ID

第四步 配置IPSEC的提议安全参数

ipsec proposal yyy

esp authentication-algorithm sha1 //封装与认证算法

esp encryption-algorithm 3des //封装与加密算法

encapsulation-mode tunnel //封装模式

第五步 配置安全策略集

ipsec policy yyy 1 isakmp //定义安全策略集编号与协议

security acl 3000 //调用感兴趣流

ike-peer yyy //调用身份认证信息

proposal yyy //调用IPSEC SA 提议

第六步 在接口调安全策略集

interface GigabitEthernet0/0/0

ip address 12.1.1.1 255.255.255.0

ipsec policy yyy //在公网接口调用策略集ip pool dhcp

gateway-list 192.168.1.1

network 192.168.1.0 mask 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 192.168.1.1 255.255.255.0

dhcp select global

#

ip route-static 0.0.0.0 0.0.0.0 12.1.1.2

#R2:

interface GigabitEthernet0/0/0

ip address 12.1.1.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 23.1.1.2 255.255.255.0R3:

AR3的配置第一步 配置感兴趣流

acl number 3000

rule 1 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

第二步 配置IKE SA的安全提议

ike proposal 1 //安全提议编号

encryption-algorithm aes-cbc-128 //加密算法

dh group5 //DH算法

authentication-algorithm md5 //认证算法

authentication-method pre-share //认证模式

sa duration 3600 //密钥周期第三步 配置IKE SA的身份认证信息

ike peer yyy v1

exchange-mode main //设置为主模式

pre-shared-key simple 999 //预共享密钥

ike-proposal 1 //调用安全提议编号

remote-address 12.1.1.1 //对方IP地址

或ike peer yyy v1

exchange-mode aggressive //设置为野蛮模式

pre-shared-key simple 999

ike-proposal 1

local-id-type name //定义本地ID为name

remote-name kkk //远程ID是 kkk

remote-address 12.1.1.1

ike local-name kkk //全局定义本地ID

第四步 配置IPSEC的提议安全参数

ipsec proposal yyy

esp authentication-algorithm sha1 //封装与认证算法

esp encryption-algorithm 3des //封装与加密算法

encapsulation-mode tunnel //封装模式

第五步 配置安全策略集

ipsec policy yyy 1 isakmp //定义安全策略集编号与协议

security acl 3000 //调用感兴趣流

ike-peer yyy //调用身份认证信息

proposal yyy //调用IPSEC SA 提议

第六步 在接口调安全策略集

interface GigabitEthernet0/0/0

ip address 23.1.1.1 255.255.255.0

ipsec policy yyy //在公网接口调用策略集ip pool dhcp

gateway-list 192.168.2.1

network 192.168.2.0 mask 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 192.168.2.1 255.255.255.0

dhcp select global

#

ip route-static 0.0.0.0 0.0.0.0 23.1.1.2

-

相关阅读:

【数据结构】穿梭在二叉树的时间隧道:顺序存储的实现

生命形式问题

Gradle介绍1-入门和IDEA整合(Gradle Wrapper)

2、Flowable基础表结构

Hadoop sqoop

Springboot 项目打成jar包部署到服务器中的方式

synchronized关键字

自己动手写Vector【Cherno C++教程】

【C++修炼之路】1. 初窥门径

KNN 算法【python,机器学习,算法】

- 原文地址:https://blog.csdn.net/LT3514832434/article/details/133650320