-

SNERT预备队招新CTF体验赛-Misc(SWCTF)

目录

1、最简单的隐写

下载附件后,图片格式并不支持打开

根据题目提示,可能是文本,这里选择使用记事本打开

拉到最下面,找到flag

flag{Hello-World-Misc!!!}

2、旋转我

下载打开附件,是一串被旋转过的文字

使用在线网站简单翻转一下即可看到flag

flag{dame_i_am_exposed}

3、is_here

附件是一个world文本,题目提示flag就在这里

使用快捷键Ctrl+F进行关键字flag搜索

有很多个结果, flag{flag?not_here}是错的, 最终找到正确flag

有很多个结果, flag{flag?not_here}是错的, 最终找到正确flagflag{snert_SNERT}

4、zip伪加密

下载附件尝试打开flag,但是出现了密码提示

题目提示是zip伪加密

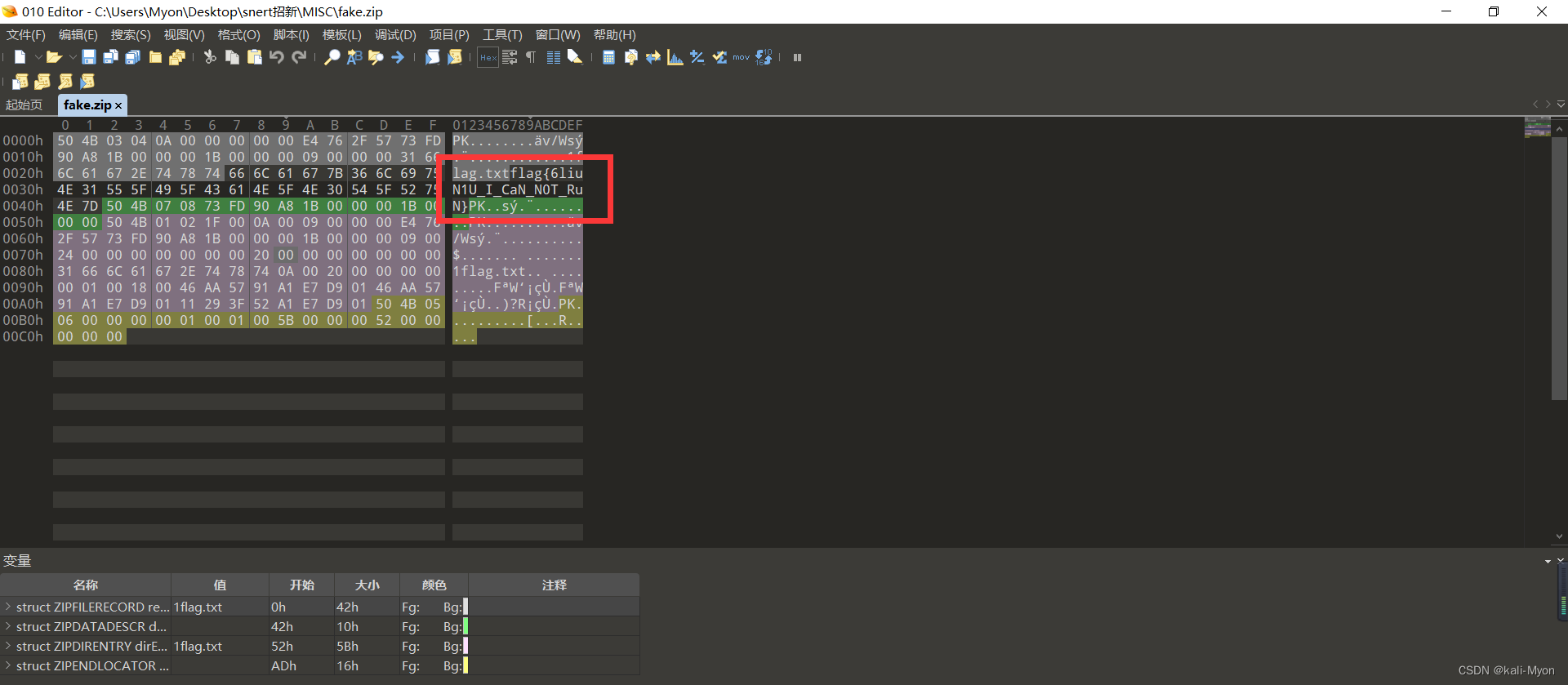

使用010editor打开

淦!直接就看到了flag

这里我们还是按照考察知识点来做

正常情况下 frFlags 和 deFlags应该都为0,如果不是,则会出现密码提示,即伪加密

观察之后发现这里的deFlags不为0,对其进行修改为0

观察之后发现这里的deFlags不为0,对其进行修改为0 修改后Ctrl+S保存

修改后Ctrl+S保存再次打开,不再需要密码,打开即可看到flag

flag{6liuN1U_I_CaN_N0T_RuN}

5、压缩包密码爆破

hint提示密码是6位纯数字,所有可能即从000000~999999

设置一下爆破范围和密码长度

开始爆破,因为我们根据提示限制了爆破的范围,所有很快,大概十几秒就出

所有各位一定要认真看题,利用已知的有效信息

得到密码 258025

得到密码 258025利用密码打开flag2

很明显的base64

解码得到flag

flag{Y0U_F10D_mE!}

6、我就藏在照片里

根据提示进行jpg文件头修改

修改后Ctrl+S保存

再次打开即可正常显示图片看到flag

flag{W0w_Y0u_G0t_Me!}

flag{W0w_Y0u_G0t_Me!} 7、所以我放弃了bk

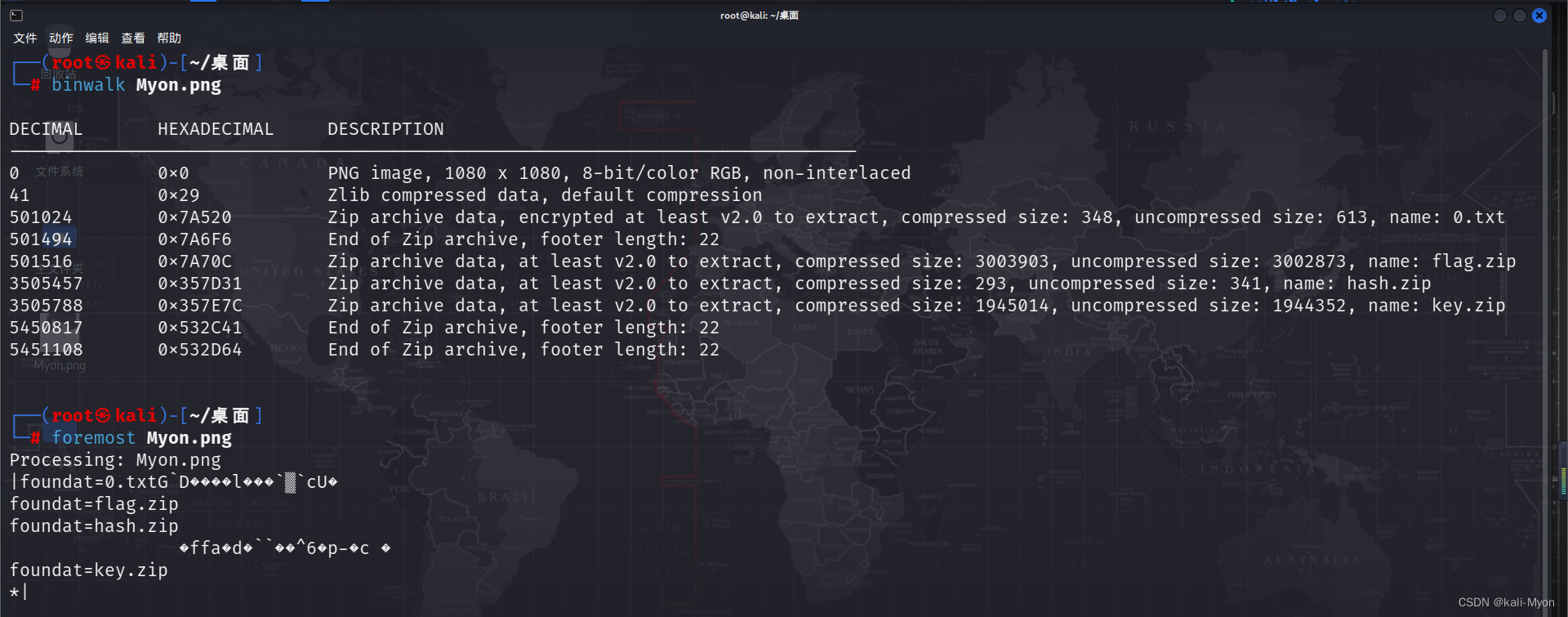

根据题目提示,将附件下载后拖进kali进行分析

使用binwalk进行固件扫描,发现还存在其他图片信息

使用foremost命令进行文件分离

结果会保存到output目录下

打开另一张图片即可看到flag

flag{breaking_Never_Give_Up}

flag{breaking_Never_Give_Up}8、套娃

题目提示是lsb隐写

将附件解压拖进kali

使用zsteg命令对文件夹里的图片一张一张进行分析

最后发现flag藏在6.png里面

flag{03a253f5-8e93-4533-bcfc-af908830095d}

9、来自银河的信号

根据提示直接使用根据工具RX-SSTV转码无线电信号

关于这个工具的具体配置参考我另一篇博客

flag{Myon_in_ss!w!}

flag{Myon_in_ss!w!}10、Track_Me

下载附件解压后是一段流量,使用wireshark打开

在追踪TCP流中发现了三个等号,想到base编码

将字符串提取出来并且拼起来得到

MMYWMX3GNEYWOXZRGAYDA===

放入随波逐流,发现是base32

解码得到flag

flag{c1f_fi1g_1000}

11、勇师傅的奇思妙想

下载附件是一张图片

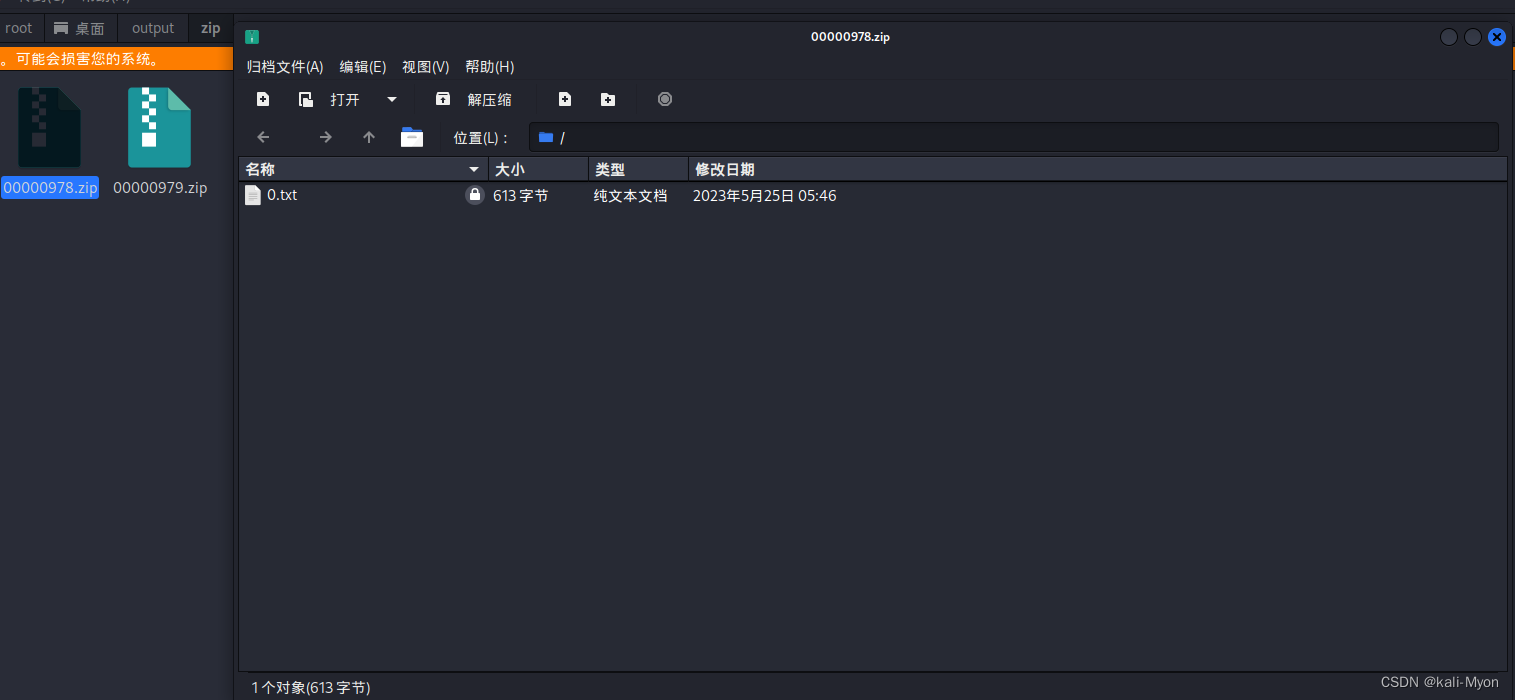

进行常规扫描和提取

得到三个加密的压缩包和一个加密的txt文本

对附件进行lsb隐写分析

得到 pwd:qwe8866ZXC*

得到 pwd:qwe8866ZXC*尝试之后发现是txt的密码

使用密码将文件解压

拖进工具对文本分析之后发现是零宽隐写

得到密码是CouldCry

接下来分析三个加密的压缩包

(1)key.zip

因为这里不存在任何密码提示,我们先使用010editor打开看看

发现frflags和deflags被修改,这就造成了伪加密

将它们修改为0后保存

将它们修改为0后保存

解压key.zip得到一张图片

使用010editor打开,发现CRC报错

考虑图片高度被修改(这是杂项隐写常用的一种方法)

我们将高度加长

我们将高度加长

保险起见我们尽量加得长一点,以免内容显示不完全,修改后保存再次打开

得到一个二维码

解码得到一串base64密文

5L2g56a7ZmxhZ+W+iOi/keS6hu+8jOW/q+WOu+aJk+W8gOaIkeeahOiEmuacrAp0aGUga2V5IGlzICDvvJpoYWNrZXIqKg==

5L2g56a7ZmxhZ+W+iOi/keS6hu+8jOW/q+WOu+aJk+W8gOaIkeeahOiEmuacrAp0aGUga2V5IGlzICDvvJpoYWNrZXIqKg==继续解base64编码

得到the key is :hacker**

使用key解压hash.zip

得到PHP脚本

根据注释提示进行内容替换,运行

得到hash值 8593f9073ae83c722853af2b58892f2c

得到hash值 8593f9073ae83c722853af2b58892f2c 使用hash值解压flag.zip,得到flag.wav

同理这里也是无线电,使用RXSSTV解码即可得到最终flag

flag{You_have_g0t_started_With_miscellaneous_Items}

flag{You_have_g0t_started_With_miscellaneous_Items}总的来说都是一些比较基础的常见的东西

welcome to snert!

-

相关阅读:

Hadoop -HDFS常用操作指令

aws亚马逊云免费账号代充值!!!什么是 AWS Lambda?

数组模拟栈

深度学习课后week2 编程(识别猫)

编译器技术的演进与变革

Leetcode 901. Online Stock Span (单调栈经典题)

Spring Cloud LoadBalancer 负载均衡策略与缓存机制

springboot12总结篇(9 10 11)

Java 并发编程面试题——BlockingQueue

王杰国庆作业day3

- 原文地址:https://blog.csdn.net/Myon5/article/details/133458512