-

SRC之若依系统弱口令

前言

若依系统存在较多魔改版本,具有前后端分离的情况,内置了druid- 1

通过这个拿下了交大证书

Druid弱口令攻略

信息收集

首先,我们要做的是收集基于若依CMS的系统

图标收集方法

最简单的就是利用图标的方法进行收集(以下只是举例)

(icon_hash="-1231872293" || icon_hash="706913071")- 1

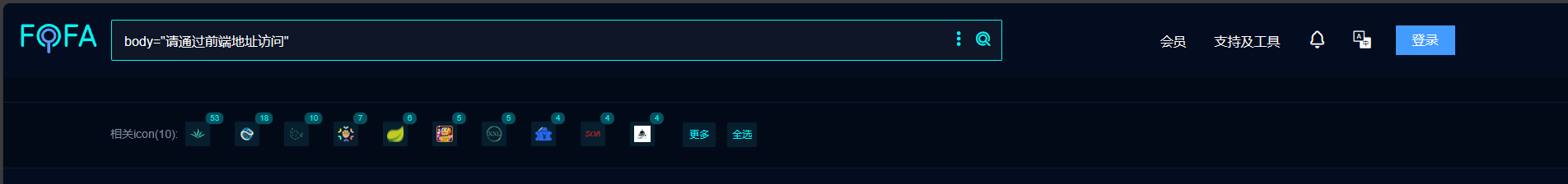

内容收集

另外可以收集的就是内容

下面是以主体中的关键字进行匹配(大部分存在二改的情况)

标题收集

收集类似的标题

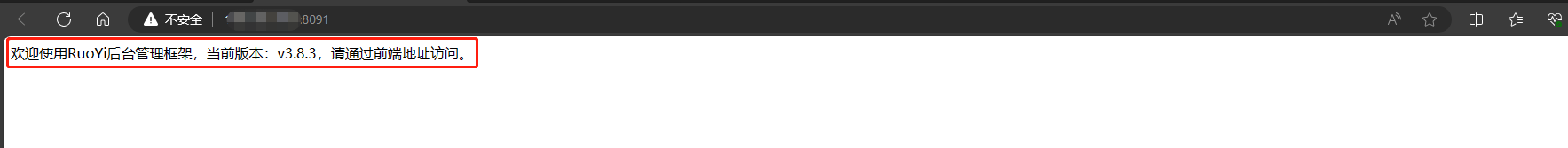

前后端分离之后端收集1

发现下述内容,是ruoyi后端,也需要进行收集

由于存在很多魔改版本,大致会修改ruoyi那一段

收集的思路大致为内容匹配(以下是思路之一)

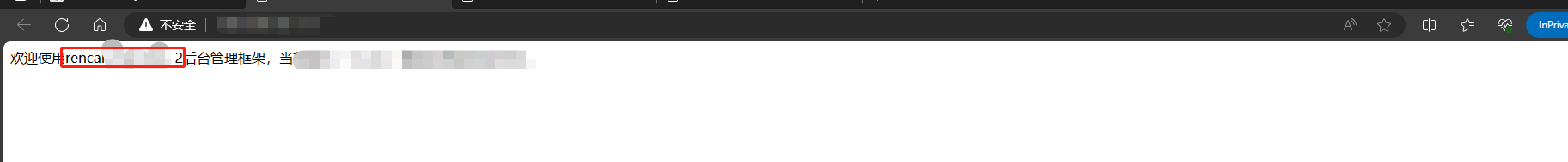

前后端分离之后端收集2

除了存在后台欢迎的情况,也可能做了弱权限校验,会出现以下情况

因此此类也需要收集

最重要

如果是为了教育上分的话,需要加上一点小小的黑魔法

加上下面这句话就会筛选出来的内容为教育网段内容org="China Education and Research Network Center"- 1

druid目录探测

默认路径探测0-未授权

如果配置不当可能不需要druid密码即可直接访问druid

/druid/index.html- 1

默认路径探测1-druid

若依默认的druid路径是

/druid/login.html- 1

收集的网址直接拼接,如果成功,就说明存在druid后台

默认路径探测2-默认api

若依存在默认的api,druid的路径可能在api下

/prod-api/druid/login.html /dev-api/druid/login.html- 1

- 2

收集的网址直接拼接,如果成功,就说明存在druid后台

默认路径探测3-开发自定义

在这个情况下,直接扫描是没有任何用处的,通常的思路是首先浅浅登录错误一次,查看数据包的目录

示例如下

发现存在一个地址

抓包查看地址后发现如下目录

那么拼接地址为

/{发现的api}/druid/login.html- 1

默认路径探测总结

常见路径地址如下

/druid/index.html /druid/login.html /prod-api/druid/login.html /prod-api/druid/index.html /dev-api/druid/login.html /dev-api/druid/index.html /api/druid/login.html /api/druid/index.html /admin/druid/login.html /admin-api/druid/login.html- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

剩余内容请在实战中进行尝试

druid弱口令爆破

通常druid不需要验证码就可以进行爆破(请自行收集字典)

常见用户名

admin druid ruoyi ...- 1

- 2

- 3

- 4

常见密码

123456 admin druid ...- 1

- 2

- 3

- 4

总结

相对来说爆破还是需要一本好的字典的,重点在于收集面

以下是在edu-src中使用druid弱口令上分的部分

-

相关阅读:

Spring源码学习笔记9——构造器注入及其循环依赖

Python数据分析与机器学习37-神经网络概述

语言的未来:深度学习在自然语言处理中的革命

Golang sync.Map原理分析

推荐系统相关论文阅读整理

推荐系统最经典的 排序模型 有哪些?你了解多少?

2022百度之星初赛第三场-三个因子

【C语言】函数栈帧的创建和销毁

【机器学习】随机森林及调参 学习笔记

【leetcode】【剑指offer Ⅱ】047. 二叉树剪枝

- 原文地址:https://blog.csdn.net/qq_61812944/article/details/132877663