-

x86游戏逆向之实战游戏线程发包与普通发包的逆向

网游找Call的过程中难免会遇到不方便通过数据来找的或者仅仅查找数据根本找不到的东西,但是网游中一般的工程肯定要发给服务器,比如你打怪,如果都是在本地处理的话就特别容易产生变态功能,而且不方便与其他玩家通信,所以找到了游戏发包的地方,再找功能就易如反掌了。

在游戏逆向过程中,通常会遇到下面几种情况的发包。

1.在主线程直接发包

游戏某功能-->组包-->加密-->发送

2.在线程中发包

Thread1:游戏某功能-->组包-->加密-->写缓冲区

Thread1:死循环->读缓冲区是否有内容->发送

主线程发包的话伪代码大致如下:

bool GameFunc(...)

{

if(xxx)

{

......

......

......

send(x,x,x,x);

}

}

线程发包大致伪代码如下:

char g_szBuf[4096]={0};

bool GameFunc(...)

{

if(xxx)

{

......

......

......

//打开互斥

WriteProcessMemory(...,g_szBuf......);

}

}

DWORD WINAPI ThreadProc(LPVOID lpParameter)

{

char szTmpBuf[4096]={0};

while(1)

{

//打开互斥

if(strlen(g_szBuf)!=0)

{

memcpy(szTmpBuf,g_szBuf);

ZeroMemony(g_szBuf);

}

//关闭互斥

send(....,szTmpBuf....);

ZeroMemony(szTmpBuf);

Sleep(10);

}

}

当然。。以上代码肯定有错误,大概就是表达个意思,就是一个是直接组好包就发 一个是在线程里面发

1.主线程发包

在游戏里面如何分辨是不是主线程发包?

首先肯定是跳转到3大发包函数,send , sendto ,WSASend 分别下段。 如果下断点马上就断下,那么基本就是线程发包了。除此之外,是主线程发包的可能性比较大了。

这种情况下,bp ws2_32.send下好断点后,只要Crtr+f9多跳几层,每层都打好断点就很容易判断出功能函数了

2.线程发包

那么线程发包是什么情况呢?

就是在发包函数上下断点马上就断下,而且断的非常的频繁,基本就可以确定是线程发包了。

找线程发包的主要步骤如下:

找到真正的发包函数, 找到包内容的位置。 再跟包内容的写入位置,基本就可以找到正确的明文包了。

接下来具体分析线程发包,跳出线程发包有两种方法,如果游戏发包不频繁,建议使用第一种方法,如果游戏发包异常多,建议使用第二种方法

下面的演示以天龙八部私服和官服分别演示,因为天龙八部私服发包不频繁所以用来演示第一种方法,具体操作就是 进游戏有下send断点,然后对数据包下硬件访问断点,我们去游戏选怪,硬件断点断下后,删除我们下的断点,然后Ctrl+f9一层一层返回,每次返回的CALL都下个断点,然后让游戏跑起来,跑起来后我们再选怪,对断下的地方进行分析

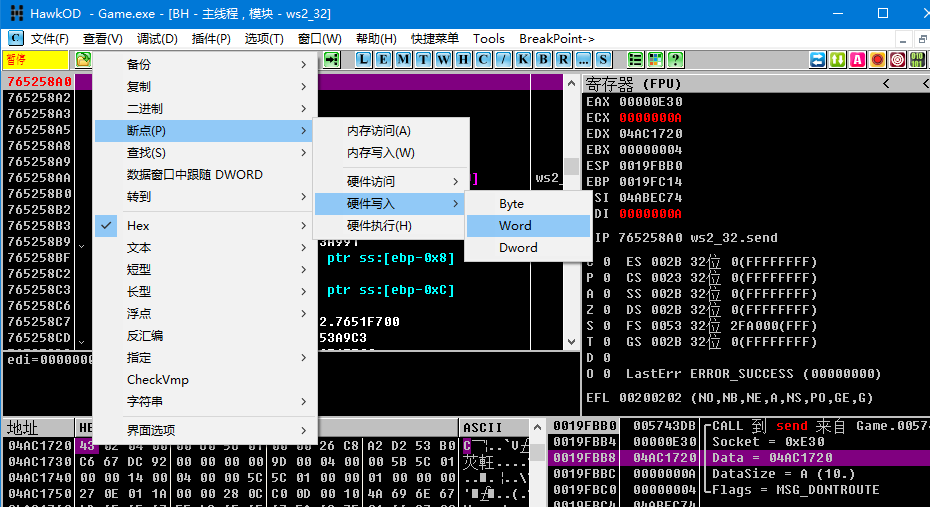

进游戏后 使用bp ws2_32.send下段,然后选怪,可以看到,立马就断下来了

断下来后,我们右键data参数,跳转到内存窗口

在内存窗口对这个内存首地址下断点,然后去游戏里面选怪

选怪后游戏立马又断下来,这时候我们跳到上一层,下断,再跳再下断,多下几个。然后让游戏跑起来,再选怪

然后断下来了,这就是选怪Call了。EAX就是怪物的ID,其他参数都可以获取到。这个Call就找到了

接下来是第二种方法:

为什么会产生这种方法呢?因为有的游戏发包太频繁了,你下好硬件断点后根本来不及操作就被游戏断点断下来了,所以不得已使用这种方法。

前面都是一样,下send断,然后对send的data参数下硬件断,这里会发现它一直断,不管你有没有做动作都一直断

这就有点烦,不好继续找,不要着急,我们来看看上面说的线程发包的流程

Thread1:游戏某功能-->组包-->加密-->写缓冲区

Thread1:死循环->读缓冲区是否有内容->发送

比方说你是游戏的程序员,你要实现组包,或者加密的时候如果是以下代码:

......

......

......

组包\加密

......

......

......

你是会把它们封装成一个函数还是把这段代码到处复制?应该是封装一个函数方便一点吧?

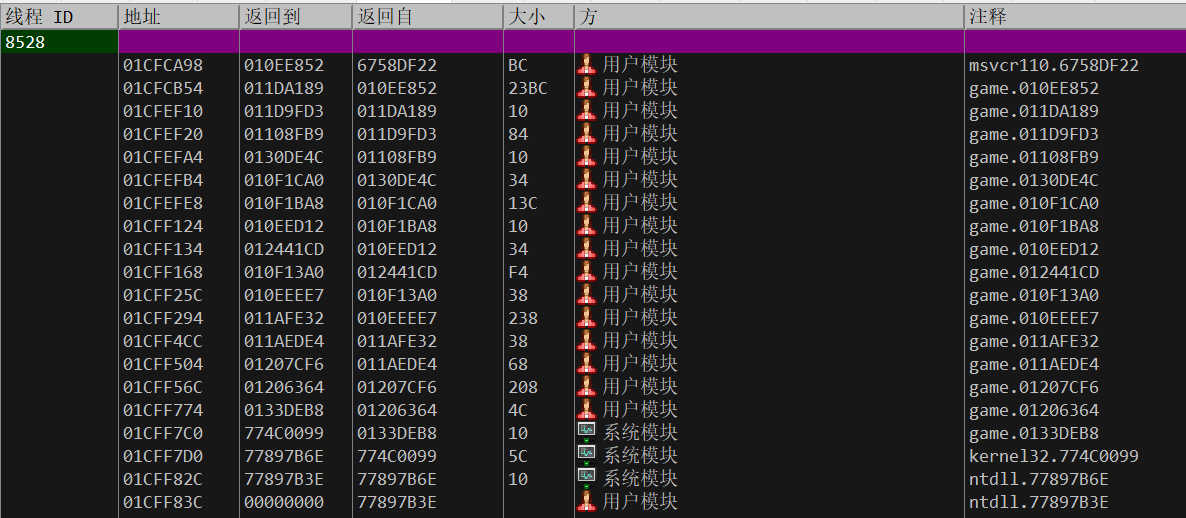

既然是这样,那就说明,你往数据缓冲区写包数据的时候之前肯定会调用某个公共函数,那我们只要分析硬件断点断下来的时候堆栈里面有没有公共函数就行了,然后我们去最外层的公共函数分析。我们下好硬件断点,然后分析一下有没有公共调用。

010ee852这个地址2个不同的包都调用了,说明这个有可能是公共函数。我们去这个函数下个断试试。

这个地址断是断下来了,可是比较频繁,但是根据观察 esp+8的值一直都在变动,我们下条件断点,过滤掉我们没有做动作就断下来的

设置好条件断点后 去游戏选怪,发现立马断下来了

然后我们Ctrl+f9往上一层跟,没跟几层发现一个似曾相识的函数

怎么样 简单吧!

-

相关阅读:

第二章 爬虫的实现原理和技术(一)

GPT实战系列-ChatGLM2部署Ubuntu+Cuda11+显存24G实战方案

centos7安装python3.7

搜维尔科技:业内普遍选择Varjo头显作为医疗VR/AR/XR解决方案

【Android】在AVD虚拟机中访问宿主机上运行的服务器:使用特殊IP地址10.0.2.2

C语言第三十六弹---文件操作(中)

【算法】求最小子集的和被5整除

Python---变量的作用域

JavaScript高级,ES6 笔记 第三天

.NET周刊【5月第3期 2024-05-19】

- 原文地址:https://blog.csdn.net/MrXiao95/article/details/130899771